4.2.2.

Outils réseau

Nous utilisons BRO IDS pour détecter les tentatives

d'attaque réseau.

- Etape de l'installation BRO IDS

1.Update

su apt-get update

2.Installing Dependencies (Installation des paquets de

dépendances)

su apt-get install cmake make gcc g++ flex bison libpcap-dev

libgeoip-dev libssl-dev python-dev zlib1g-dev libmagic-dev swig2.0

3.Installing LibGeoIP

-Download GeoLiteCity.dat.gz

wget

http://geolite.maxmind.com/download/geoip/database/GeoLiteCity.dat.gz

wget

http://geolite.maxmind.com/download/geoip/database/GeoLiteCityv6-beta/Geo

-gunzip file:

gunzip GeoLiteCity.dat.gz

gunzip GeoLiteCityv6.dat.gz

-move file GeoliteCity.dat-> /usr/share/GeoIP/

su mv GeoLiteCity.dat /usr/share/GeoIP/GeoLiteCity.dat

mv GeoLiteCityv6.dat /usr/share/GeoIP/GeoLiteCityv6.dat

- link GeoLiteCity.dat ->GeoIPCity.dat

su ln -s /usr/share/GeoIP/GeoLiteCity.dat

/usr/share/GeoIP/GeoIPCity.dat

cd /usr/share/GeoIP/

ls

ln -s /usr/share/GeoIP/GeoLiteCityv6.dat

/usr/share/GeoIP/GeoIPCityv6.dat

4. Installing Bro-IDS

-Download Bro-IDS

cd ~/Downloads/

ls

wget https://www.bro.org/downloads/bro-2.4.1.tar.gz

ls

tar -xvzf bro-2.4.1.tar.gz

cd bro-2.4.1/

-Install

Figure 28.IV : Installation de Bro IDS

cd bro-2.2

./configure --prefix=/nsm/bro

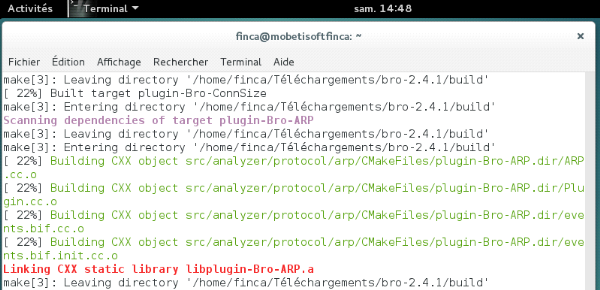

su make

Figure 29.IV: Construction des paquets Bro IDS

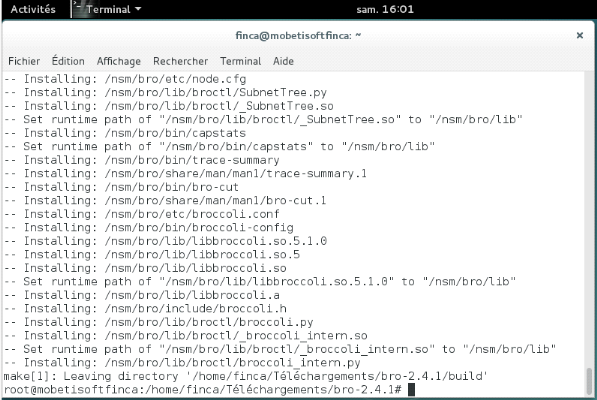

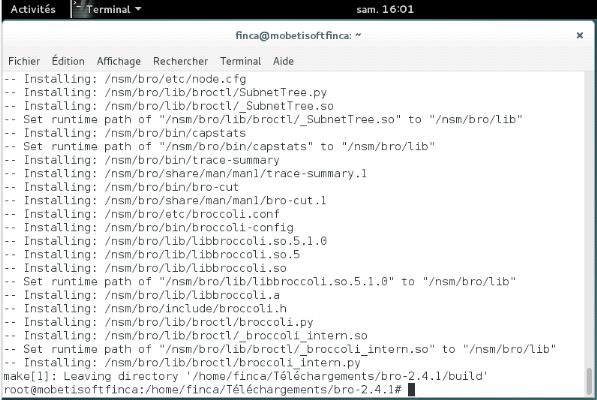

make install

Figure 30.IV: Construction et installation BRO IDS

-Add bro into PATH

export PATH=/nsm/bro/bin: $PATH

ls

su

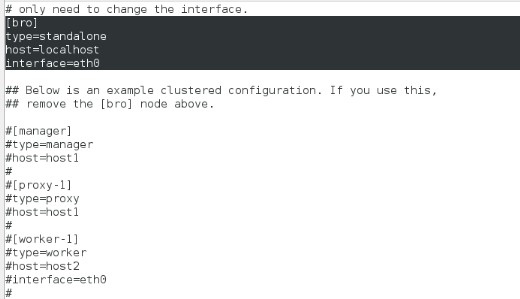

cat /nsm/bro/etc/node.cfg

Figure 31.IV: Interface Bro IDS Ethernet

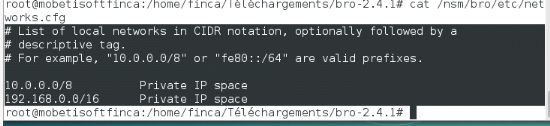

cat /nsm/bro/etc/networks.cfg

Figure 32.IV: Interface Networks Bro IDS

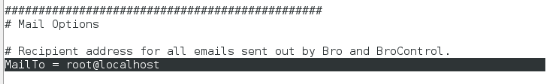

cat /nsm/bro/etc/broctl.cfg

Figure 33.IV: Interface de control de Bro IDS

5.Configuring Bro-IDS

-Following 3 file:

../etc/node.cfg -> Configure the network interface to

monitor

../etc/networks.cfg ->Configure the local networks

../etc/broctl.cfg ->Change the Mailto address and the log

rotation

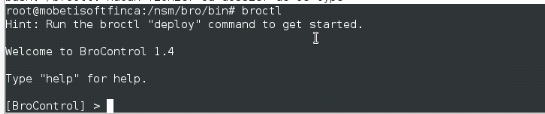

Starting Bro-IDS

cd /nsm/bro/bin/

./broctl

Figure 34.IV: Interface de Control d'exécution

de Bro IDS

>install

>start

>status

exit

bro -v for version

4.3. OUTILS DE TESTS DE

MAINTENANCE

Il est question de : à quoi avons-nous besoins

pour tester et maintenir notre réseau ? En réponse, nous

avions besoins des outils pour s'assurer de la santé de notre

réseau ; sans plus tarder, voici la liste non exhaustive :

· TCP Dump qui est outil en ligne de

commande permettant d'écouter leréseau.

· Ethereal ou Wireshark : logiciel

open-source permettant lacapture et l'analyse de traf?c réseau en mode

graphique.

· NTOP pour indiquer à quoi

est utilisé le réseau (charge, stations les plus bavardes, qui

dialogue avec qui, avec quels protocoles...) sur courte période.

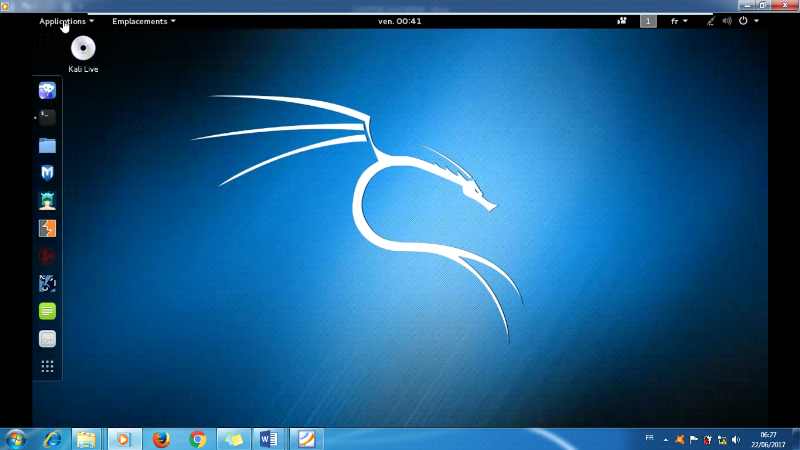

· Kali Linux qui est un

système d'exploitation Linux qui permet de tester les performances du

réseau, comme dans notre cas nous essayons de simuler un petit test en

utilisant l'armitage qui est une interface graphique pour Metasploit,

développée en Java (donc multiplateforme) pour voir nos machines

s'ils sont vulnérables où pas. Pour lancer l'armitage sous Kali,

il suffit de se déplacer au menu de gauche ou onglet d'applications puis

lancer comme suit :

Figure 35.IV: Interface Kali Linux

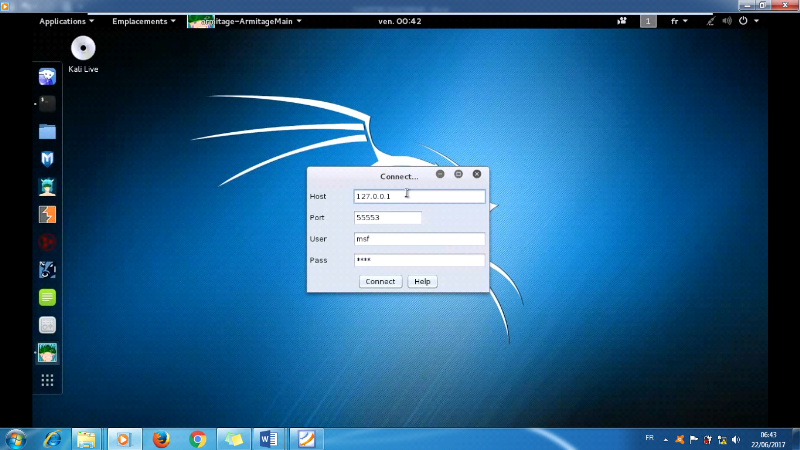

Pour utiliser d'abord l'armitage, il faut :

démarrer une base de données postgresql en tapant cette

commande sur terminal en mode administrateur : service

postgresql start, puis créer une base de données

métasploit avec la commande suivante : msfdb init

pour accéder à cette dernière.

Connection à la base de données : puis on

clique sur connect.

Figure 36.IV: Interface connexion armitage kali

linux

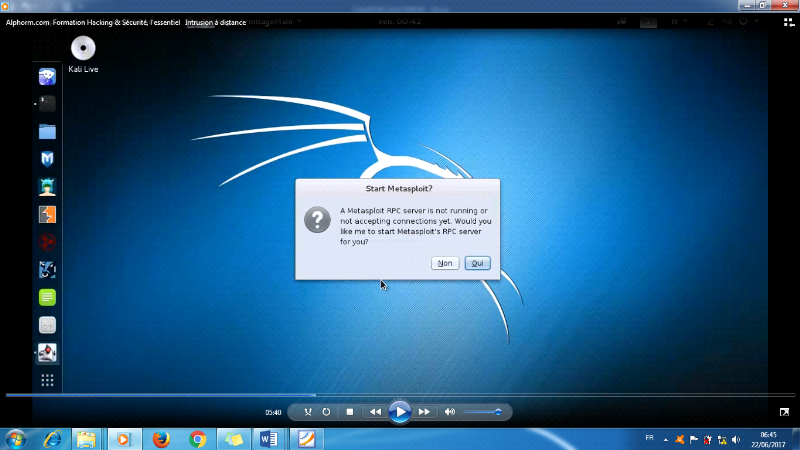

Figure 37.IV: Démarrage de Metasploit

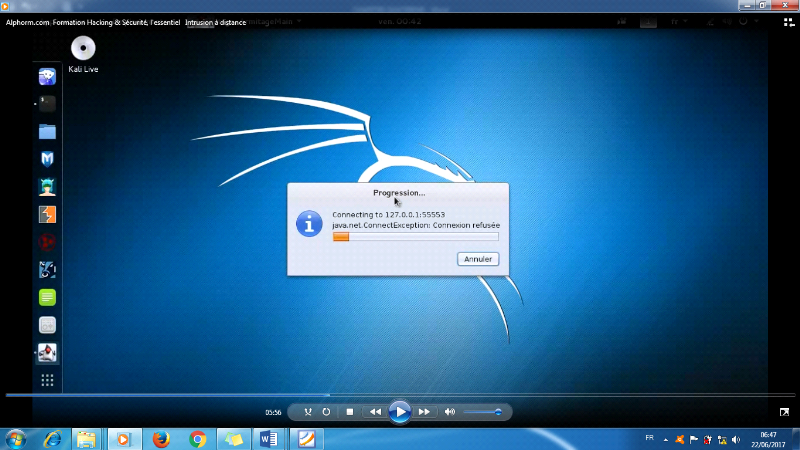

Figure 38.IV: Progression de la connexion à la

base de données Metasploit

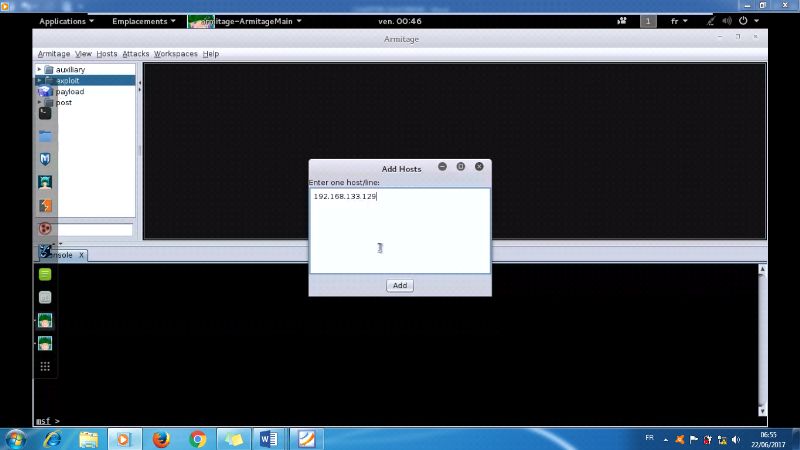

Il suffit d'ajouter l'adresse IP de la machine a

exploitée en allant sur le menu Hosts puis Add Host

puis taper l'adresse cliquant sur le bouton Add et il y aura

un message de confirmation de l'ajout de l'hôte puis cliquer sur

OK comme suit :

Figure 39.IV: Interface armitage pour l'ajout des

hôtes

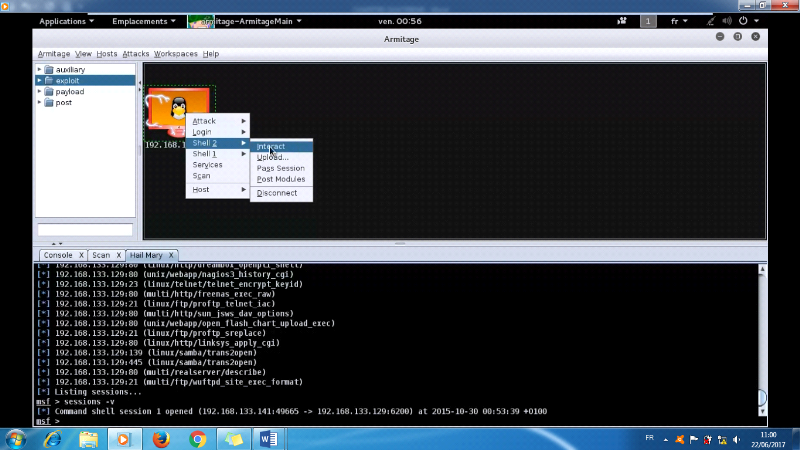

Après avoir ajouté l'hôte, il faut faire

un clic droit puis scan pour scanner et voir les services qui tournent sur la

machine avec le type d'OS, voir les attaques qui sont possibles au sein de la

machine cible en choisissant l'onglet Attacks puis Find Attacks puis l'armitage

va ressembler tous les exploits, puis clic droit sur la cible pour voir les

attaques exploitables(failles) ou en choisissant l'auto-pourneur(Hail mary)

pour avoir toutes les connexions(Shell) toujours l'onglet

précèdent et en faisant clic droit sur l'hôte aller sur

Shell 2 puis interact pour accéder dans l'hôte. Comme illustrer

ci-dessous :

Figure 40.IV: Interface de test pour la

vulnérabilité

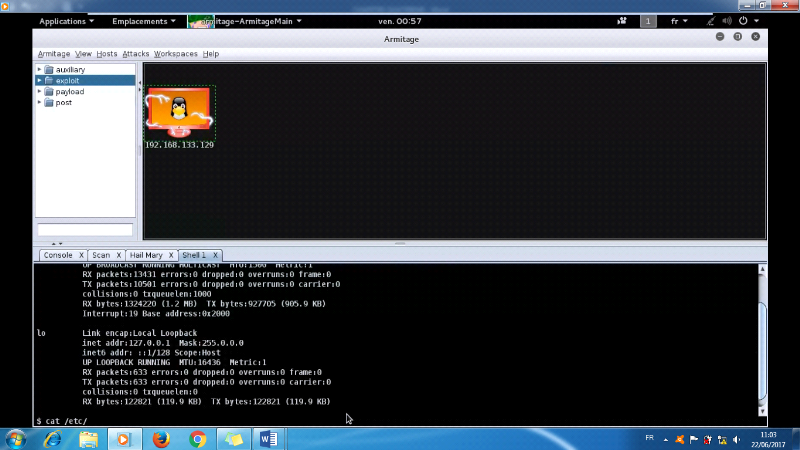

L'interface suivante montre que nous sommes au sein de notre

machine cible et on peut faire tout.

Figure 41.IV: Interface montrant que nous sommes

à l'intérieur de l'hôte

N.B : Si vous voyez, la machine devient

tout rouge, comme illustrer dans les interfaces précédentes

sachant que ta machine est prise en otage par un jackpot.

|