28

Chapitre IV : ANALYSE ET CONCEPTION DU SYSTEME

Nous rappelons que nous utilisons la méthode

UP qui est un processus itératif et incrémental,

guidé par des cas d'utilisation centré sur l'architecture

(ROQUES, 2002). Cette méthode utilise le langage UML 2

pour la modélisation des données. Nous

préciserons ici que l'ensemble des diagrammes et figures qui seront

présentés dans ce chapitre ont été

développé grâce l'outil de modélisation de projet

Entreprise Achitect.

Une fois que les besoins des utilisateurs ont

été identifiés au chapitre trois, il est question de

migrer ses besoins vers une solution informatique par le concept des

modèles de UML2. Nous débuterons dans la partie analyse par une

description détaillée du comportement du système ensuite

dans la partie conception par une spécification de la façon dont

chacun des composants du système seront réalisés et

comment ils interagiront.

VI.1. ANALYSE

Nous présenterons dans cette section les

modèles de cas d'utilisation, ensuite les modèles d'analyse et

enfin les modèles navigationnel.

IV.1.1. Modèles de cas d'utilisation

La réalisation des modèles de cas d'utilisation

débutera par la présentation d'une démarche,

l'identification des acteurs et cas d'utilisation à partir des besoins

fonctionnels décrits précédemment. Ensuite nous

structurons, relirons et classerons ces cas d'utilisation ainsi que les

représentations graphiques UML associées. Encore nous

planifierons et sortirons la traçabilité entre les besoins

textuels et les cas d'utilisation et enfin nous déduirons la maquette de

notre système.

IV.1.1.1. Démarche des modèles de cas

d'utilisation

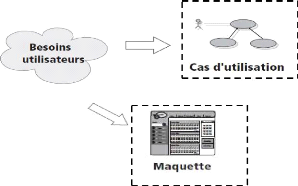

L'expression préliminaire des besoins des utilisateurs

donne lieu à une modélisation par les cas d'utilisations et

à une maquette d'interface homme-machine (IHM) (ROQUES, 2002). La figure

4-1 ci-dessous nous décrit cette démarche :

Figure 4-1 : Démarche des besoins qui

conduisent à des cas d'utilisation et à une

maquette.

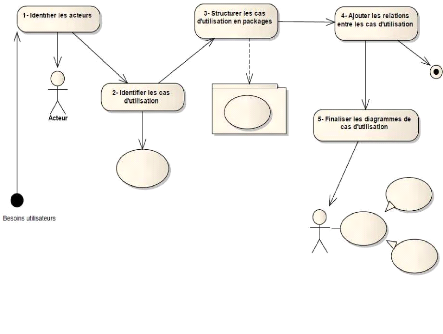

Figure 4-2 : Synoptique de la

démarche.

29

A partir des besoins nous allons identifier les acteurs,

identifier les cas d'utilisation, structurer les cas d'utilisation en packages,

ajouter les relations entre les cas d'utilisation et enfin finaliser les

diagrammes de cas d'utilisation (voir synoptique de la figure 4-2

ci-dessous).

30

IV.1.1.2. Identification des acteurs Les acteurs

de notre système sont :

· Cadres ;

· Chef de la Sous-direction.

IV.1.1.3. Identification des cas d'utilisation

métier

· Gérer dossier

· Gérer lettre

· Evaluer dossier

· Envoyer dossier

· Gérer établissement

· Imprimer

· Paramétrages

· S'authentifier

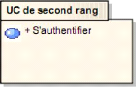

Le cas d'utilisation S'authentifier est

utilisé afin de permettre aux cadres d'exécuter ses propres cas

d'utilisation majeurs. Nous qualifierons donc ce petit cas d'utilisation de

« fragment » : il ne représente pas un

objectif à part entière des cadres, mais plutôt un objectif

de niveau intermédiaire (ROQUES, 2002).

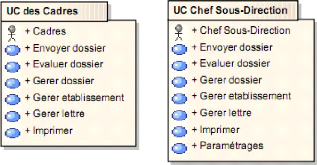

IV.1.1.4. Structuration en packages

Nous allons organiser les cas d'utilisation et les regrouper

en ensembles fonctionnels cohérents. Pour ce faire, nous utilisons le

concept général d'UML, le package. Les acteurs

ont également été regroupés dans un package. Le cas

d'utilisation s'authentifier sera structuré dans un package à

part intitulé use case de second rang.

Le sigle UC pour use case sera

utilisé pour raccourcir les noms de packages.

La figure 4-3 suivante montre l'organisation des cas

d'utilisation et des acteurs en packagent.

Figure 4-3 : Organisation des cas

d'utilisation et des acteurs en packagent.

|