3.1.4 Identification des cas d'utilisation

Un cas d'utilisation est une séquence de transactions

réalisées par le système et qui a un résultat

significatif et mesurable pour un acteur particulier.

Le tableau ci-dessous présente les cas d'utilisation

recensés et leurs descriptions pour chaque acteur.

|

Cas d'utilisation Acteurs Description du cas

d'utilisation

|

|

Gérer police

|

Guichetier

|

Créer, modifier,

supprimer police

|

|

Gérer garantie

|

Créer, modifier,

supprimer garantie

|

|

Etablir attestation

|

Etablir une

attestation

d'assurance ou

quittance

|

|

Gérer client

|

Créer, modifier,

supprimer client

|

|

Gérer indemnisation

|

Créer, modifier,

supprimer indemnisation

|

|

Consulter statistiques

|

|

|

|

Gérer primes

|

Client, Guichetier

|

Créer, modifier,

supprimer primes

|

|

S'authentifier

|

Administrateur, Expert, Guichetier, Client, Manager

|

|

|

Gérer profils

|

Administrateur,

Manager

|

Créer, modifier,

supprimer profils

|

|

Faire une demande de devis

|

Client

|

Demander un devis pour une assurance

|

|

Gérer sinistres/Dommages

|

Client, Expert

|

Créer, modifier,

supprimer sinistres

|

|

Extraire données

|

Administrateur, BDDS

|

Extraire des données source

|

|

Produire requêtes

|

Administrateur, Guichetier, Manager

|

Ecrire les requêtes

personnalisées

|

Tableau 3: Cas d'utilisation

Conception des systèmes décisionnels basée

sur l'analyse des processus métiers

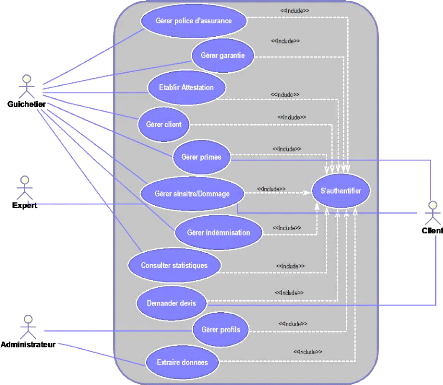

3.1.5 Diagramme des cas d'utilisation

3.1.5.1 Diagramme des cas d'utilisation du Système

transactionnel

Figure 17: Diagramme de cas

d'utilisation (SIO)

DJYAMO Azore - Mémoire de fin de cycle Master

CSI/IAI-siège/2015-2016 Page | 49

DJYAMO Azore - Mémoire de fin de cycle Master

CSI/IAI-siège/2015-2016 Page | 50

Conception des systèmes décisionnels basée

sur l'analyse des processus métiers

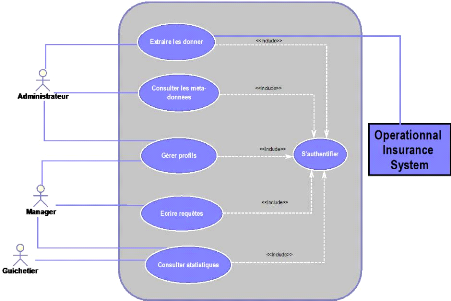

3.1.5.2 Diagramme des cas d'utilisation du Système

décisionnel

Figure 18: Diagramme de cas d'utilisation

(SID)

3.1.6 Classification des cas d'utilisation et

découpage en itération

L'une des caractéristiques de la méthode de

conception que nous avons adoptée est la possibilité d'effectuer

des itérations lors de l'élaboration des différents

modèles en l'occurrence celui des cas d'utilisation ; ceci garantit que

le modèle soit affiné et amélioré après une

itération. Puis, chaque itération prend en compte un certain

nombre de cas d'utilisation et peut servir à ajouter de nouveaux

incréments. Le nombre d'itérations est fortement

déterminé par la priorité fonctionnelle du cas

d'utilisation. Cette dernière sera haute en fonction du fait que le

service rendu soit important pour l'exploitation de l'application ; moyenne si

la fonctionnalité est secondaire et basse dans tous les autres cas. Les

cas d'utilisation sont également classés en fonction du risque

qu'ils font courir à la réalisation du projet dans son ensemble.

Les risques peuvent être de diverses natures ; un cas d'utilisation

constitue un service rendu à l'utilisateur du système. D'un point

de vue technique, il consiste en la manipulation d'un certain nombre de

données conceptuelles destinées à être

stockées dans un système de données. Plus le nombre de

concepts du domaine manipulé est élevé plus la

réalisation du cas d'utilisation sera complexe.

Le tableau ci-dessous résume cette classification :

DJYAMO Azore - Mémoire de fin de cycle Master

CSI/IAI-siège/2015-2016 Page | 51

Conception des systèmes décisionnels basée

sur l'analyse des processus métiers

|

N0 Cas d'utilisation Priorité Risques

Numéro Nom de l'itération

|

|

1

|

Gérer police

|

Haute

|

Haute

|

1

|

Relation client

|

|

2

|

Etablir attestation

|

Moyenne

|

Moyen

|

2

|

Relation client secondaire

|

|

3

|

Gérer client

|

Haute

|

Moyen

|

2

|

Relation client secondaire

|

|

4

|

Demander devis

|

Moyenne

|

Moyen

|

2

|

Relation client secondaire

|

|

5

|

Gérer

indemnisation

|

Haute

|

Haut

|

1

|

Relation client

|

|

5

|

Consulter statistiques

|

Haute

|

Haut

|

1

|

Relation client

|

|

6

|

Gérer

sinistres/Domma ges

|

Haute

|

Haut

|

1

|

Relation client

|

|

7

|

Gérer primes

|

Haute

|

Moyen

|

2

|

Relation client secondaire

|

|

8

|

Extraire données

|

Haute

|

Haut

|

1

|

Relation client

|

|

9

|

Produire requêtes

|

Haute

|

Haut

|

1

|

Relation client

|

|

10

|

S'authentifier

|

Moyenne

|

Moyen

|

3

|

Contrôle accès

|

|

11

|

Gérer profils

|

Moyenne

|

Moyen

|

3

|

Contrôle accès

|

Tableau 4: Classification des cas d'utilisation en

itérations

Un des principes du Processus Unifié consiste à

identifier et lever les risques majeurs au plus tôt. Nous devons donc

prendre en compte de façon combinée la priorité du

système et l'estimation du risque :

? si la priorité est haute et le risque également,

il faut planifier le cas d'utilisation dans une des toutes premières

itérations (exemple : gérer la police) ;

? si la priorité est basse et le risque également,

on peut reporter le cas d'utilisation à une des toutes dernières

itérations (exemple : gérer profils).

? lorsque les deux critères sont antagonistes nous pouvons

être amenés à négocier avec le client.

DJYAMO Azore - Mémoire de fin de cycle Master

CSI/IAI-siège/2015-2016 Page | 52

Conception des systèmes décisionnels basée

sur l'analyse des processus métiers

Dans le tableau de planification, nous avons trois (3)

itérations. En dehors de ces itérations, il existe une autre

itération : la toute première itération dite

préliminaire (itération 0). Cette itération est le

résultat des travaux effectués à la phase de

pré-étude.

Nous avons donc au total quatre (4) itérations. Le tableau

suivant récapitule les itérations :

|

0

|

Itération préliminaire

|

|

1

|

Relation client

|

|

2

|

Relation client secondaire

|

|

3

|

Contrôle d'accès

|

N° Itération Nom Itération

Tableau 5: Nombre d'itérations

|