I.2.4. Les réseaux locaux virtuels (VLans)

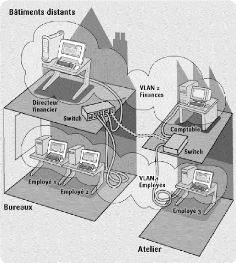

Le VLan est une particularité des réseaux locaux ;

il est un groupe logique d'unités réseau ou d'utilisateurs qui ne

sont pas limités à un segment commuté physique.

Les unités ou les utilisateurs d'un réseau local

virtuel peuvent être regroupés par fonction, service, application,

etc., peu importe le segment physique où ils se trouvent. Un

réseau local virtuel crée un domaine de diffusion unique qui

n'est pas limité à un segment physique et qui est traité

comme un sous-réseau (O. Masivi, 2009).

En bref, parmi les avantages liés à la mise en

oeuvre d'un VLAN, nous pouvons citer :

la flexibilité de segmentation du

réseau. Les utilisateurs et les ressources entre

lesquels les communications sont fréquentes peuvent être

regroupés sans devoir prendre en considération leur localisation

physique. Il est aussi envisageable qu'une station appartienne à

plusieurs VLAN en même temps;

la simplification de la gestion.

L'ajout de nouveaux éléments ou le déplacement

d'éléments existants peut être réalisé

rapidement et simplement sans devoir manipuler les connexions physiques dans le

local technique;

l'augmentation considérable des performances du

réseau. Comme le trafic réseau d'un groupe

d'utilisateurs est confiné au sein du VLAN qui lui est associé,

de la bande passante est libérée, ce qui augmente les

performances du réseau;

une meilleure utilisation des serveurs

réseaux. Lorsqu'un serveur possède une interface

réseau compatible avec le VLAN, l'administrateur a l'opportunité

de faire appartenir ce serveur à plusieurs VLAN en même temps.

Cette appartenance à de multiples VLAN permet de réduire le

trafic qui doit être routé (traité au niveau du protocole

de niveau supérieur, par exemple IP) `de' et `vers' ce serveur; et donc

d'optimiser ce trafic. Tout comme le découpage d'un disque dur en

plusieurs partitions permet d'augmenter les performances (la fragmentation peut

être diminuée) de son ordinateur, le VLAN améliore

considérablement l'utilisation du réseau.

le renforcement de la sécurité du

réseau. Les frontières virtuelles

créées par les VLAN ne pouvant être franchies que par le

biais de fonctionnalités de routage, la sécurité des

communications est renforcée.

I.2.5. Les VPNs (Virtual Private Network)

On parle de VPN lorsqu'un organisme interconnecte ses sites

via une infrastructure partagée avec d'autres organismes. Il existe deux

types de telles infrastructures partagées : les « publiques »

comme l'Internet et les infrastructures dédiées que mettent en

place les opérateurs pour offrir des services de VPN aux entreprises.

C'est sur Internet et les infrastructures IP que se sont

développées les techniques de « tunnel ». Un bon

compromis consiste à utiliser Internet comme support de transmission en

utilisant un protocole de « tunnelisation » (en anglais

tunneling), c'est-à-dire encapsulant les données

à transmettre de façon chiffrée. On parle alors de VPN

pour désigner le réseau ainsi artificiellement

créé. Ce réseau est dit virtuel car il relie deux

réseaux « physiques » (réseaux locaux) par une liaison

non fiable (Internet), et privé car seuls les ordinateurs des

réseaux locaux de part et d'autre du VPN peuvent accéder aux

données en clair.

Le VPN permet donc d'obtenir une liaison

sécurisée à moindre coût, si ce n'est la mise en

oeuvre des équipements terminaux. En contrepartie, il ne permet pas

d'assurer une qualité de service comparable à une ligne

louée dans la mesure où le réseau physique est public,

donc non garanti.

données (le chiffrement vise à les rendre

inutilisables par quelqu'un d'autre que le destinataire)

|