III.2.2.

Détection d'Intrusion basée sur une application(ABIDS)

Les IDS basés sur les applications sont un sous-groupe des

IDS hôtes(HIDS).

Ils contrôlent l'interaction entre un utilisateur et un

programme en ajoutant des fichiers de log afin de fournir de plus amples

informations sur les activités d'une application particulière.

Puisque vous opérez entre un utilisateur et un programme, il est facile

de filtrer tout comportement notable. Un ABIDS se situe au niveau de la

communication entre un utilisateur et l'application surveillée.

L'avantage de cet IDS est qu'il lui est possible de

détecter et d'empêcher des commandes particulières dont

l'utilisateur pourrait se servir avec le programme et de surveiller chaque

transaction entre l'utilisateur et l'application. De plus, les données

sont décodées dans un contexte connu, leur analyse est donc plus

fine et précise.

Par contre, du fait que cet IDS n'agit pas au niveau du noyau, la

sécurité assurée est plus faible, notamment en ce qui

concerne les attaques de type "Cheval de Troie".

De plus, les fichiers de log générés par ce

type d'IDS sont des cibles faciles pour les attaquants et ne sont pas aussi

sûrs, par exemple, que les traces d'audit du système.

Ce type d'IDS est utile pour surveiller l'activité d'une

application très sensible, mais son utilisation s'effectue en

général en association avec un HIDS. Il faudra dans ce cas

contrôler le taux d'utilisation CPU des IDS afin de ne pas compromettre

les performances de la machine.

III.2.3. La

Détection d'Intrusion Réseau (NIDS)

Le rôle essentiel d'un IDS réseau est l'analyse et

l'interprétation des paquets circulant sur ce réseau.

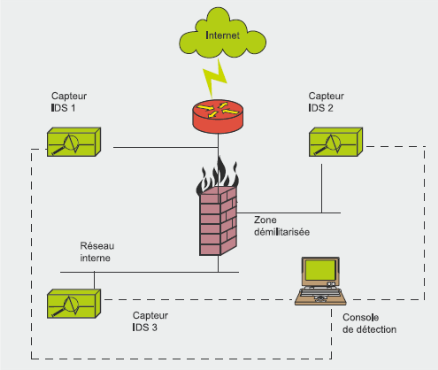

L'implantation d'un NIDS sur un réseau se fait de la

façon suivante : des capteurs sont placés aux endroits

stratégiques du réseau et génèrent des alertes une

fois qu'ils détectent une attaque. Ces alertes sont envoyées

à une console sécurisée, qui les analyse et les traite

éventuellement. Cette console est généralement

située sur un réseau isolé, qui relie uniquement les

capteurs et la console.

Figure 10 :

Système de détection d'intrusion réseau

III.2.3.1. Les

capteurs :

Les capteurs placés sur le réseau sont

placés en mode furtif (ou stealth mode), de façon à

être invisibles aux autres machines. Pour cela, leur carte réseau

est configurée en mode "promiscuous", c'est à dire le mode dans

lequel la carte réseau lit l'ensemble du trafic est confus, de plus

aucune adresse IP n'est configurée.

Un capteur possède en général deux cartes

réseaux, une, placée en mode furtif sur le réseau, l'autre

permettant de le connecter à la console de sécurité.

Du fait de leur invisibilité sur le réseau, il est

beaucoup plus difficile de les attaquer et de savoir qu'un IDS est

utilisé sur ce réseau.

|