III.2.3.2.

Placement des capteurs

Il est possible de placer les capteurs à différents

endroits, en fonction de ce que l'on souhaite observer. Les capteurs peuvent

être placés avant ou après le pare-feu, ou encore dans une

zone sensible que l'on veut protéger spécialement appelée

zone démilitarisée ou plus amplement DMZ (demilitarized zone).

Si les capteurs se trouvent après un pare-feu, il leur est

plus facile de dire si le pare-feu a été mal configuré

ou de savoir si une attaque est venue par ce pare-feu.

Les capteurs placés derrière un pare-feu ont pour

mission de détecter les intrusions qui n'ont pas été

arrêtées par ce dernier. Il s'agit d'une utilisation courante d'un

NIDS.

Il est également possible de placer un capteur à

l'extérieur du pare-feu (avant le firewall). L'intérêt de

cette position est que le capteur peut ainsi recevoir et analyser l'ensemble du

trafic d'Internet. Si vous placez le capteur ici, il n'est pas certain que

toutes les attaques soient filtrées et détectées.

Pourtant, cet emplacement est le préféré de nombreux

experts parce qu'il offre l'avantage d'écrire dans les logs et

d'analyser les attaques (vers le pare-feu...), ainsi l'administrateur voit ce

qu'il doit modifier dans la configuration du pare-feu.

Les capteurs placés à l'extérieur du

pare-feu servent à détecter toutes les attaques en direction du

réseau, leur tâche ici est donc plus de contrôler le

fonctionnement et la configuration du firewall que d'assurer une protection

contre toutes les intrusions détectées (certaines étant

traitées par le firewall).

Il est également possible de placer un capteur avant le

firewall et un autre après. En fait, cette variante réunit les

deux cas mentionnés ci-dessus. Mais elle est très dangereuse si

on configure mal les capteurs et/ou le pare-feu. En effet, on ne peut pas

simplement ajouter les avantages des deux cas précédents à

cette variante.

Les capteurs IDS sont parfois situés à

l'entrée de zones du réseau particulièrement sensibles

(parcs de serveurs, données confidentielles...), de façon

à surveiller tout trafic en direction de cette zone.

Les avantages des NIDS sont les suivants : les capteurs peuvent

être bien sécurisés puisqu'ils se contentent d'observer le

trafic et permettent donc une surveillance discrète du réseau,

les attaques de type scans sont facilement détectées, et il est

possible de filtrer le trafic.

Les NIDS sont très utilisés et remplissent un

rôle indispensable, mais ils présentent néanmoins de

nombreuses faiblesses. En effet, la probabilité de faux négatifs

(attaques non détectées comme telles) est élevée et

il est difficile de contrôler le réseau entier.

De plus, ils doivent principalement fonctionner de manière

cryptée d'où une complication de l'analyse des paquets. Pour

finir, à l'opposé des IDS basés sur l'hôte, ils ne

voient pas les impacts d'une attaque.

Voici quelques exemples de NIDS : Dragon, ISSRealSecure,

NetRanger, NFR, Snort.

Même si nous distinguons HIDS et NIDS, la différence

devient de plus en plus réduite puisque les HIDS possèdent

maintenant les fonctionnalités de base des NIDS. Des IDS bien connus

comme ISS RealSecure se nomment aujourd'hui "IDS hôte et réseau".

Dans un futur proche la différence entre les deux systèmes

deviendra de plus en plus faible (ces systèmes évolueront

ensemble).

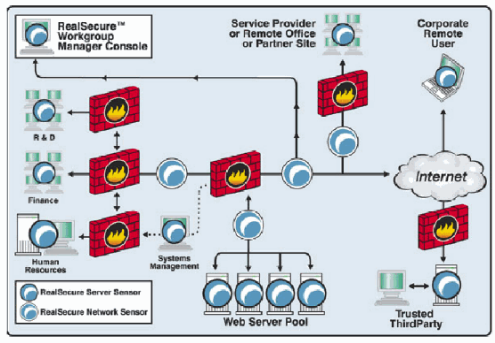

Voici un exemple de mise en place d'un IDS RealSecure avec des

IDS hôtes et réseaux connectés à une console de

management centrale (sur le schéma, les HIDS sont appelés

RealSecure Server Sensor et les NIDS RealSecure Network Sensor).

Figure 11: Exemple

d'architecture HIDS/NIDS

Avantages :

· Les NIDS peuvent surveiller un grand réseau.

· Le déploiement de NIDS a peu d'impact sur un

réseau existant. Les NIDS sont habituellement des dispositifs passifs

qui écoutent sur un fil de réseau sans interférer

l'opération normale d'un réseau. Ainsi, il est habituellement

facile de monter en rattrapage un réseau pour inclure IDS avec l'effort

minimal.

· NIDS peut être très sûr contre

l'attaque et peut être invisible pour beaucoup d'attaquants.

Inconvénients :

· Il est difficile à traiter tous les paquets

circulant sur un grand réseau. De plus il ne peut pas reconnaître

des attaques pendant le temps de haut trafic.

· Plusieurs des avantages des NIDS ne peuvent pas être

appliqués pour les commutateurs modernes. La plupart des commutateurs ne

fournissent pas des surveillances universelles des ports et limitent la gamme

de surveillance des NIDS .Même lorsque les commutateurs fournissent de

tels ports de surveillance, souvent le port simple ne peut pas refléter

tout le trafic traversant le commutateur.

· NIDS ne peut pas analyser des informations

chiffrées (cryptées). Ce problème a lieu dans les

organisations utilisant le VPN.

· La plupart de NIDS ne peuvent pas indiquer si une attaque

est réussie ou non. Ils reconnaissent seulement qu'une attaque est

initialisée. C'est-à-dire qu'après les NIDS

détectent une attaque, l'administrateur doit examiner manuellement

chaque host et vérifier s'il a été en effet

pénétré.

· Quelques NIDS provoquent des paquets en fragments. Ces

paquets mal formés font devenir les IDS instables.

|