Conclusion

Dans ce chapitre, nous avons passé en revue les

concepts liés à la ToIP, ce qui nous permet de mieux maitriser

cette technologie et mieux la comprendre et enfin envisager un

déploiement même sur un petit réseau LAN test, et le choix

des protocoles à utiliser. Nous avons donc décidé de

n'utiliser que du matériel prenant compte du protocole SIP, suite

à la comparaison de protocole faite précédemment dans ce

chapitre.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

39

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

CHAP II : PRESENTATION

DE L'OFFICE CONGOLAIS

DE CONTROLE DIRECTION

EST

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

40

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

2.1. Introduction [12]

L'office congolais de contrôle. Direction provinciale

Est se situe dans la province du Sud-Kivu, ville de Bukavu, commune d'IBANDA

sur avenue Industrielle. Au n° 28 non loin de la prison centrale de

Bukavu, sur la route qui mène vers le grand marché de KADUTU.

L'OCC dispose d'autres bâtiments à part celui de

Direction, des postes de contrôle t un autre bureau à labotte.

L'OCC est une institution publique à caractère

technique et scientifique. Créé sous l'Ordonnance loi

n°074/013 du 10 janvier 1974, dont des nouveaux correctifs y ont

été apportés par le Décret n°009/42 du 03

Décembre 2009.

Il est régi par la loi n°08/009 du 07 Juillet 2008

portant dispositions générales applicables aux

établissements publics de la loi n°74/014 du 10 juillet 1974.

2.2. HISTORIQUE DE L'OCC

L'office congolais de contrôle est né de la

dissolution de la Société Générale de Surveillance.

A la suite des mesures de Zaïrianisation du 30 novembre 1973. La

création de l'OCC est l'aboutissement de soixante ans

d'expérience, dont le point de départ de situe en 1949. Au moment

où l'Etat congolais instaure un programme de vérification des

marchandises avant embarquement.

Un organisme national d'inspection, de normalisation et de

certification de la qualité est alors créé pour remplir

cette mission et accompagner le développement des échanges des

biens et services avec les pays étrangers. Dès sa création

le 30 septembre 1973 suite à des mesures économiques. L'OCC a

été considéré comme une institution assumant

certaines compétences officielles pour le bien être des

consommateurs congolais, et la fonction est devenue un métier ou une

carrière.

Aujourd'hui l'OCC jouissant du monopole en la matière

est devenu un leader sur son marché. Il est une entreprise au service du

développement économique de la RDC. Ses équipes ont comme

objectifs permanents la qualité, la compétitivité et la

sécurité pour leur clientèle institutionnelle.

D'entreprises ou individuelle.

Bref : De 1949 à 1963 : il s'agissait de la

Société Congolaise de Surveillance. A cette époque le

contrôle à l'importation avant l'embarquement et le contrôle

à l'exportation n'avaient pas de caractère obligatoire. Ils

étaient assurés, les cas échéants, par des contrats

libres ou de gré à gré signés entre les

opérateurs économiques congolais et la SGS.

De 1965 à 1973 : il s'agissait de la

Société Zaïroise de Surveillance, à cette

période SCS change d'appellation suite au changement du nom de la RDC en

République du Zaïre lors du règne de Mobutu. En janvier 1973

son champ d'activité est étendu sur le contrôle de la

qualité, de la quantité et du prix des produits importés

et exportés avant et après embarquement.

De 1974 à 1996 : il s'agissait de l'Office Zaïrois

de Contrôle, à cette période la loi n°74 du 10 janvier

1974 créé une institution nationale de droit public dotée

d'une personnalité morale. L'OZAC à qui est assigné la

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

41

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

mission de soutenir la stratégie d'assurance de la

qualité des biens, services et produits, en reprenant les

prérogatives de la SZS.

Depuis 1997 : l'OCC devient leader sur son marché ; en

mai 1997, l'OZAC change d'appellation et devient l'Office Congolais de

Contrôle. Désormais mandateur de l'Etat sous la tutelle du

ministère de commerce extérieur. L'Office reprend l'ensemble des

activités de contrôle de l'OZAC et va créer son

commissariat d'avaries.

2.3. MISSIONS LEGALES DE L'OCC

Société de contrôle de la qualité, de

la quantité et de la conformité des produits sur l'ensemble du

territoire de la République, L'OCC couvre un large champ

d'activités.

Mission institutionnelle et responsabilité

sociale

L'OCC pour le compte de son client institutionnel qui est l'Etat

Congolais, assure les missions suivantes :

· Contrôle de qualité, de quantité,

de conformité et de prix de toutes les marchandises et produits à

l'importation comme à l'exportation.

· Analyse physico-chimique et microbiologique des

produits.

· Contrôle technique sur les appareils de

production, dans le secteur de la sécurité de l'environnement du

travail, de la métrologie, légale, de l'industrie et des travaux

de génie.

· Contrôle et certification de la production

industrielle nationale.

· Gestion et exploitation des silos, magasins

généraux et entrepôt sous douane.

· Production des statistiques sur le contrôle

extérieur et la production nationale au profit de la Banque Centrale du

Congo, ainsi que du gouvernement congolais pour l'élaboration de la

politique économique nationale.

2.4. ZONE D'INTERVENTION DE L'OCC

a) Au niveau international

Un réseau mondial de mandataires et des assureurs dans

le secteur de commerce extérieur : une liaison avec les organismes

homologues de normalisation et de métrologie tels que : BSSI, KEBS,

JABS, ASTM, BIVAC, ISO etc.

b) Au niveau national

Un réseau des départements centraux, des

directions provinciales, d'agences, postes et sections.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

42

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

2.5. ACTIVITES DE L'OCC

2.5.1. INSPECTION

L'OCC met en place une organisation conforme à

l'ISO/CEI/1720 et exerce cette mission dans les domaines ci-après :

A. Contrôle des importations

L'OCC vérifie la qualité et la quantité

ainsi que la détermination du prix réel des marchandises et

produits destinés à l'importation.

B. Contrôle d'exportation

L'OCC vérifie aussi la qualité et la

quantité ainsi que la détermination du prix réel des

marchandises et des produits destinés à l'exportation. L'Office

fournie de la garantie d'une qualité minimale permettant la

compétitivité des produits congolais sur le sur marché

international.

C. Métrologie

La métrologie sert à la vérification de

l'exactitude des instruments de mesure utilisés dans le commerce ; c'est

la métrologie légale et étalonnage des instruments de

mesure utilisés dans le processus industriel. C'est la métrologie

industrielle.

D. Contrôle technique

Pour assurer la sécurité sur les lieux de

travail et protéger et protéger l'environnement. Evaluer la

conformité des unités fluviales et lacustres, des ouvrages en

construction ou en exploitation.

E. Prévention et constat d'avaries

L'OCC apporte aux assureurs et aux clients qui en font

requête, les éléments d'appréciation relatifs aux

dommages et/ou avaries survenus aux marchandises.

? La constatation des pertes, dommages et avaries. Des

missions de surveillance sur la cargaison ;

? Les recours en prévention ou en poursuite des

assureurs contre les viens responsabilisés ; ? Des enquêtes et

contre-expertises requises par des réassureurs en faveur de leurs

clients.

2.5.2. CERTIFICATION DES PRODUITS ET DE

SYSTEMES

L'OCC a mis en place une organisation conforme à la norme

ISO/CEI/17065 pour :

? Aider les industries congolaises à améliorer

la qualité de leurs produits afin de les rendre compétitifs sur

les marchés intérieurs et extérieurs.

? Protéger la santé du consommateur face au

risque éventuel de la mauvaise qualité ou de la

non-conformité des produits de l'industrie locale.

2.5.3. LABORATOIRE D'ESSAIE ET D'ETALONNAGE

Dans ce cadre l'OCC travaille sur la norme ISO/CEI/17025. Les

essais sont effectués pour cette cause dans les laboratoires suivants

:

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

43

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

A. Laboratoire de métrologie Il a pour

taches :

? La conservation et la maintenance des étalons nationaux

de référence ;

? L'étalonnage des étalons du travail et les

instruments de mesure par rapport aux étalons de référence

nationaux rattachés aux étalons internationaux.

a. Laboratoire d'essaie

Il a pour tâche :

? La détermination de la qualité par des analyses

physico-chimiques et microbiologiques ;

? La détermination de la qualité des

matériaux pour des essaie non mécaniques et non

destructifs.

B. SILOS

Pour le traitement, le conditionnement et la conservation de

grains des céréales et d'autres produits agricoles.

2.6. ORAGANISATION ET FONCTIONNEMENT DE L'OCC

Il est organisé sur deux plans ; national et provincial

:

a. Sur le plan national :

Conseil d'administration : il est composé de 5 membres

dont le Directeur Général, le représentant du

président de la République, de la Banque Centrale du Congo, du

ministre de commerces extérieurs et un du ministre de travail.

Direction générale : c'est l'organe

d'exécution de l'office, elle est composée de deux membres : le

DG et le DGA avec un mandat de 5 ans renouvelable.

Collège des commissaires au compte : il assure la

surveillance sur le plan financier, il est aussi composé de 2 membres :

un qui provient du commissariat et un qui provient d'un autre service

financier.

b. Sur le plan provincial : ici on voit directement les

directions provinciales et les agences qui en dépendent.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

44

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

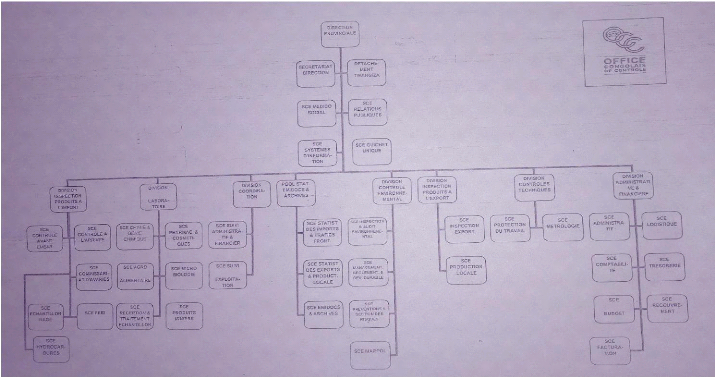

2.6.1. ORGANIGRAMME DE L'OCC [12]

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

45

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

CHAP 3 : ETUDE ET

CONCEPTION DU

SYSTEME

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

46

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

3.1. INTRODUCTION

Dans ce chapitre nous allons faire l'étude et la

conception d'un système téléphonique qui relie les Bureaux

de l'Office Congolais de Contrôle avec les postes, c'est-à-dire le

bureau de l'avenue Industriel et celui de LABOTTE avec les postes de BRALIMA,

PHARMAKINA, Ruzizi I, Ruzizi II et Entrepôts. Dans ce travail nous nous

sommes plus focalisés au niveau application.

L'OCC/Bukavu est un office disposant de plusieurs postes dans

la ville de Bukavu le besoin d'organiser et de coordonner les activités

entre ces différents postes nécessite une communication

permanente intersites.

Ces communications engendrent des factures à valeurs

exorbitantes à la structure avec les systèmes de

téléphonie classique. Pour résoudre le problème, il

s'est montré favorable l'idée d'adoption d'une solution de mise

en place d'un système de communication de téléphonie sur

IP qui couvrira ces différents sites ; une technologie parfaitement

adaptée aux organismes multi-sites pour une réduction

considérable des frais de communications.

Outre la réduction, cette technologie regorge encore

bien d'autres avantages qui seront présentés à la

suite.

3.2. LA SPECIFICATION DES BESOINS DU SYSTEME

Nous commençons par la spécification des besoins

du système, elle doit décrire sans ambiguïté le

système à développer. Elle est constituée d'un

ensemble de documents et de modèles. Toutes les personnes

impliquées dans le projet doivent avoir accès à la

spécification des besoins. L'énoncé d'un besoin exprime un

comportement ou une propriété que le système doit

respecter. Chaque énoncé doit traduire la présence d'un

comportement très spécifique

3.2.1. Les besoins fonctionnels

Les besoins fonctionnels ou besoins métiers

représentent les actions que le système doit exécuter, le

projet doit couvrir principalement les besoins fonctionnels suivants :

? La gestion des utilisateurs : permet l'ajout,

la suppression, la modification des utilisateurs (Client SIP) par un

administrateur.

Tableau des besoins fonctionnels

|

Utilisateur

|

Opérations

|

|

Administrateur

|

Authentification

Enregistrer information client

La

configuration du serveur TRIBOX

Ajout, Modification, des

utilisateurs.

Vérifier la fiabilité et la connexion

|

|

Le client SIP

|

Authentification (Longin et le mot de passe)

Recevoir,

émettre... des appels

Consulter des services

téléphoniques

|

Tableau 3 : Gestion des utilisateurs

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

47

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

3.2.2. Les besoins non fonctionnels

Suivant les besoins fonctionnel que nous avons trouvé

ci-haut, nous présentons ci-après l'ensemble des besoins non

fonctionnels qui sont des exigences qui ne concernent pas spécifiquement

le comportement du système mais plutôt identifient des contraintes

internes et

externes à respecter

pour garantir la performance du

système.

? La modularité de l'application :

L'application doit être claire pour permettre des futures

évolutions ou améliorations.

? L'ergonomie :

L'application offre une interface conviviale et facile à

utiliser.

? Sécurité :

L'application doit respecter la confidentialité des

données.

? La performance :

Un logiciel doit être avant tout performant

c'est-à-dire à travers ses fonctionnalités, répond

à

toutes les exigences des usagers d'une manière

optimale.

? La rapidité de traitement :

En effet, vu le nombre important des appels quotidiens, il est

impérativement nécessaire que

la durée d'exécutions des traitements s'approche le

plus passible du temps réel.

3.3. ETUDE CONCEPTUELLE

Comme pour tout type de projet, en informatique le projet

nécessite une phase d'analyse, suivi d'une étape de conception.

Dans la phase d'analyse, on cherche d'abord à décrire de

façon précise les besoins des utilisateurs ou des clients. Que

souhaitent-ils faire avec le logiciel ? quelles fonctionnalités

veulent-ils ? pour quel usage ? comment l'action devrait-elle fonctionner ?

c'est ce qu'on appelle « l'analyse des besoins ». Après

validation de notre compréhension du besoin, nous imaginons la

solution.

Dans cette phase, nous apportons plus de détails

à la solution et nous cherchons à clarifier des aspects

techniques, tels que l'installation des différentes parties logicielles

à installer sur du matériel. L'UML est l'outil le plus

fréquemment utilisé dans le monde de la modélisation et

conception Orienté Objet, il offre une démarche simple et claire

dans la modélisation d'un tel projet et il se base sur plusieurs

diagrammes dont chacun à ses propriétés et ses valeurs

ajoutés pour réaliser une meilleure conception du projet, parmi

ces diagrammes dont nous allons utiliser durant notre travail, nous pouvons

citer :

- Le diagramme de paquetage : ce diagramme

permet de découper l'application en grand blocs. - Le Diagramme

des cas d'utilisation : il permet d'illustrer les cas d'utilisations

des utilisateurs du système.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

48

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

- Le Diagramme de classe : ce diagramme

permet de convertir les différents utilisateurs et cas d'utilisation en

classes, il a comme objectif de détailler les interactions

déroulantes entre ses dernières sous formes de relation et de

distinguer les paramètres de chaque cas ou utilisateur.

- Le Diagramme de séquences : Ce

diagramme permet de représenter le déroulement de chaque

opération tout en synchronisant avec les différents

opérateurs et systèmes (internes ou externes).

Dans notre cas pour que le système parvient à

répondre aux besoins présentés ci-haut, nous avons

conçus de la manière suivante les différents diagramme UML

:

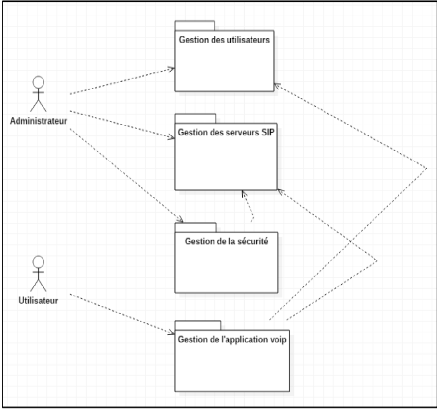

3.3.1. LE DIAGRAMME DE PAQUETAGE

A ce niveau, nous découpons notre application en bloc

ou packages selon les besoins déclarés, chaque package

représente un domaine d'utilisation de l'application. Pour chaque

package nous allons lui affecter l'utilisateur qui va le gérer et le

relier avec des autres paquets s'il y a une relation entre eux, ci-dessous le

diagramme de paquetage de notre système.

Figure 16 : Diagramme de Bloc

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

49

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

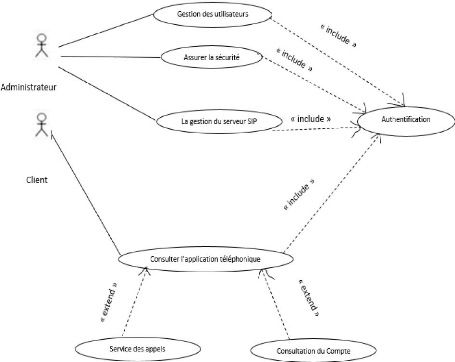

1. Le diagramme des cas d'utilisation

Ce diagramme explique les différentes opérations

entre l'utilisateur et le système.

Figure 17: Diagramme des cas d'utilisation,

Opérations d'utilisateur

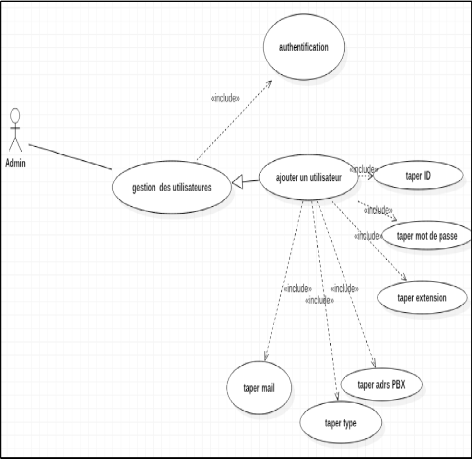

- L'administrateur : c'est lui qui gère

les trois opérations qui suivent : la gestion des utilisateurs,

la gestion de la sécurité et la gestion du serveur

SIP, rôle du leader est assumé par lui.

- L'utilisateur : il est le

bénéficiaire de cette application peut consulter le service des

appels ou

la consultation du son compte (c'est le cas « extend

»). Nous notons bien ici que tous les cas d'utilisations

nécessitent l'authentification de l'utilisateur (« include

»).

Le diagramme des cas d'utilisation explique les

différentes opérations entre l'utilisateur et le système,

ci-haut nous présentons le diagramme de cas d'utilisation global.

Ici-bas nous présentons le diagramme de cas d'utilisation

administratif

50

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

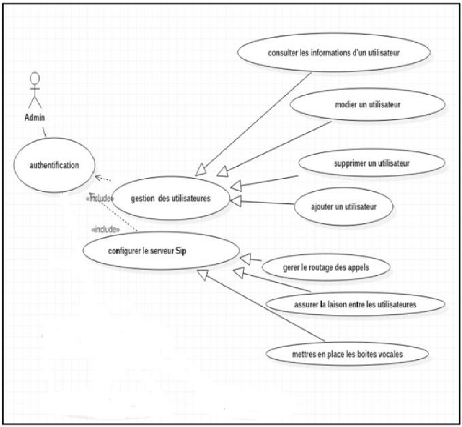

Figure 18 : Diagramme de cas d'utilisation

administratif

La figure ci-dessous présente en détail les taches

exécutées par l'administrateur après avoir établir

la phase de l'authentification à savoir :

· La gestion des utilisateurs

L'administrateur peut consulter les informations, supprimer et

ajouter des utilisateurs

· La configuration du serveur SIP

Tribox

Ici, l'administrateur assure la mise en place du serveur SIP qui

lui permet de gérer le routage des appels, la liaison entre les

différents utilisateurs et la mise en place des boites vocales.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

51

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 19 : Configuration du serveur SIP Trixbox

Après les diagrammes administratifs, nous avons besoin de

définir maintenant le diagramme de l'utilisateur.

Diagramme de cas d'utilisation pour

utilisateur.

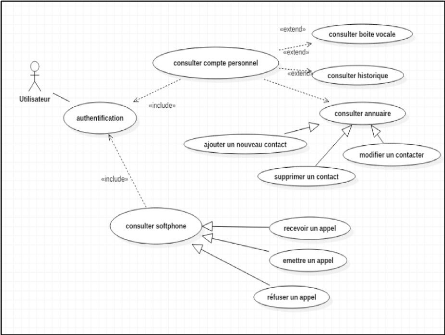

Comme le montre la figure ici-bas après l'authentification

l'utilisateur peut consulter son compte pour faire le suivie de son historique,

consulter sa boite vocale, consulter son annuaire

et la gérer ses contacts.

L'utilisateur peut

également effectuer des appels via la VoIP.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

52

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 20 : Diagramme de cas d'utilisation pour

utilisateur

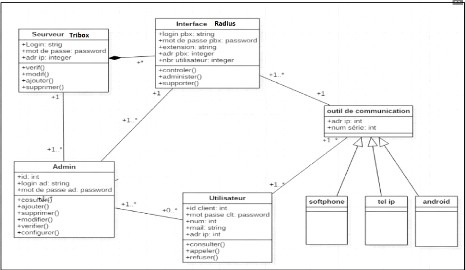

2. Diagramme de classe

Figure 21 : Diagramme de classe

53

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Dans cette étape nous allons détailler chaque

classe dans un tableau, citons les méthodes et les opérations.

Pour la classe « Tribox » Le serveur Tribox est

représenté par cette classe, les principales

fonctionnalités offertes sont :

a. La classe serveur Tribox

Champ

|

Désignation

|

Login

|

Login du serveur

|

Mot de passe

|

Mot de passe du serveur

|

Adr IP

|

Adresse IP fixe du serveur

|

Vérif () :

|

permet de vérifier les données provenant des

clients s'ils sont

compatibles

avec ceux qui sont dans les fichiers de configuration ou

non.

|

Ajouter () :

|

Ajouter un utilisateur

|

Supprimer () :

|

Supprimer un utilisateur

|

Modifier () :

|

Modifier un utilisateur

|

|

Tableau 4 : La classe du serveur Trixbox

b. La Class Radius

|

Champ

|

Désignation

|

|

Login

|

Login du serveur

|

|

Mot de passe

|

Mot de passe du serveur

|

|

Extension

|

Extension d'utilisateur

|

|

Adr pbx

|

Adresse IP du serveur

|

|

Nbr utilisateur

|

Le nombre des utilisateurs

|

|

Contrôler () : Administrer () : Consulter () :

|

Contrôler uniquement l'application Gérer toute

l'application

Consulter uniquement l'application

|

Tableau 5 : Classe Radius

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

54

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

c. La Class Utilisateur

Champ

|

Désignation

|

Id client

|

Un identifiant de la personne

|

Mot de passe clt

|

Mot de passe donné à chaque utilisateur

|

Num

|

Numéro du téléphone

|

Mail

|

mail de la personne

|

Adr

|

Adresse de la personne

|

Consulter () : Appeler () Refuser () :

|

Consulter annuaire, boite vocal et les contacts Appeler d'autre

utilisateur

Refuser des appels téléphoniques

|

|

Tableau 6 : Classe Utilisateur

d. La class Admin

|

Champ

|

Désignation

|

|

Id

|

CIN de la personne

|

|

Login

|

Nom de la personne

|

|

Mot de passe

|

Prénom de la personne

|

|

Gérer () : Vérifier () : Configurer () :

|

Ajouter, supprimer et modifier les utilisateurs Vérifier

les comptes utilisateurs

Configurer l'application

|

Tableau 7 : Classe Administrateur

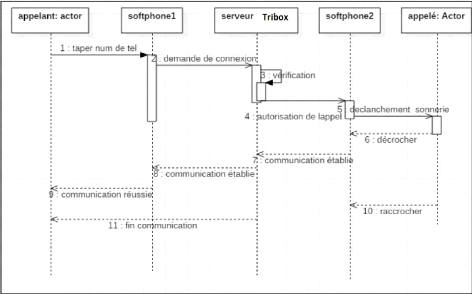

3. Diagramme de séquences communication

réussie

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

55

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 22 : Diagramme de séquence, Communication

Réussie

Chaque utilisateur possède un numéro de

téléphone unique.

1- L'utilisateur compose le numéro souhaité.

2- Le serveur établit une connexion avec le poste

cible.

3- Le système Autorisation de l'appel vers le

destinataire.

4- Déclenchement de la sonnerie chez

l'appelé.

5- Etablissement de la communication.

Si le poste de l'appelé est occupé, un signal

prévient l'appelant, une fois que l'appelé devient

disponible, ce dernier peut visiter sa boite de messagerie

vocale et écouter les messages reçus.

3.4. ETUDE DE LA SECURITE

La course à la réduction des coûts d'une

entreprise implique bien souvent la migration du service de

téléphonie vers la "Voix sur IP". Cependant de nombreux

paramètres sont bien souvent oubliés ou ignorés. Avant de

franchir le pas, il est nécessaire d'étudier les nouvelles

contraintes engendrées. Mis à part le surcharge du réseau

de l'entreprise et la migration de nombreux équipements, la

confidentialité des communications et l'efficacité des plans de

secours sont remis en cause.

La convergence numérique va introduire de nouveaux

services et par conséquent, de nouvelles vulnérabilités et

de nouveaux vecteurs d'attaques.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

56

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

3.4.1. LES VULNERABILITES DE LA VOIX SUR IP

Elles sont regroupées en deux points essentiels à

savoir les attaques au niveau des protocoles et celles au niveau des

applications [13].

3.4.1.1. Attaques au niveau protocoles

a. L'écoute électronique

Elle consiste à capturer le trafic réseau d'un

terminal IP et à le convertir en fichier exploitable qui peut être

lu sur des lecteurs audio ordinaire. Comme exemple on a VOMIT (Voice Over

Misconfigured Internet Telephone).

Les attaques basées sur l'écoute

électronique sont possibles en raison de l'absence de chiffrement de la

conversation transportée par le protocole de transport multimédia

dans la plupart des configurations par défaut. C'est le cas lorsque le

protocole RTP est utilisé comme couche de transport

multimédia.

Pour bénéficier d'une protection plus efficace,

il faut utiliser SRTP (Secure RTP), qui offre des fonctions de chiffrement et

d'authentification.

b. La relecture

Une attaque par relecture relit une session légitime

(généralement capturée par l'interception du trafic

réseau) d'une cible. Dans le cas d'un appel VOlP, les attaques par

relecture peuvent se produire au niveau du protocole de signalisation SIP. Une

attaque bien connue utilise des techniques de relecture pour pirater

l'enregistrement. Le protocole SIP fait appel à la commande Register

pour indiquer au logiciel de gestion des appels la localisation d'un

utilisateur sur la base de l'adresse IP. L'auteur de l'attaque peut relire

cette requête et y substituer une autre adresse IP, redirigeant ainsi

tous les appels vers lui.

Les attaques par relecture sont rendues possibles par le fait

que certaines parties du protocole SIP sont communiquées en texte clair.

Pour se prémunir contre ce type d'attaques, il est désormais

possible d'utiliser SIPS (SIP Over Transport-Layer Security).

SIPS assure l'intégrité des données et

fournit une fonction d'authentification entre l'utilisateur et le logiciel de

gestion des appels.

c. Le déni de service

Dans la mesure où VOlP est un service

exécuté sur un réseau IP, il est exposé aux

mêmes attaques par inondation (fooding) que d'autres services IP. Les

attaques de l'infrastructure incluent des inondations TCP SYN ou UDP (User

Datagram Protocol) des réseaux IPBX et VOlP ainsi que des appareils

téléphoniques VoIP. Les attaques des protocoles de signalisation

et de transport multimédia sont également bien connues de la

communauté des pirates informatiques. Elles

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

57

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

utilisent des outils qui bombarde un téléphone

IP de requêtes SIP INVITE pour épuiser ses ressources. Un autre

type d'attaque est l'attaque par l'outil « Teardown »,

qui injecte une commande BYE dans le flux réseau et met fin

à l'appel.

d. La manipulation du contenu multimédia et de

signaux

Une fois encore, dans la mesure où VOlP est un service

exécuté sur un réseau IP, il est exposé aux

mêmes attaques de manipulation réseau que d'autres services IP. A

titre d'exemple, citons l'attaque « RTP InsertSound » qui permet

à un intrus d'injecter des fichiers sont dans un flux

multimédia RTP (conversation vocale entre plusieurs

téléphones IP).

3.4.1.2. Attaques au niveau des applications

a. L'appareil VOIP avec services en code source

ouvert

De nombreux téléphones comportent un port de

service qui permet aux administrateurs de recueillir des statistiques, des

informations et des paramètres de configuration distante. Ces ports

ouvrent la porte aux divulgations d'informations dont les auteurs d'attaques

peuvent se servir pour obtenir des renseignements sur un réseau et

identifier les téléphones VoIP.

b. Les services web de téléphonie

VOIP

La plupart des ports de service des téléphones

VOlP qui exposent des données interagissent également avec des

services web et sont généralement vulnérables à des

menaces courantes telles que la falsification des requêtes intersites et

l'exécution forcée de scripts sur les sites web. Ces

dernières consistent à insérer un lien dans une page web

qui utilise les informations d'identification (généralement

contenues dans un cookie) de la victime. Un pirate est en mesure de lancer une

attaque s'il connaît l'adresse IP de l'appareil VoIP. En attirant un

utilisateur téléphonique sur un site malveillant, le pirate peut

s'emparer des informations d'identification de l'internaute et accéder

au téléphone via son adresse IP comme s'il en était le

propriétaire. Il s'agit d'une méthode particulièrement

insidieuse car elle contourne le pare-feu.

c. Le VISHING

Avec la technologie VOlP Il est impossible de localiser avec

précision l'origine d'un appel passé via Internet, tandis qu'il

est très facile d'usurper l'identifiant de l'appelant. Les

cybercriminels exploitent désormais cet anonymat en recourant à

des techniques de « vishing », qui associent la technologie

VOlP et l'usurpation d'identité dans ce cas précis, celle de

l'appelant. Une attaque par vishing emprunte une identité tout à

fait légitime pour demander à sa victime des renseignements.

d. Le spam VOIP

La voix sur IP, au même titre qu'un service

téléphonique standard, est également exposée aux

communications indésirables et non sollicitées. Le spam VolP est

parfois désigné par le terme « SPIT » (Spam Over

Internet Telephony), spam via la téléphonie Internet. Ce type

d'appels indésirables peut rapidement épuiser les ressources et

engendrer une attaque par déni de service. Grâce aux enseignements

tirés de la messagerie électronique et des services

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

58

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

téléphoniques traditionnels (authentification,

listes d'autorisation, etc.), nous pouvons limiter les risques de spam via la

téléphonie Internet.

e. Fraude téléphonique

Ce type de fraude consiste à accéder à un

réseau VOlP (gestionnaire d'appels ou passerelle) et à passer des

appels non autorisés (généralement interurbains ou

internationaux). Les auteurs d'attaques exploitent des noms d'utilisateur et

mots de passe faibles, des passerelles ouvertes et d'autres

vulnérabilités au niveau des applications que nous avons

décrites précédemment.

3.4.2. SOLUTION DE SECURITE

La sécurité d'un réseau VOlP est

basée sur celle du réseau IP sur lequel il est

implémenté. Donc toutes les mesures prises pour sécuriser

ce dernier doivent s'appliquer au réseau VoIP. En plus de ces mesures

standards, on peut noter qu'il est nécessaire d'apporter certaines

améliorations à un réseau VoIP.

3.4.2.1. Sécurité d'infrastructure

IP

La sécurité d'un réseau VOlP est

basée sur celle du réseau IP sur lequel il est

implémenté. Donc toutes les mesures prises pour sécuriser

ce dernier doivent s'appliquer au réseau VoIP. En plus de ces mesures

standards, on peut noter qu'il est nécessaire d'apporter certaines

améliorations à un réseau VoIP.

3.4.2.2. Les protocoles AAA (Authentification

Autorisation Accounting)

Ces protocoles permettent aux utilisateurs ou aux

équipements de s'authentifier auprès du système, de donner

ou restreindre les droits de certains utilisateurs, de créer un compte

pour chaque utilisateur. Le protocole RADIUS (Remote Authentification Dialln

User Server) est un exemple de protocole AAA qui, en plus de la

sécurité, permet d'établir la liste de tous les appels en

vue d'une taxation des utilisateurs. Il est normalisé par l'IETF.

3.4.2.3. Les protocoles SRTP et SPTCP

Les protocoles SRTP et SPTCP sont respectivement les versions

sécurisées des protocoles RTP et RTCP. Ils ajoutent ainsi les

options de chiffrements et de cryptographie dans ces protocoles. La mise en

place de ces versions permet de résoudre le problème

d'écoute.

3.4.2.4. Les VPN (Virtuel Private network)

La mise en place d'un VPN ou réseau privé

virtuel entre les sites dans le cas d'une société multi-sites

constitue une solution de sécurité. Une entreprise pour la

sécuriser ses trafics peut mettre en place un VPN administré par

un opérateur télécom, plutôt que de transiter par le

réseau public ou elle peut être interceptée ou

écoutée.

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

59

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

3.4.3. SOLUTIONS ENVISAGEABLES

3.4.3.1. Gestion autonome des communications au niveau de

chaque site

Cette solution permettra aux différents sites de

gérer de façon autonome les appels internes grâce à

un IPBX. Pour l'intercommunication entre sites il faut interconnecter les

différents IPBX.

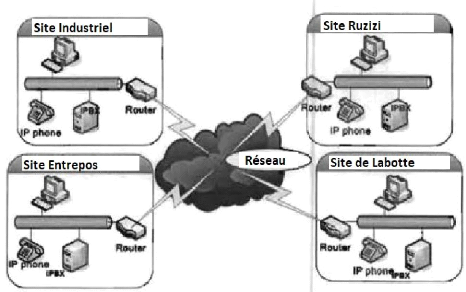

Figure 23 : Gestion autonome de site, par l'interconnexion

IPBX

Avantages

Chaque site sera autonome et en cas de panne le système de

communication d'un site les autres continueront à fonctionner.

Inconvénients :

? Coût d'administration élevé par le fait

qu'il faut pour chaque site un administrateur du système de

communication.

? Nécessite plus de matériels.

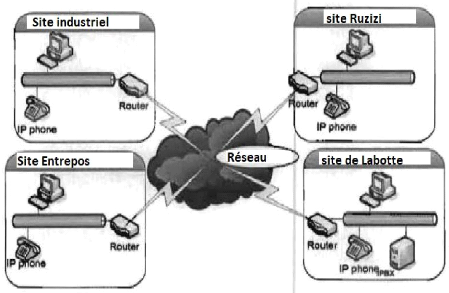

3.4.3.2. Gestion centralisées des communications

des différents sites

Tous les appels des différents sites sont

gérés à partir d'un seul site à savoir le bureau de

LABOTTE

60

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Avantages :

? La réduction du coût d'administration ? La

réduction de nombre d'équipement ? Optimisation du temps de

déploiements.

Inconvénients

? En cas de panne tous les sites sont touchés.

Vue les avantages et les inconvénients que

présente chaque solution et vu les moyens nécessités pour

le déploiement et l'administration de chaque solution ; la

centralisation des services de communication des différents sites au

niveau du Bureau de la botte a été retenue.

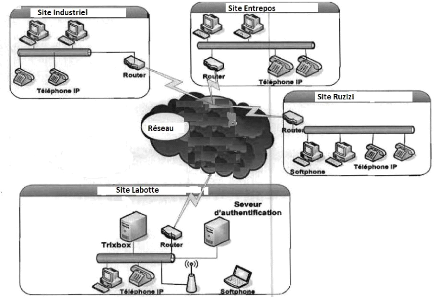

3.5. ARCHITECTURE FINALE DU SYSTEMES :

Notre architecture est composée de quatre sites, le

premier est composé du bureau de LABOTTE et ce là où il y

a le server TRIBOX c'est notre site central. Le deuxième site est

composé de bureau d'industriel, le troisième site est

composé de poste BRALIMA, PHARMAKINA et ENTREPOTS et le dernier site est

constitué de la frontière de Ruzizi 1 et Ruzizi 2.

Nous considérons chaque site comme un réseau

appart, c'est pourquoi nous relions ce diffèrent sites par des

Routeurs.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

Etude et Conception d'un système de Communication TOIP

au sein de l'OCC/BUKAVU

61

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Comme les postes de la BRALIMA, entrepôt et PHARMAKINA sont

proche nous avons jugé bon de les relie par le switch pour donner

ensemble un site que nous renommons Entrepôt.

L'image ci-après montre la localisation

géographique de différent site.

Figure 24 : Localisation Géographique du

système [14]

Nous avons opté pour le choix de serveur Tribox pour le

cas de notre étude, car après les analyses, la conception, nous

constatons qu'il est le meilleur pour nous et cela libre

d'implémentation.

La mise en place du système de communication local se

fera par le déploiement et la configuration d'un IPBX (Tribox), des

téléphones IP et des soft phones. Les téléphones IP

et les soft phones, permettrons aux utilisateurs de recevoir ou

d'émettre des appels, d'écouter leurs messages vocaux, etc.

Ces équipements seront connectés au

réseau local et leurs emplacements dépendront des

utilisateurs.

Les adresses IP des téléphones seront

données par un serveur DHCP de l'entreprise. La configuration logicielle

du système consistera d'une part, à créer pour chaque

utilisateur un compte SIP et à enregistrer son téléphone

IP au niveau de l'IPBX ; et d'autre part à configurer le

téléphone IP pour qu'il puisse s'enregistrer au niveau du compte

SIP de son utilisateur.

Nous avons alors le système final ci-après.

62

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 25 : Architecture finale du système

|