D. Etablissement d'une communication

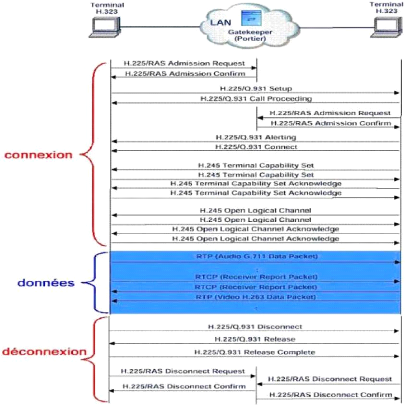

Une communication H.323 se déroule en 5 phases :

? Établissement d'appel.

? Echanges de capacité et réservation

éventuelle de la bande passante à travers le protocole RSVP

(Ressources Réservation Protocol)

? Etablissement de la communication audiovisuelle.

? Invocation éventuelle de services en phase d'appel

(transfert d'appel. Changement de barde

passante. etc.).

? Libération de l'appel.

Figure 11 : diagramme de séquence

d'établissement d'appel dans le protocole H.323

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

30

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

1.2.5.1.2. Protocole SIP

Le protocole SIP (Session Initialisation Protocol) a

été initié par le groupe MMUSIC (Multi party MultiMedia

Session Control) [RFC 2543] et désormais repris et maintenu par le

Groupe SIP de l'IETF [RFC 3261]. SIP est un protocole de signalisation

appartenant à la couche application du modèle OSI. Il a

été conçu pour l'ouverture, le maintien et la terminaison

de sessions de communications interactives entre des utilisateurs. De telles

sessions permettent de réaliser de l'audio, de l'enseignement à

distance et de la voix (téléphonie) sur IP essentiellement. Pour

l'ouverture d'une session, un utilisateur émet une invitation

transportant un descripteur de session permettant aux utilisateurs souhaitant

communiquer de négocier sur les algorithmes et codecs à utiliser.

SIP permet aussi de relier des stations mobiles en transmettant ou redirigeant

les requêtes vers la position courante de la station appelée.

Enfin, SIP est indépendant du médium

utilisé et aussi du protocole de transport des couches basses.

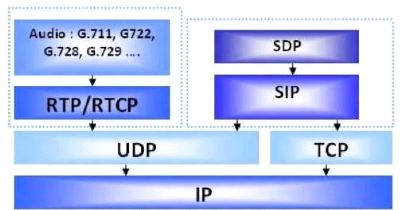

A. Architecture protocolaire

SIP est un protocole indépendant des couches de

transport, il appartient aux couches applications du modèle OSI. Le SIP

gère la signalisation et l'établissement des sessions

interactives de communication multimédias et multipartites. Il est aussi

basé sur le concept Client / Serveur pour le contrôle d'appels et

des services multimédias. Conçu selon un modèle de type

IP, il est hautement extensible et assez simple en conception architecturale,

de sorte qu'il peut servir de base à la création d'applications

et de services. Il est basé sur le protocole HTTP et peut utiliser UDP

ou TCP [9].

Figure 12 : La couche du Protocole SIP

B. Les éléments architecturaux de

SIP

Contrairement à H.323, largement fondé sur une

architecture physique, le protocole SIP s'appuie sur une architecture purement

logicielle.

(1) Les agents utilisateurs (User Agent UA)

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

31

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Deux types d'agents utilisateurs sont à considérer

:

? Les agents utilisateurs client (UAC) : ce sont

les terminaux qui initient la session par

envoi de requête.

? Les agents utilisateurs serveurs (UAS) : Ils

répondent à la demande

d'établissement de session.

Un UA peut être un UAC ou UAS selon le cas où c'est

lui qui initie la session

ou pas ; mais dans une session déjà établie

un UA peut être soit un UAC ou un UAS à la

fois.

(2) Les serveurs :

Il existe trois types de serveurs :

? Les serveurs d'enregistrement :

Reçoivent les mises à jour concernant la localisation actuelle

des utilisateurs.

? Les serveurs proxy : Un serveur proxy

Reçoit les requêtes des UA et les redirige vers un autre serveur

proxy, un UAS ou un serveur de redirection. Il a accès aussi à

une base de données ou à un service de localisation (location

service) pour déterminer vers ou rediriger la requête

reçue. L'interface entre le serveur proxy et la base de

données/le service de localisation n'est pas définie par le

protocole SIP. Les serveurs proxy peuvent travailler en deux modes :

i) Stateless proxy : dans ce cas le proxy

est un simple élément de redirection, il ne garde pas

d'information concernant la requête reçue et redirigée.

ii) Stateful proxy : contrairement à

un stateless proxy, un stateful proxy mémorise toutes les informations

concernant les requêtes entrantes et essaie plusieurs localisations de

l'utilisateur et renvoie la meilleure réponse.

? Les serveurs de redirection : Quand un

serveur de redirection reçoit une requête, au lieu de la rediriger

il renvoie l'adresse du prochain serveur au client qui devra le contacter

directement.

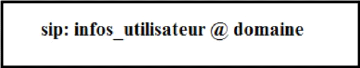

C. Format des adresses SIP

Tout utilisateur SIP dispose d'un identifiant unique. Cet

identifiant constitue l'adresse de l'utilisateur permettant de le localiser. Le

format d'une adresse SIP se présente sous la forme illustrée

à la Figure

Avec :

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

32

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

infos_utilisateur = nom de l'utilisateur ou

numéro de téléphone : mot de passe.

domaine = nom de domaine ou adresse IP : port

Sachant que : Le mot de passe et port sont facultatif.

D. Raquette et réponses SIP

SIP est un protocole de type client-serveur. A cet effet, les

échanges entre un terminal appelant et un terminal appelé se font

par l'intermédiaire de requêtes et réponse SIP. Voici une

liste exhaustive des requêtes SIP :

· INVITE : Cette requête indique

que l'application (ou utilisateur) correspondante à l'Url SIP

spécifié est invitée à participer à une

session.

· ACK : Cette requête permet de

confirmer que le terminal appelant a bien reçu une réponse

définitive à une requête INVITE.

· BYE : Cette requête est

utilisée par le terminal de l'appelé pour signaler qu'il souhaite

mettre un terme à la session.

· CANCEL : Cette requête est

envoyée par un terminal ou un serveur mandataire afin d'annuler une

requête non validée par une réponse finale.

· REGISTER : Cette méthode est

utilisée par le client pour enregistrer l'adresse listée dans le

champ TO par le serveur auquel il est relié.

· OPTIONS : Un serveur mandataire en

mesure de contacter le terminal appelé, doit répondre à

une requête OPTIONS en précisant ses capacités à

contacter le même terminal.

A ces requêtes sont associées des réponses

qui sont dans le même format que celles du protocole HTTP. Voici les plus

importantes d'entre elles :

· 1XX - messages d'informations (100 - essai, 180 -

sonnerie, 183 - en cours).

· 2XX - succès de la requête (200 -OK).

· 3XX - Redirection de l'appel, la demande doit être

dirigée ailleurs.

· 4XX - Erreur du client (La requête contient une

syntaxe erronée).

· 5XX - Erreur du serveur (le serveur n'a pas réussi

à traiter une requête correcte).

· 6XX - Echec général (606 - requête

non acceptable par aucun serveur).

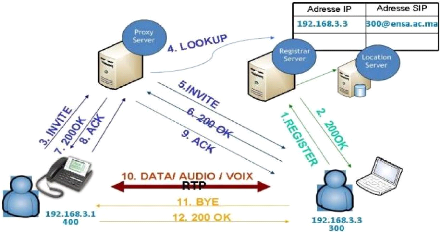

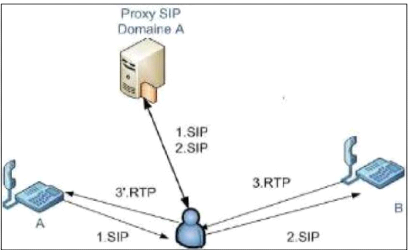

Le schéma suivant illustre le scénario d'une

communication SIP :

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

33

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Figure 13 : Requêtes et réponse dans le

protocole SIP [10]

1.2.5.1.3. Le protocole MGCP

Le protocole MGCP se base principalement sur les couches 3 et

4 du modèle OSI, Il définit l'architecture d'un réseau de

passerelles, MGCP se base sur la notion des « User Agent » ou «

Media Gateway Controller » qui est un organe permettant le contrôle

d'appel et pilotant une ou plusieurs passerelles (MG), celles-ci permettent la

conversation audio sur le réseau téléphonique vers audio

sur le réseau paquet. Les téléphones MGCP ne peuvent pas

s'appeler entre eux mais doivent passer obligatoirement par un contrôleur

central : la Gateway.

1.2.5.1.4. Comparaison entre les protocoles :

|

H323

|

SIP

|

MGCP

|

|

Inspiration

|

Téléphonie

|

http

|

|

|

Nombres

d'échange pour

établir

la

connexion

|

6 à 7 aller-retour

|

1 à 5 aller-retour

|

3 à 4 aller-retour

|

|

Complexité

|

Elevée

|

Faible

|

Elevée

|

|

Adaptabilité

/

Modularité

protocolaires

|

Faible

|

Elevée

|

Modérée

|

|

Implémentation

de

nouveaux

services

|

NON

|

OUI

|

NON

|

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

34

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

|

Adapté à

internet

|

NON

|

OUI

|

NON

|

|

Protocole de

Transport

|

TCP

|

TCP ou UDP

|

TCP ou UDP

|

|

Coût

|

Elevé

|

Faible

|

Modéré

|

|

Avantages

|

-Maturité du protocole: Actuellement version 4 pour la

définition.

-Les premières mises en oeuvre de V3 commencent juste

à apparaître Beaucoup de constructeurs

|

-Simple à mettre en oeuvre, messages écrits en

clair -Interopérabilité très bonne

Grâce à CPL (Call Processing Language) qui

utilise

XML, il est très facile d'ajouter des

|

-Permet d'utiliser des téléphones « idiots

» Indépendant des protocoles de signalisation supérieurs

(H323, SIP) Bien pour les opérateurs voulant faire du RTC-IP-RTC

|

Figure 14 : Comparaison entre les protocoles

1.2.5.2. Protocoles de transport 1.2.5.2.1. Le protocole

RTP

Le groupe de l'IETF a développé en 1993 le

protocole de transport en temps réel dont le but est de transmettre sur

Internet des données qui ont des propriétés temps

réel (audio, vidéo ...). C'est un protocole de la couche

application du modèle OSI et utilise les protocoles de transport TCP ou

UDP, mais, généralement, il utilise UDP qui est mieux

approprié à ce genre de transmission.

1.2.5.2.2. Le protocole RTCP

Le RTCP est un protocole de contrôle utilisé

conjointement avec RTP pour contrôler les flux de données et la

gestion de la bande passante. Il permet de contrôler le flux RTP, et de

véhiculer périodiquement des informations de bout en bout pour

renseigner sur la qualité de service de la session de chaque participant

à la session. Des quantités telles que le délai, la gigue,

les paquets reçus et perdus sont très important pour

évaluer la qualité de service de toute transmission et

réception temps réelles. C'est le protocole sous-jacent (UDP par

exemple) qui permet grâce à des numéros de ports

différents et consécutifs (port pair pour RTP et port impair

immédiatement supérieure pour RTCP) le multiplexage des paquets

de données RTP et des paquets de contrôle RTCP.

1.2.6. Sécurité dans la

téléphonie sur IP

Tout système accessible via IP est une cible

potentielle pour l'ensemble des menaces pesant sur les réseaux IP.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

35

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Dans les versions classiques de la téléphonie,

la sécurité est fortement garantie par un réseau

spécifique, lequel ne peut être attaqué par

l'émission de paquets d'attaque puisque le réseau n'est pas

à transfert de paquets. Dans la ToIP, la confidentialité est

assez simple à garantir par le biais de tunnels. Reste le

problème de l'authentification de l'utilisateur, qui mérite

réflexion.

Les attaques sur les réseaux ToIP peuvent être

classées en deux types à savoir les attaques externes sont

lancées par des autres personnes que celle qui participe à

l'appel, et ils se produisent généralement quand les paquets ToIP

traversent un réseau peu fiable et/ou l'appel passe par un réseau

tiers durant le transfert des paquets, ainsi Les attaques internes s'effectuent

directement du réseau local dans lequel se trouve l'attaquant, Le

système ToIP utilise l'Internet, et particulièrement le protocole

IP. De ce fait les vulnérabilités de celui-ci [11].

1.2.6.1. Les attaques sur le protocole TOIP

Les protocoles TOIP utilisent UDP et TCP comme moyen de

transport et par conséquent sont aussi vulnérables à

toutes les attaques contre ces protocoles, tel le détournement de

session (TCP), ...

Les types d'attaques les plus fréquents contre le

système :

? L'attaque par suivie des appels

Appelé aussi Call tracking, cette attaque se fait au

niveau du réseau LAN/VPN et cible les terminaux (soft/hard phone). Elle

a pour but de connaître qui est en train de communiquer et quelle est la

période de la communication. L'attaquant doit récupérer

les messages INVITE et BYE en écoutant le réseau et peut ainsi

savoir qui communique, à quelle heure, et pendant combien de temps. Pour

réaliser cette attaque, L'attaquant doit être capable

d'écouter le réseau et récupérer les messages

INVITE et BYE.

? Le Sniffing

Une reniflade (Sniffing) peut résulter un vol

d'identité et la récupération des informations

confidentielles, aussi bien des informations sur les systèmes VoIP. Ces

informations peuvent être employées pour mettre en place une

attaque contre d'autres systèmes ou données. L'IP Sniffing est

une attaque passive, il est décrit comme le suivant,

1. L'intrus est placé sur un réseau.

2. l'intrus met sa station en mode écoute.

3. la station récupère l'ensemble du trafic

échangé sur le réseau.

4. L'intrus utilise un analyseur de protocoles réseau

à l'insu des administrateurs du réseau.

? Le déni de service (DOS : Denial of

service)

L'attaque en déni de service consiste à

surcharger le serveur Web de requêtes jusqu'à ce qu'il ne puisse

plus suivre et s'arrête. Bloquant ainsi les communications internes,

externes et aussi le système d'information.

Cette attaque peut être effectuée sur plusieurs

couches du modèle OSI.

? Attaque par écoute clandestine

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

36

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Cette attaque consiste à écouter et à

décoder la conversation entre deux utilisateurs. Le principe de

l'écoute clandestine est montré dans la figure comme suit :

1. La détermination des adresses MAC des victimes

(client-serveur) par l'attaquant.

2. L'attaquant envoie une requête ARP au client, pour

l'informer du changement de l'adresse MAC du serveur ToIP.

3. L'attaquant envoi une requête ARP au serveur, pour

informer le changement de l'adresse MAC du client.

4. Désactiver la vérification des adresses MAC sur

la machine d'attaque afin que le trafic puisse circuler entre les 2

victimes.

Figure 15 : Sécurité TOIP, attaque par

Ecoute

? Attaque par la compromission de serveurs

Cette attaque vise à contrôler le serveur SIP afin

d'avoir le pouvoir de changer n'importe quel paramètre

relatif à l'appel et d'implanter n'importe quel code

malveillant (vers, virus...) dans le serveur SIP.

1.2.6.2. Les bonnes pratiques de

sécurité

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

37

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

Ci-dessous nous allons présenter les bonnes pratiques

d'implémentation d'une solution de ToIP qui sont :

? La protection physique

Il est conseillé que les équipements critiques

de la ToIP (serveurs) soient dans une salle informatique équipée

et bien sécurisé par un système d'alarme, un

anti-incendie, de la vidéo surveillance, d'un accès par badge et

d'un onduleur.

? La protection des postes de travail pour les soft

phones

La sécurisation d'un soft phone contre les codes

malveillants et l'usurpation d'identité par exemple par l'utilisation

des mots de passe contenant plus de 10 chiffres.

? L'utilisation des pare-feu

Un pare-feu aide et assure le contrôle du trafic entrant

et sortant du réseau, ce dernier permet de réduire les attaques

de déni de service en filtrant les ports et les appels à travers

le réseau IP.

1.2.6.3. Les mesures de

sécurité

Les vulnérabilités existent au niveau applicatif,

protocole et systèmes d'exploitation. Pour cela, on a

découpé la sécurisation aussi en trois niveaux :

- Sécurité au niveau protocolaire

- Sécurité au niveau applicatif

- Sécurité au niveau système de

l'exploitation.

? Les mesures de sécurité au niveau

protocolaire

Consiste à implémenter les mesures de

sécurité nécessaire pour combler les lacunes au niveau

protocolaire, prenant un exemple, les services de sécurités

offertes par SRTP (version sécurisé du protocole RTP).

V' La confidentialité des données RTP.

V' L'authentification et la vérification de

l'intégrité des paquets RTP.

V' La protection contre le rejet des paquets, chaque client SIP

tient à jour une liste de tous les indices des paquets reçus et

bien authentifiés.

Les mesures de sécurité au niveau

système de l'exploitation.

Le système dans lequel on héberge notre

application serveur est ciblé, ce qui présente un risque

d'affectation des fichiers de configuration contenant des informations sur les

clients enregistrés. Il faut prendre plusieurs mesures de

sécurités pour le protéger à savoir :

V' L'utilisation d'un système d'exploitation stable tout

en installant les derniers mis à jours recommandés.

V' L'utilisation d'un mot de passe formé de plusieurs

combinaisons de lettre, de chiffres et de ponctuations.

? Sécurité au niveau applicatif

Pour sécuriser le serveur, on recommande :

V' L'utilisation d'une version stable contenant les derniers mis

à jours recommandés par le fournisseur aussi bien la partie

client et serveur.

Etude et Conception d'un système de Communication

TOIP au sein de l'OCC/BUKAVU

38

Mémoire de fin de cycle 2018-2019 présenté

par : WABABUSHO KIKA Evariste

V' La création d'un environnement de test dans

lequel on va tester les mises à jour des

applications utilisé et ce avant de leurs installations

dans un environnement de production. V' A ne pas utiliser la

configuration par défaut qui sert juste à établir des

appels. Elle ne contient

aucune mesure de sécurité.

V' A ne pas installer les Soft phones dans le

serveur.

Pour notre application, la sécurité c'est une

étape primordiale.

|