I.3

Attente d'une administration réseau

L'administrateur réseau est celui qui est

chargé, de la lourde tâche de s'occuper du réseau. Son

travail regroupe beaucoup de chose. A cet égard l'ISO (International

standard organization) l'organe habileté à standardiser les

normes de réseau à définit l'étendue du travail

d'administration est à retenue cinq domaine fonctionnels de gestion

suivant :

Ø La gestion des configurations

Ø La gestion des fautes

Ø La gestion de performances

Ø La gestion des sécurités

Ø La gestion des coûts ou la gestion des

comptabilités

I.3.1

La gestion de la configuration

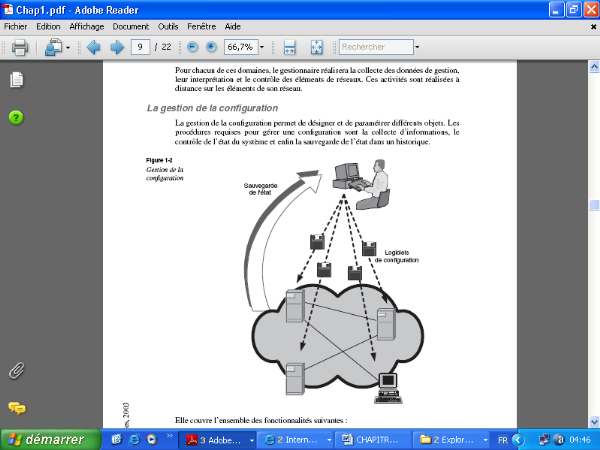

La gestion de la configuration permet de désigner et de

paramétrer différents objets. Une configuration peut être

faite manuellement par un opérateur (via l'interface graphique) ou par

téléchargement complet (lors d'une réinitialisation d'un

équipement par exemple).

Procédure

Les procédures requises pour gérer une

configuration sont :

Ø La collecte d'informations ;

Ø Le contrôle de l'état du

système ;

Ø Et enfin la sauvegarde de l'état dans

un historique.

Figure 1-1 Gestion de la configuration

La gestion de la configuration couvre l'ensemble des

fonctionnalités suivantes :

Ø Démarrage, initialisation des

équipements ;

Ø Positionnement des paramètres ;

Ø Cueillette des informations d'état et

intervention dans les paramètres ;

Ø Modification de la configuration du

système ;

Ø Association des noms aux objets

gérés ;

Ø Changement de l'adresse IP d'une machine ;

Ø Changement de l'adresse IP d'un routeur ;

Ø Changement de la table de routage.

I.3.2

La gestion des fautes

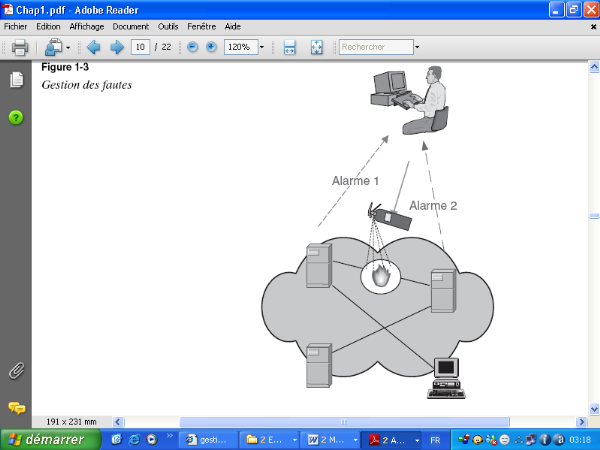

Ce domaine recouvre la détection, l'isolement et la

correction des pannes survenant sur un équipement. L'action curative qui

en découle peut être faite à distance (si

l'équipement répond) ou par un contact humain qui agira sur

l'équipement. Un historique des évènements est

également disponible

Figure 1-2 Gestion des fautes

Type

de panne

Les pannes peuvent être d'origine internes, à

caractère permanent (composant en pannes) ou externes (goulets

d'étranglement, trafic intense, etc.), Cette dernière est plus

difficile à détecter, car elle est à caractère

aléatoire.

La gestion de faute couvre l'ensemble des

fonctionnalités suivantes :

Ø La détection des fautes : elle

comprend la préparation de rapports d'incidents de fonctionnement,la

gestion de compteurs ou des seuils d'alarme, le filtrage

d'événements par filtrage en amont des informations, l'affichage

des dysfonctionnements.

Ø La localisation : on y procède au

moyen de rapports d'alarme, de mesures et de tests.

Ø La réparation : elle consiste à

prendre les mesures correctives (réaffectation de ressources, routages,

limitation du trafic par filtrage, maintenance), ou encore à

rétablir le service (tests de fonctionnement, gestion de systèmes

de secours, etc.).

Ø L'enregistrement des historiques d'incidents

et statistiques : la gestion des fautes ne peut se limiter à ces actions

ponctuelles, nécessaires mais insuffisantes pour donner le service

attendu. C'est la raison pour laquelle elle comporte aussi, d'une part,

l'enregistrement d'historiques d'incidents et la compilation de statistiques

qui peuvent porter sur la probabilité des pannes, leur durée, les

délais de réparation et, d'autre part, un rôle d'interface

avec les usagers qui consiste à les informer des problèmes

réseau et à leur donner la possibilité de signaler

eux-mêmes des incidents telle que :

· La déconnexion d'un câble ;

· Une mauvaise configuration d'un équipement ;

· Une interface défectueuse d'un routeur ;

· La réinitialisation accidentelle

|