II.7. Autres types d'applications client-serveur

II.7.1. Les serveurs d'authentification

Ce sont des protocoles de partage des bases de données

des utilisateurs. Cela permet à un utilisateur de se connecter avec un

même login et un même mot de passe sur l'ensemble des machines d'un

parc informatique.

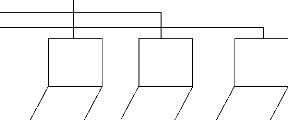

II.7.1.1.NIS

C'est un protocole qui permet d'obtenir des informations

provenant de certain fichier Unix tel que la base des utilisateurs et des mots

de passe. Le système d'exploitation Unix est client de ce service et

obtient ainsi par réseau une liste complémentaire de ces

utilisateurs.

II.7.1.2. NIS+

Le problème avec le protocole NIS, c'est que n'import

qui, dès lors qu'il connaît le nom du Domain NIS, peut obtenir la

liste des utilisateurs et la version cryptée de leur mot de passe il est

alors possible de crypter tour à tour tous les mots d'un dictionnaire

pour vérifier s'il correspond au mot de passe d'un utilisateur

NIS+ ajoute au protocole NIS, une gestion des droits

d'accès aux informations il faut indiquer sur le serveur chaque machine

qui a le droit d'accéder à la base NIS+.

Chaque machine cliente devra donner son mot de passe

d'identification pour avoir le droit de communiquer avec le serveur. Enfin les

logiciels clients NIS+ n'affichent pas les chaînes cryptées des

mots de passe aux utilisateurs autorisés.

II.7.1.3. Quelques autres

RADIUS est un protocole de vérification

centralisé de mot de passe utilisateurs avec transfert

sécurisé entre les clients et le serveur. Il est assez souvent

utilisé sur les pare-feu (fire wall) qui demandent la

vérification de l'utilisateur pour autoriser ou interdire l'accès

à un service réseau.

LDAP est un protocole plus générale d'annuaire,

mais pourront également contenir des renseignements sur les utilisateurs

que le serveur portagera en réseau avec ses clients. C'est un moyen

utilisé par certains outils de messagerie électronique tel que

« out look express » pour partager en réseau un carnet

d'adresse e-mail.

|