IV.3. Les menace de sécurités :

IV.3.1. Types d'attaquants (menaces) :

· Terroristes (but : destruction) ;

· Ennemis (but : causer des désagréments)

;

· Espions, services de renseignement (gouvernementaux,

industriels) (but : informations) ;

· Concurrents industriels (but : prise de part de

marché) ;

· Pirates (but : vol) ;

· Hackers (but : défi, jeux).

IV.3.2. Objectifs des attaques :

· Accéder aux données privées et

secrètes pour accéder à un niveau supérieur

d'information (exemple: clé de cryptage pour décoder un message

crypté) ;

· Accéder aux données privées pour les

modifier ou les détruire ;

· Copier les données de conception pour reconstruire

ou améliorer un système ;

· Prendre en main un système pour le

détourner de sa fonction ou pour le détruire.

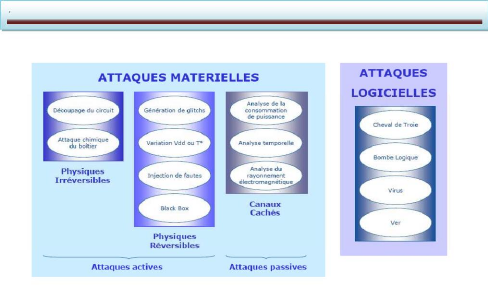

IV. 3.3. Classement des attaques :

Il y'a des différentes manières pour classer ces

attaques, et on peut les classés en deux catégories comme le

montre la figure IV.1.

Figure .IV.1 : Classement des

attaques

IV.3.3.1. Les attaques logicielles :

|