IV.3.3.1.1. Infections informatiques, codes malveillants :

Programmes simples qui exécutent un programme en

tâche de fond (dans le cas de la bombe logique le départ du

programme est retardé). Ils ne peuvent pas se reproduire, ils servent

souvent à ouvrir une brèche cachée dans le système

pour y faire pénétrer un pirate, par exemple : Cheval de Troie et

Bombe Logique.

Programmes autoreproducteurs par exemple : Un ver est un virus

très virulent qui se diffuse de façon planétaire.

IV.3.3.1.2. Vulnérabilités logicielles :

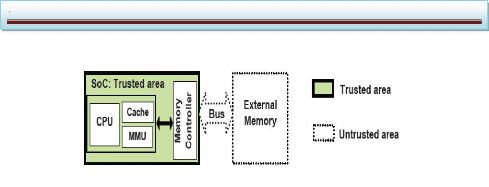

La plus part des systèmes embarqués ont une zone

mémoire extérieure au SoC principal. Des données et des

instructions sont échangés entre le processeur et la

mémoire sur un ou plusieurs bus (adresse, instruction, donnée)

Menaces (logicielle ou matérielle) : Lecture non

autorisée de données, Injection de code, Modification des

données.

bus de donné

SoC

(sécurisé)

bus d'adresse

Mémoire

externe

IV.3.3.1.3. Modèle de menaces :

Hypothèse de départ

: le SoC est dans un environnement sécurisé

à contraire de la mémoire externe qui n'est pas dans un

environnement sécurisé (voir la figure IV.2)

Chapitre IV sécurité des systèmes

embarqués

Figure IV.2 : modèle de

menaces

Dans ce cas il y'a deux modèles d'attaques :

1. Attaques passives : écoute du bus (bus

probing) et l'objectifs de l'attaque par analyse horsligne du code est la

reconstitution d'une clé de chiffrement, reconstitution de message,

matière première pour préparer une attaque active.

2. Attaques actives : modification du contenu de la

mémoire (memory tampering). Il y'a trois types d'attaques actives sont

définies en fonction du choix fait par l'attaquant : 1' Spoofing:

injection aléatoire de données.

1' Splicing: permutation spatial de données.

1' Replay (rejeu): permutation temporelle de données.

Les objectifs de ces attaques : détournement du code,

réduire l'espace de recherche pour la reconstruction d'une clé ou

d'un message.

IV.3.3.2. Les attaques matérielles :

|