IV.3.3.2.1. Vulnérabilités

matérielles :

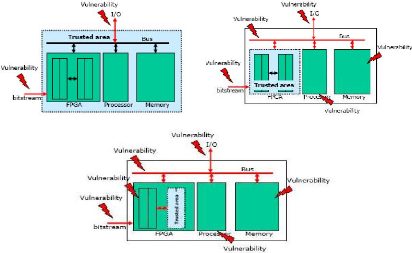

Plusieurs types de menaces peut être

considérés en fonction de l'environnement et de la

possibilité d'accès ou non à l'intérieure du

système (voir la figure IV.3)

Figure IV.3 : types de menaces

Chapitre IV sécurité des systèmes

embarqués

IV.3.3.2.2. Attaques physiques irréversibles

(Invasive attacks, tampering) :

> Découpage du circuit intégré >

Attaque chimique de la puce > Découpage du layout

> Analyse microscopique

> Reconstruction du layout

IV.3.3.2.3. Attaques physiques réversibles:

> Décapsulage : cette attaque utilisée dans les

systèmes matériels portables, légers, peuvent être

facilement substitué puis attaqués matériellement.

> Injection de fautes (non-invasive ou semi-invasive

attacks) : les attaques par perturbation sont extrêmement puissantes et

permettent à un attaquant de casser un système non

protégé plus rapidement que n'importe quelle autre attaque par

canaux auxiliaires. Par conséquent, ces attaques sont largement

utilisées pour valider la sécurité des applications

sensibles s'exécutant dans un environnement carte à puce. Et

cette attaque est faite par :

> Glitch (power, clock) qui altéré le

fonctionnement du système.

> Flash lumineux qui agit sur les technologies

EPROM/E2PROM/Flash pour modifier une partie du système.

> Ionisation locales qui se fait par l'utilisation du Laser

pour les mémoires CMOS SRAM.

IV.3.3.2.4. Les canaux cachés :

Les attaques par canaux cachés (auxiliaires) dans

l'environnement de la carte à puce sont composées des quatre

catégories présentées ci-dessus :

- analyse de temps d'exécution ;

- analyse de courant/de fréquences radio ;

- analyse du rayonnement électromagnétique ;

- attaques par perturbation (Bien que ce dernier type

d'attaque n'utilise pas directement les informations disponibles par canaux

auxiliaires, il est très souvent classé comme tel dans la

littérature).

|