Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

7. Routage dans les réseaux Ad Hoc

Le routage joue un rôle très important dans les

MANET puisque tous les services supportés, unicast ou multicast, se

basent sur des communications multi-sauts pour l'acheminement des

données. Pour réaliser les échanges, les protocoles de

routage utilisent des informations locales, sur le voisinage immédiat,

ou globales, concernant tout le réseau, pour déterminer les

noeuds qui participent à l'acheminement des données de

communications, les protocoles de routage peuvent être

séparés en Proactif, Réactif et Hybride.

[10]

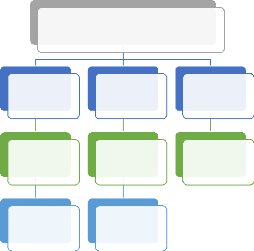

7.1. Classification des protocoles de routage dans les

réseaux Ad Hoc

Ce sont principalement des régimes à base

topologique qui utilisent une approche réactive, proactive ou hybride

pour créer des itinéraires.

Proactif

DSDV

OLSR

Protocoles de routage

Réactifs

AODV

DSR

Hybride

ZRP

Figure 1.13 : Les protocoles de routage dans

les MANET. [28]

7.1.1. Protocoles réactifs

Les protocoles réactifs adoptent des algorithmes

classiques tels que le routage par vecteur de distance. Les routes sont

établies uniquement sur demande et seules les routes en cours

d'utilisation sont maintenues.

Lorsqu'un noeud veut envoyer des paquets, une étape de

découverte de route est initiée par la diffusion d'un message de

recherche de route. Tout noeud qui reçoit ce message et qui ne dispose

pas d'informations à propos de la destination, il diffuse à son

tour le message. Ce mécanisme est appelé mécanisme

d'inondation. [11]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 15

|