Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Avantages et inconvénients des protocoles

réactifs

Dans le cas d'un protocole réactif, aucun message de

contrôle ne charge le réseau pour des routes inutilisées.

Ce qui permet de ne pas gaspiller les ressources du réseau (cela permet

d'économisé de la bande passante et de l'énergie). Mais la

mise en place d'une route par inondation, peut être coûteuse et

provoquer des délais importants avant l'ouverture de la route.

[3]

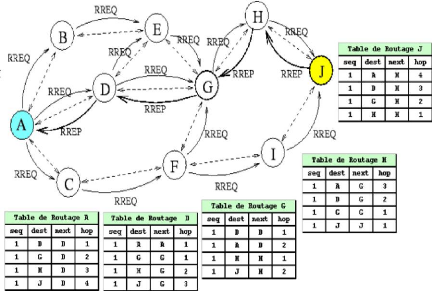

a) Le protocole AODV (Ad Hoc On-demand Distance

Vector)

Ce protocole crée les routes au besoin et utilise le

principe du numéro de séquence, afin d'utiliser les routes les

plus nouvelles. En plus, il utilise le nombre de sauts comme métrique

pour choisir entre plusieurs routes disponibles.

Trois types de paquets sont utilisés par AODV : les

paquets de requête de route RREQ (Route Request Message), les paquets de

réponse de route RREP (Route Reply Message) et les paquets d'erreur de

route RERR (Route Error Message). En plus de ces paquets, AODV invoque des

paquets de contrôle HELLO qui permettent de vérifier la

connectivité des routes. AODV repose sur deux mécanismes :

découverte de route et maintenance de route.

La découverte de route permet de

trouver une route pour atteindre une destination, et la maintenance de

route permet de détecter et signaler les coupures de routes,

provoquées éventuellement par la mobilité des noeuds.

[12]

Figure 1.14 : Fonctionnement de protocole

AODV. [12]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 16

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

a. Le noeud 1 initialise une demande de route pour

obtenir un chemin vers 5.

|

b. 2 et 4 retransmettent la demande de

route.

|

c. 5 initialise une réponse de route.

|

|

d. 4 retransmet la réponse de route.

|

|

e. Arrivée de la réponse de route

à la source 1.

|

Figure 1.15: Exemple d'établissement de

route entre 1 et 5. [15] Une entrée de la table de

routage contient essentiellement :

1) L'adresse de la destination.

2) Adresse du noeud suivant.

3) La distance en nombre de sauts (le nombre de noeuds

nécessaires pour atteindre la destination).

4) Le numéro de séquence de la destination.

5) Le temps d'expiration de chaque entrée dans la

table.

A chaque utilisation d'une entrée, son temps d'expiration

est remis à jour (temps courant + active route time).

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 17

|