Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

Si une nouvelle route est nécessaire, ou qu'une route

disparaît, la mise à jour de ces tables

s'effectue par l'échange de trois types de messages entre

les noeuds :

? RREQ Route Request, un message de demande de route.

? RREP Route Reply, un message de réponse à un

RREQ.

? RERR Route Error, un message qui signale la perte d'une

route.

Format général d'une RREQ :

|

@source

|

Num. seq.

|

Broadcast id

|

@destination

|

Num. seq.

|

Nombre de

sauts

|

|

Source

|

|

|

Destination

|

|

Format général d'une RREP :

|

@source

|

@destination

|

Num. seq.

destination

|

Nombre de

sauts

|

life time

|

Figure 1.16 : Les deux requêtes RREQ et

RREP utilisées dans le protocole AODV. [28]

Le protocole AODV exécute lui aussi une

procédure de maintenance des routes, cette procédure se fait par

l'émission périodique d'un message "HELLO". Le lien entre deux

noeuds voisins sera considéré comme défaillant dans le cas

où les messages "HELLO" ne sont pas reçus.

Les défaillances des liens sont

généralement dues à la mobilité du réseau Ad

Hoc. Les mouvements des noeuds qui ne participent pas dans le chemin actif

n'affectent pas la consistance des données de routage.

Le protocole AODV maintient les adresses des voisins à

travers lesquels les paquets destinés à un certain noeud

arrivent. Un voisin est considéré actif, pour une destination

donnée, s'il délivre au moins un paquet de donnée sans

dépasser une certaine période (appelée : active time out

period). Une entrée de la table du routage est active, si elle est

utilisée par un voisin actif. Le chemin reliant la source et la

destination, en passant par les entrées actives des tables de routage,

est dit un chemin actif.

Lorsqu'un noeud reçoit un paquet en Broadcast, il met

à jour ses informations de connectivité locale pour s'assurer

qu'elles incluent ce voisin. [12]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 18

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

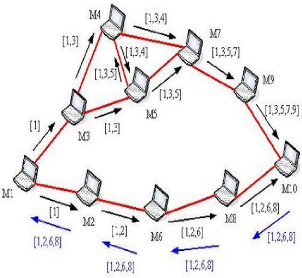

b) Le protocole DSR (Dynamic Source Routing)

Ce protocole crée les routes à la demande comme le

protocole AODV. Il utilise la technique « routage à la source

», dans laquelle celle-ci inclut dans l'entête du paquet la route

complète, par laquelle un paquet doit passer pour atteindre sa

destination.

Les noeuds intermédiaires entre la source et la

destination n'ont pas besoin de maintenir à jour les informations sur la

route traversée puisque la route complète est

insérée dans l'entête du paquet.

Le DSR est composé de deux mécanismes : la

découverte et la maintenance de la route. Le premier permet de chercher

les routes nécessaires à la demande, tandis que le second permet

de s'assurer de la maintenance des routes tout au long de leur utilisation.

[12]

Figure 1.17 : Fonctionnement du DSR.

[28]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 19

|