Chapitre 2: Sécurité et attaques dans les

réseaux AD HOC.

? Les noeuds eux-mêmes sont des points

de vulnérabilités du réseau car un attaquant peut

compromettre un élément laissé sans surveillance.

? L'absence d'infrastructure fixe

pénalise l'ensemble du réseau dans la mesure où

il faut faire abstraction de toute entité centrale de gestion pour

l'accès aux ressources.

? Les mécanismes de routage sont

d'autant plus critiques dans les réseaux Ad Hoc que chaque entité

participe à l'acheminement des paquets à travers le

réseau. De plus, les messages de routage transitent sur les ondes

radio.

En fin, ces réseaux héritent de toutes les

vulnérabilités propres aux technologies sans fil WLAN et WPAN.

[42]

4.1. Classification des attaques dans les réseaux Ad

Hoc

Les environnements des réseaux Ad Hoc présentent

de grands défis, ce type de réseaux a hérité

à la fois des problèmes de sécurité des

réseaux câblés et aussi ceux des réseaux sans fil.

S'ajoute à cela, la nature des réseaux Ad Hoc qui se

caractérise par une architecture Peer-to-Peer ouverte, une topologie

dynamique et extensible, des ressources limitées et un canal radio

accessible par tout le monde. [21]

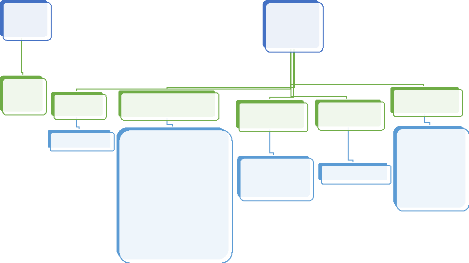

Les attaques sur les réseaux Ad Hoc sont

généralement divisées en deux catégories :

Types d'attaques

Attaques Passives

Ecoute du

traffic

Brouillage

Couche MAC

-Wormhole

-Attaque sur le routage -Consommation des

ressources

-Trou noir (BlackHole) -Attaque Bizantine

-Divulgation d'information

-Flooding

Couche Réseau

Détournement de session

Couche Transport

Attaques Actives

couche

Application

Répudiation

-DOS

-Manipulation du Traffic

-Usurpation d'identité

Autres Attaques

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 31

Figure 2.1 : Classification des attaques dans

les réseaux Ad Hoc par rapport aux couches OSI.

[21][13]

|