Chapitre 2: Sécurité et attaques dans les

réseaux AD HOC.

4.1.1. Attaque passive ou active

Dans les réseaux Ad Hoc, selon le niveau d'intrusion

des actions menées par un attaquant, on distingue

généralement deux catégories d'attaques : les attaques

passives et les attaques actives. [16]

? Attaques passives : Principalement des

attaques d'écoute de données.

Attaquant

Réseau Ad Hoc

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 32

Figure 2.2 : Attaque passive.

[6]

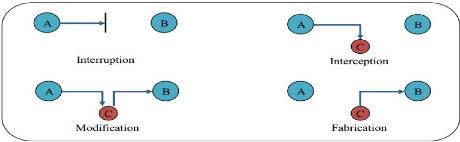

? Attaques actives : Des attaques pour

lesquelles un attaquant doit modifier, altérer ou générer

des messages. [16]

Figure 2.3 : Attaque active.

[29]

- Interruption : Vise la disponibilité

des données. - Interception : Vise la

confidentialité des données. - Modification :

Vise l'intégrité des données. - Fabrication

: Vise l'authenticité des données.

|