Chapitre 4 : Attaque par inondation (Flooding) dans

les réseaux AD HOC.

Les auteurs proposent une technique simple et efficace pour

sécuriser le protocole de routage (AODV) contre les attaques Flooding.

Pour faire face à une attaque contre les inondations, ils ont

proposé une Technique de défense de Voisin pour (AODV). Cela rend

AODV plus robuste. La technique proposée a été

conçu pour isoler l'attaquant Flooding avec l'utilisation de minuteries,

la valeur de sommet et technique d'alarme avec « hello ».

Ils ont simulé son travail dans un Simulateur

réseau NS-2.33 (NS-2) avec des temps de pause par l'intermédiaire

d'un nombre différent de noeuds malveillants.

Ils ont comparé les performances de NDTAODV avec AODV

en situation normale ainsi que, en présence d'attaques malveillantes.

Ils ont examiné Fraction Packet Delivery (PDF), Moyenne ou Average

Throughput (AT) et Normalized Routage Load (LNR) pour comparer les performances

des NDTAODV et AODV.

6.5. Dans ce travail [49],

le comportement d'attaque Flooding et son impact sur les performances de

protocole AODV est étudié. Le simulateur de réseau NS2 est

utilisé pour évaluer l'impact de l'attaque sur les inondations de

protocole AODV.

Dans ce travail, l'attaque de Flooding est simulée dans

ns2 en employant l'approche basée par

temporisateur dans le protocole de cheminement d'AODV.

Selon le RFC la limite de taux pour RREQ est définie en

tant que 10 par sec.

Ceci est recouvert en employant la fonction de

générateur d'inondation.

Cette fonction continuera à produire du RREQ

indépendamment de la limite de taux.

Par conséquent sur une certaine période de temps le

réseau a plus de nombre de RREQ visant la

destination D.

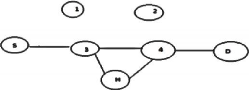

La source produisant du Flooding de RREQ est le noeud H comme

montré dans Figure 4.12.

Figure 4.12 : Modèle de L'attaque

Flooding (H noeud attaquant). [49]

Ici la source est S et la destination D qui est observée

sous la circulation normale.

Le noeud H d'attaquant envoie le RREQ visant

la destination D et a également annoncé RREQ au noeud 3 et 4 pour

atteindre l'extrémité D. le AODV () est modifiés pour le

temporisateur () et la fonction d'émission (). Le paramètre de

RATE_LIMIT est incrémenté.

Le nouvel agent est créé pour l'AODV modifié

et attaché au noeud attaquant H.

Cette étude de l'attaque de Flooding dans le protocole

d'acheminement d'AODV et son impact de performances en termes de consommation

de largeur de la bande passante, la fin à l'extrémité

retarde, et le rapport de la livraison de paquet a été

discuté. Le même a été simulé en utilisant

NS-2 et les résultats sont analysés en détail.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 62

|