1.2.2. Reconnaissance d'un service dans une trame RACH

Après la démodulation du signal GMSK reçu

de l'antenne, la séquence binaire obtenue a le format de la trame

représentée sur la figure 37. Le brouilleur

isole les 49 premiers bits par un comptage rythmé à la

fréquence binaire attendue, soit d'environ 270,3Kbits/s. Lorsque le

brouilleur s'empare des 36 bits encodés, la première

opération à réaliser est le décodage du code

convolutif. En GSM, cette opération est réalisée à

l'aide de l'algorithme de Viterbi qui sait, dans ce contexte, corriger 3

erreurs et 6 effacements. Son principe de fonctionnement est inspiré des

chaines de Markov à naissance pure desquelles est construit un treillis

déterminant le maximum de vraisemblance entre le symbole reçu et

le symbole émis, par évaluation de la distance de Hamming

[13].

Implémenté dans le processeur du brouilleur,

l'algorithme de Viterbi permettra de passer des 36 bits encodés aux 18

bits déduits du codage bloc. Ceux-ci vont subir un décodage

différentiel (figure 39) venant en réponse au

code différentiel appliqué dans le mobile avant émission

de la trame.

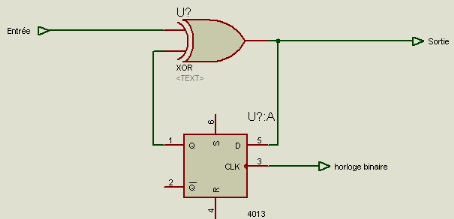

Figure 39 :

décodage différentiel

Notons qu'un décodage bloc ne sera pas

nécessaire dans ce cas, étant donné que le codage bloc

source est systématique, impliquant que la sous-matrice

identité de la matrice de codage laisse les 8 bits utiles

indifférents au regroupement quelconque des données. A partir de

ce moment, les 3 premiers bits qui seront décomptés des 18

précédemment décodés désignerons de

manière irrévocable, les services demandés par le mobile

émetteur. Ces derniers seront comparés aux combinaisons `100',

`110' et `111' (voir table 9) et Il sera désormais

possible de savoir si la requête exige d'être ou non

brouillée en Downlink. En cas de sollicitation

avérée du brouilleur, les règles de non perturbation des

signaux hors zone doivent être appliquées et requièrent une

bonne maitrise de la puissance du brouilleur que nous plaçons sous

l'égide de la procédure de brouillage.

|