Protection juridique de l'information :

Pour pallier à un retard dans le traitement technologique

de la protection du système d'information, une solution juridique peut

être envisagée. De manière générale, la

déontologie des usages des Systèmes d'information repose sur les

constats suivants :

ï L'outil informatique est devenu nécessaire, mais

son utilisation est facteur de risques pour l'entreprise ;

ï La loi évolue vers une responsabilisation

systématique et accrue de l'entreprise et de ses représentants ;

ï La sécurité juridique appelle un

contrôle renforcé de l'usage qui est fait de ces outils ;

ï Le périmètre de ce contrôle

étant juridiquement encadré, il faut trouver un équilibre

entre la nécessité pour l'entreprise de s'assurer du respect des

règles en vigueur et la garantie, pour le personnel, du respect de ses

droits fondamentaux (vie privée, secret des correspondances...).

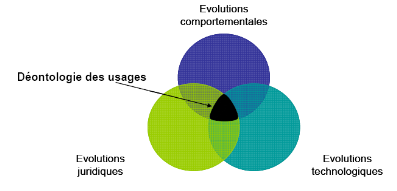

Figure 16 : la déontologie des usages (source

CIGREF 2006)

En 2006, le CIGREF s'est posé la question de la

déontologie des usages des Systèmes d'information (CIGREF 2006).

Quelles utilisations des outils informatiques de l'entreprise sont conformes

aux règles éthiques, morales et juridiques définies ?

Il s'agissait de réfléchir d'une part, sur la manière dont

les règles existantes sont traduites en termes d'application

concrète et, d'autre part, sur les limites de leur champ d'application.

La déontologie des usages des Systèmes d'information sert ainsi

de maillon fondamental entre l'utilisation régulière des outils

et le comportement des utilisateurs.

Le tableau ci-dessous résume quelques uns des risques

envisagés sur le SI les réponses juridiques et

déontologiques qu'il est possible d'apporter.

Tableau 4 : Risques

juridiques et réponses déontologiques (CIGREF 2006)

|

Menaces "classiques"

|

Dispositions applicables

|

Peine maximale

|

Quelques règles déontologiques

|

|

Atteinte aux données personnelles

|

Art. 226-16 à 226-24 du Code Pénal (voir

Loi Informatique et Libertés du 6 janvier 1978, modifiée par la

loi du 6 août 2004)

|

Jusqu'à 5 ans de prison et 300.000 euros d'amende

|

Déclarer ses traitements ou demander une autorisation et

les limiter à ce qui est déclaré, collecter loyalement les

données et les sécuriser de manière appropriée,

respecter droits des personnes fichées...

|

|

Atteinte aux données financières

|

Art. L621-15 du Code Monétaire et Financier

(modifié par Loi de Sécurité Financière du 1

août 2003)

|

Jusqu'à 1,5 millions d'euros ou 10x le montant du

profit réalisé

|

Gouvernance d'entreprise transparente, sécurisation des

données financières, définition de politiques de

sécurité...

|

|

Atteintes aux Systèmes d'information de tiers

(virus, entraves...)

|

Art. 323-1 à 323-7 du Code Pénal

(créés par la loi Godfrain du 5 janvier 1988, modifiée par

la Loi pour la Confiance dans l`Économie Numérique du 21 juin

2004)

|

Jusqu'à 5 ans de prison et 75.000 euros d'amende

|

Sensibiliser les utilisateurs, interdire l'importation de

fichiers sur les postes utilisateurs, mettre à jour pare-feu et

antivirus, effectuer des tests de vulnérabilité, mettre en place

des pots de miel (pièges à pirates informatiques),

rédiger une charte d'usage...

|

|

Contrefaçon d'oeuvres audiovisuelles ou de

logiciels

|

Art. 335-1 et suivants du Code de la PI (peines

aggravées par la Loi Perben II, 9 mars 2004)

|

Jusqu'à 3 ans de prison et 300.000 euros d'amende

|

Sensibilisation du personnel, restrictions en matière de

sauvegarde de données et d'accès à Internet...

|

L'environnement juridique et réglementaire

L'entreprise évolue dans un environnement juridique

qu'elle ne maîtrise pas et auquel elle ne peut pas déroger. En

particulier, l'utilisation des technologies de l'information est un domaine

faisant l'objet de multiples textes juridiques tant nationaux

qu'européens ou internationaux, ainsi que de recommandations de la CNIL

(en France) qui n'ont pas la même portée juridique.

En effet, en France, plusieurs textes ont récemment

modifié l'environnement légal en matière de

Systèmes d'information : la loi pour la confiance dans l'économie

numérique du 21 juin 2004, la nouvelle loi informatique et

libertés du 6 août 2004 complétée par le

décret d'application du 20 octobre 2005 (CNIL 2007). Par ailleurs, le

code du Travail (articles L.120-2 et suivants, puis L 432-2 et L 432-2-1) exige

des entreprises qu'elles informent au préalable les représentants

du personnel avant tout projet important d'introduction de nouvelles

technologies lorsque celles-ci sont susceptibles d'avoir des

conséquences sur l'emploi, la qualification, la

rémunération, la formation ou les conditions de travail du

personnel (CIGREF 2006).

|