Exemple d'application au projet et analyse critique de

la mise en oeuvre

La contrainte de permission identifiée est l'habilitation

sur les structures. Elle définit :

ï Le périmètre des dossiers qui peuvent

être consultés,

ï Le périmètre des demandes transmises via le

self-service et qui doivent être validées

Pour un rôle donné, l'utilisateur est

habilité :

ï Soit sur un ou plusieurs codes établissements (cas

des gestionnaires), sans distinction PM et PNM en standard.

ï Soit sur une ou plusieurs unités organisationnelles

(cas des responsables/valideurs dans le self-service) :

o UG pour le PNM (standard),

o Service/UF/UC pour le PM (standard),

o Pôle ou pôle PM ou pôle PNM

(écart),

ï Sur une unité organisationnelle dans le cas des

gestionnaires populations particulières :

o UG particulière au sein de chacun des

établissements.

Scénario GRHHEGP01 :

Un gestionnaire RH d'HEGP est habilité sur :

Un rôle « expert dossier

administratif » pour le code établissement

« HEGP » Saisie d'une embauche pour un agent d'HEGP PM et

PNM...

Un rôle « responsable données

individuelles » pour le code établissement

« HEGP » Validation d'une modification d'adresse transmise

par un agent d'HEGP PM et PNM

Un chef de service d'HEGP est habilité sur un rôle

« responsable absences PM » pour le code Service/UF/UC

« XXX » Validation d'une demande de congés

transmise par un médecin du service « XXX »

Le CF est habilité sur le rôle

« Contrôleur financier » Validation d'un

arrêté transmis par le gestionnaire RH.

Un membre de la TG est habilité sur le rôle

« Trésorerie générale » Blocage d'une

paie individuelle.

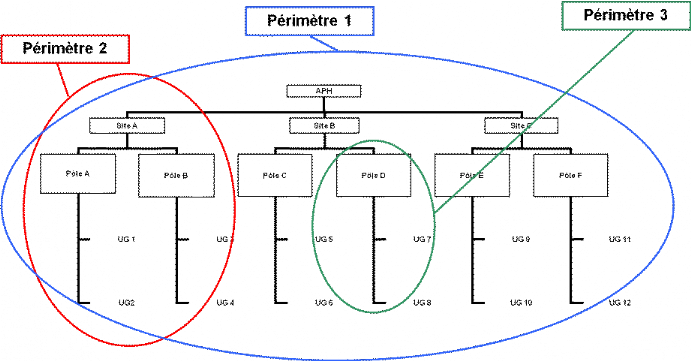

Figure 37 : Contraintes de permissions sur les

structures

5.3.4 Rationalisation des

modèles de scénarios

A cette étape, les scénario qui ont

été construit à l'étape 1 sont revus et

analysé en profondeur avec les experts métiers.

Décomposition : chaque

étape de chaque scénario est revue. Si elle ne semble pas assez

détaillée pour être implémenté, il faut le

réécrire en scénario plus fin.

Généralisation : les

scénarios sont relus pour voir si des similarités existent entre

eux. Ces scénarios similaires sont réécrits dans des

scénarios plus génériques. En général, les

scénarios qui peuvent être regroupé sont les cas où

les permissions peuvent être instanciées. Il faut donc trouver le

bon paramètre d'instanciation.

Figure 38 : sous-processus de rationalisation des

scénarios

|