Organisation des modèles applicatifs ou

Applications Sectorielles

Les Applications Sectorielles partagent naturellement une grande

majorité de données communes qui constituent un « Tronc

Commun ».

Ce « Tronc Commun » est enrichi des

spécificités propres à chacun des modèles (par

exemple la carrière administrative est une spécificité du

modèle dédié aux personnes relevant du Droit Public).

L'ensemble des fonctions sont organisées de manière

différenciée dans chacun des modèles, de manière

à ce que les gestionnaires se reconnaissent plus facilement dans

HR Access.

Remarque : les fonctions de Gestion

Stratégiques des Ressources Humaines (SHR) sont

considérées comme transverses et sont communes quelle que soit

l'offre sectorielle : les données et leur représentation

(Processus / Procédures) sont par conséquents indépendants

du modèle applicatif.

3.1.4 La gestion de la

confidentialité avec la gestion des accès par profils

Dans HR-Access, la gestion des accès se fait par profil.

La gestion de la confidentialité par profil se rapproche du

modèle V-BAC. Nous désignerons donc par V-BAC (View Based Access

Control) ce type de modèle de contrôle d'accès.

Intuitivement, dans une base de données relationnelle, une vue

correspond au résultat d'une requête SQL auquel on a donné

un nom. Pour faciliter l'expression et la gestion d'une politique

d'autorisation, les éditeurs d'HR-Access avaient besoin d'un concept

pour structurer les objets. Parmi les modèles de contrôle

d'accès proposant une telle structuration des objets, on peut citer le

modèle de sécurité proposé par SQL pour les bases

de données relationnelles. L'expression d'une politique de

sécurité en SQL repose sur le concept de vue (Lentzner 2004). Le

concept de vue ne se limite pas au modèle relationnel.

Il a donc été défini six répertoires

de profils :

· les profils populations,

· les profils applications,

· les profils informations

· les profils requêtes,

· les profils navigation,

· les profils actions.

Figure 8 : synthèse des profils

d'accès

Le profil applications

Le profil applications donne la liste des

applications et des processus autorisés. Toute application ou processus

non mentionné dans la liste est interdit pour le gestionnaire qui est

associé au profil.

Le profil informations

Le profil informations donne la liste des

structures de données et des informations autorisées ou

interdites.

Un témoin indique, pour chaque information accessible, le

type d'action autorisé :

- la consultation,

- la modification/suppression, ou

- l'interdiction.

Toute structure de données ou information non

mentionnée dans la liste est interdite pour le gestionnaire qui est

associé au profil.

De plus, en associant à la définition du profil

informations des structures de données dites dynamiques, il est possible

de modifier le profil information d'un utilisateur à rupture

procédure, par traitements spécifiques.

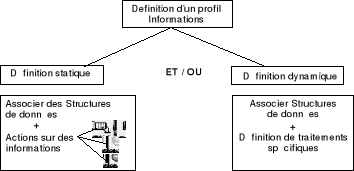

Figure 9 : schéma de définition du

profil information

La définition d'un profil information peut être

constituée d'un profil statique uniquement, un profil statique

complété d'un profil dynamique ou d'un profil dynamique

exclusivement.

Le profil information dynamique permet les droits d'accès

aux informations soient déterminés dynamiquement en fonction du

code utilisateur et des informations contenues dans son dossier de gestion. Par

exemple en fonction du grade de l'utilisateur (information Grade dans

son dossier) il pourra visualiser ou non l'information Salaire.

Un gestionnaire peut accéder aux applications et aux

processus autorisés par son profil applications et, dans ces processus,

travailler :

· sur les dossiers décrits par son profil

populations et

· sur les informations autorisées par son profil

informations.

|