Chapitre 2

Conception

3.1. Introduction

Ayant compris le contexte de notre système lors du

chapitre précédent, l'objectif maintenant est d'approfondir notre

analyse. En effet, nous sommes appelés en premier lieu au cours de cette

phase de conception à analyser les cas d`utilisation dans la section

3.2, et par la suite élaborer une conception de ces cas dans la section

3.3. Lors de notre conception, nous nous sommes inspirées du processus

unifié comme méthodologie avec l'ensemble de ses phases et

activités, adoptant ainsi le langage UML.

3.2. Analyse des cas d'utilisation prioritaires

Après avoir détaillé les cas que nous

allons traiter, nous procédons par une analyse par module de gestion,

pour chaque cas, nous commencerons par présenter la

traçabilité entre le modèle de cas d'utilisation et le

modèle d'analyse qui est représenté par les

figures 3.*(a), ensuite nous présentons le diagramme de classe du

modèle d'analyse qui sera illustré à travers les

figures 3.*(b) et enfin le diagramme de collaboration du modèle

d'analyse par les figures 3.* (c) de ces cas.

3.2.1. Analyse des

cas d'utilisation de la gestion des risques

Nous allons dans ce qui suit analyser les cinq cas

d'utilisations les plus prioritaires dans le module de la gestion de risque.

3.2.1.1. Analyse du cas

d'utilisation « Identifier risque »

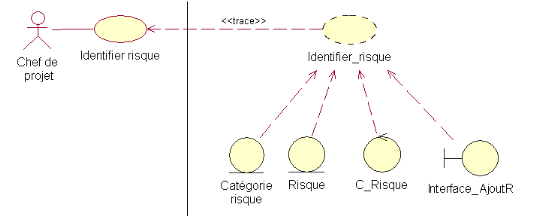

Modèle de cas d'utilisation

Modèle d'analyse

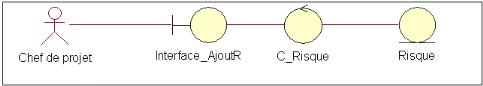

Figure 3.1 (a) - Traçabilité entre modèle

de CU et modèle d'analyse pour le cas « Identifier

risque » -

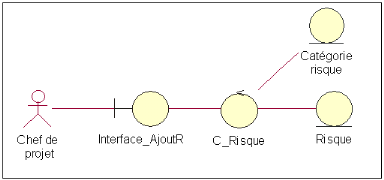

Figure 3.1 (b) - Diagramme de classe du modèle d'analyse

du CU « Identifier risque »-

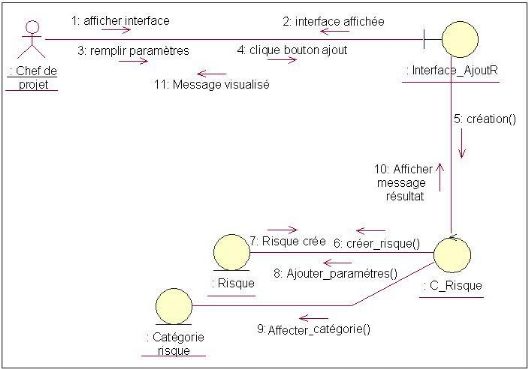

Figure 3.1 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU

« Identifier risque » -

Lors de la manifestation d'un nouveau risque dans un projet,

le chef projet s'assure qu'il n'a pas été rencontré avant

dans un même projet, dans ce cas, il procède à la

création d'un nouveau risque en accédant à l'interface de

l'ajout d'un risque, remplit tous les paramètres nécessaires et

termine par lui affecter une catégorie. Un message est alors

visualisé sur son terminal pour lui indiquer la réussite ou non

de l'opération.

3.2.1.2. Analyse du cas

d'utilisation « Analyser risque »

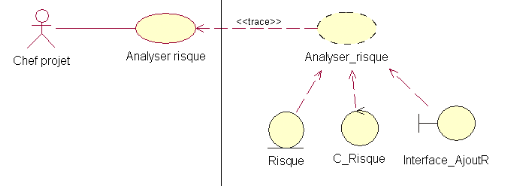

Modèle de cas d'utilisation

Modèle d'analyse

Figure 3.2 (a) - Traçabilité entre

modèle de CU et modèle d'analyse pour le CU

« Analyser risque » -

Figure 3.2 (b) - Diagramme de classe du

modèle d'analyse du CU « Analyser risque » -

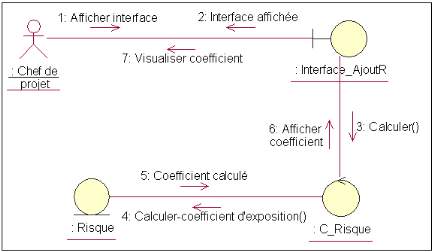

Figure 3.2 (c) -Diagramme de collaboration du modèle

d'analyse pour le CU

« Analyser risque » -

Après avoir saisi les paramètres du risque

identifié, un coefficient d'exposition est alors calculé, en se

référent à la formule 2.1 déjà

présentée dans le chapitre précédent. Ce

coefficient est alors intégré dans la base des risques du projet

qui sera déterminant pour la résolution et le choix du plan de

mitigation.

|