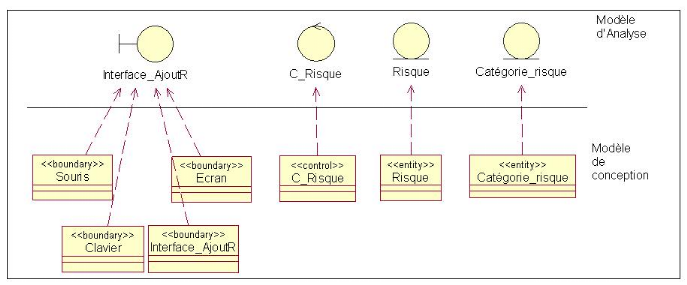

3.3. Conception des cas d'utilisation prioritaires

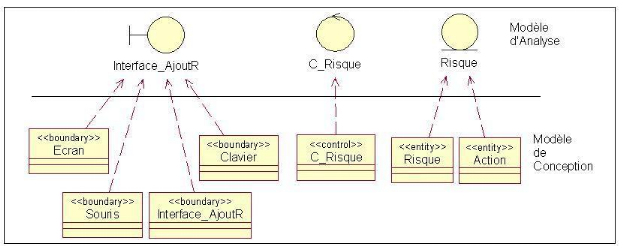

Dans ce qui suit, nous allons concevoir les cas d'utilisations

prioritaires déjà analysés, nous commençons par une

traçabilité entre le modèle d'analyse et le modèle

de conception qui est représenté par les figures 3.*(a),

ensuite un diagramme de classe du modèle de conception qui sera

illustré à travers les figures 3.*(b) et enfin le diagramme

de séquence par les figures 3.* (c) pour chaque cas.

3.3.1. Conception

du cas d'utilisation « Identifier risque »

Figure 3.10 (a) -Traçabilité entre modèle

d'analyse et modèle de conception pour le CU

« Identifier risque » -

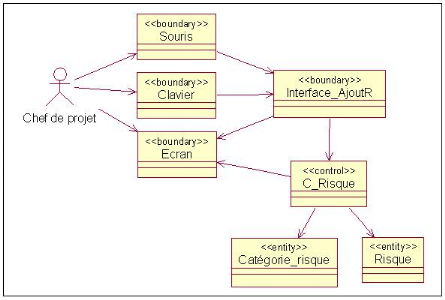

Figure 3.10 (b)- Diagramme de classe du modèle de

conception pour le CU

« Identifier Risque » -

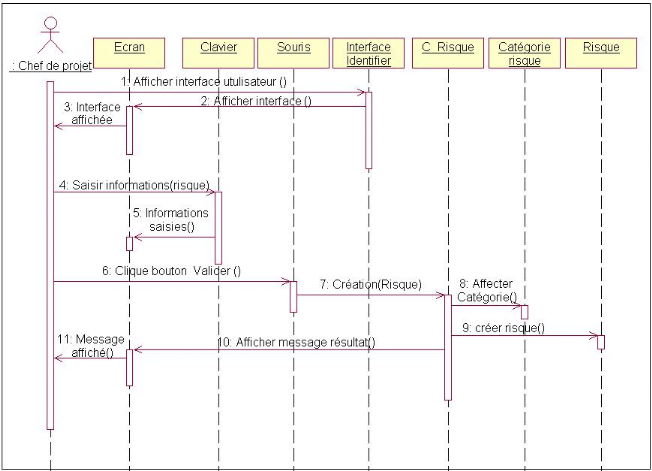

Le scénario présent dans la figure 3.10 (c)

traduit ce qui a été détaillé dans les diagrammes

précédents pour le cas d'utilisation « identifier

risque » où le chef de projet détecte un risque,

saisit ses paramètres dans l'interface appropriée et enfin il

valide ses choix.

Figure 3.10 (c)- Diagramme de séquence du modèle

de conception pour le CU

« Identifier Risque»-

3.3.2. Conception

du cas d'utilisation « Analyser risque »

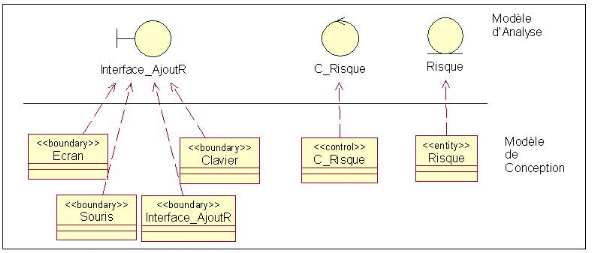

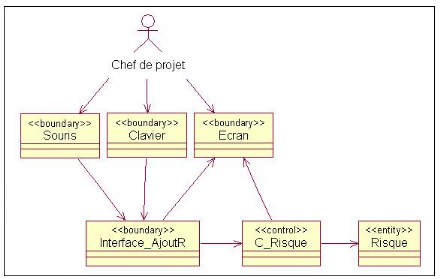

Figure 3.11 (a)-Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Analyser risque

»-

Figure 3.11 (b)- Diagramme de classe du modèle de

conception pour le CU

« Analyser Risque »-

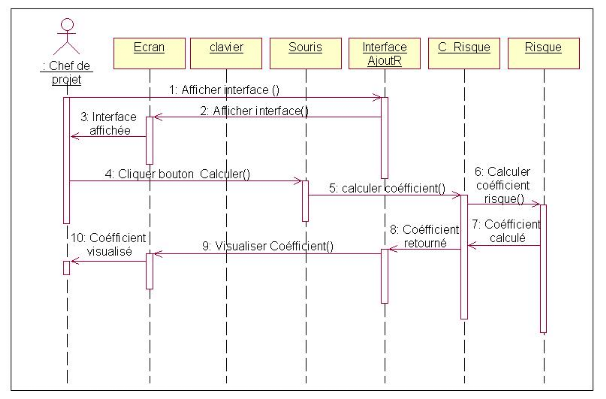

La figure ci-dessous décrit le scénario du cas

d'utilisation « analyser risque ». Le chef de projet

affiche son interface, saisit l'impact, le délais et la

probabilité puis clique sur le bouton calculer, à cet instant un

coefficient d'exposition est généré.

Figure 3.11 (c) - Diagramme de séquence du modèle

de conception pour le CU

« Analyser Risque»-

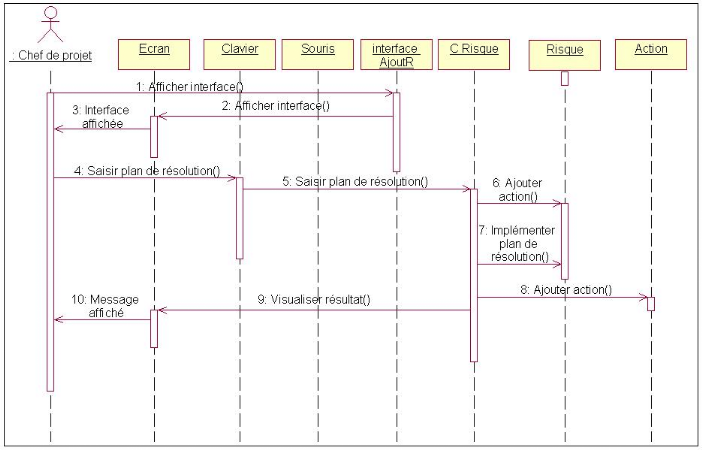

3.3.3. Conception

du cas d'utilisation « Mitiger risque »

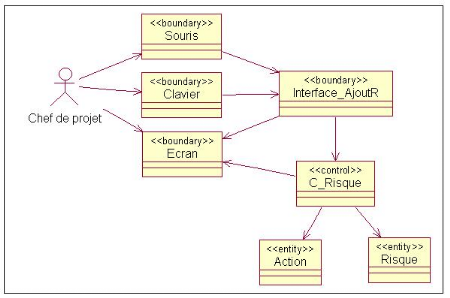

Figure 3.12 (a)-Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Mitiger risque

»-

Figure 3.12 (b) - Diagramme de classe du modèle de

conception pour le CU

«Mitiger Risque »-

La figure 3.12 (c) illustre le

scénario du cas d'utilisation « mitiger du risque ».

Lorsque le coefficient est calculé, un plan de résolution est

alors conçu puis implémenté selon qu'il soit

supérieur ou inférieur à 6. Ce plan comprend des actions

pour la capture de risque.

Figure 3.12 (c) - Diagramme de séquence du modèle

de conception pour le CU

«Mitiger Risque»

|