3.3.4. Conception

du cas d'utilisation « Consulter risque »

Le cas d'utilisation suivant est divisé sur trois

parties et c'est dans ce contexte que nous allons définir trois

scénarii.

v Scénario 1 : Suivi

Risque

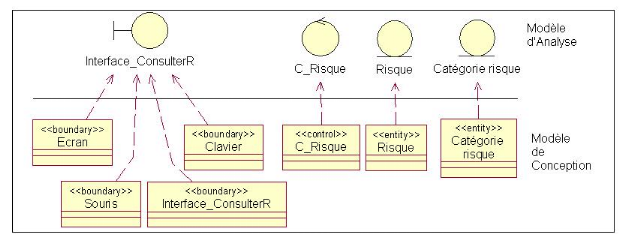

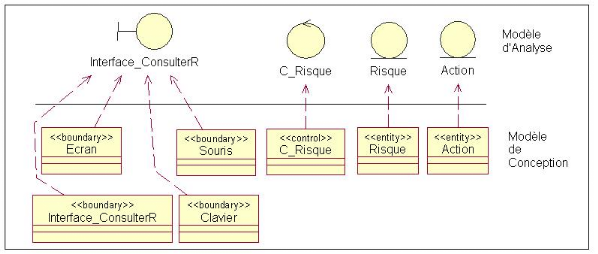

Figure 3.13 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Suivi risque

»-

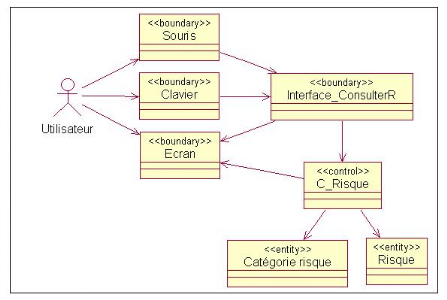

Figure 3.13 (b)- Diagramme de classe du modèle de

conception pour le CU

«Suivi Risque »-

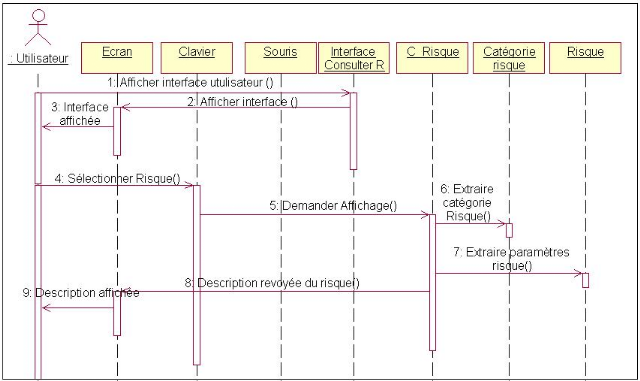

La figure 3.13 (c) montre les étapes

de la consultation du suivi d'un risque où un utilisateur, qui peut

être soit un membre de l'équipe, un chef projet, un chef

département ou un responsable qualité, affiche l'interface de la

consultation et sélectionne le risque en question et tous ces

paramètres seront alors affichés pour lecteur seule.

Figure 3.13 (c)- Diagramme de séquence du modèle

de conception pour le CU

«Suivi Risque»-

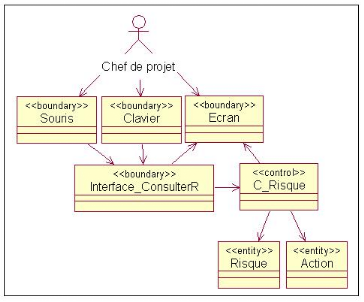

v Scénario 2 : Modifier

risque

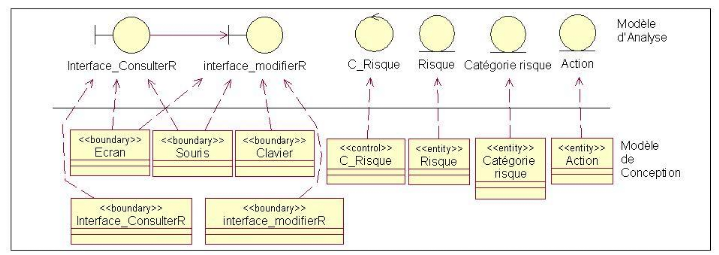

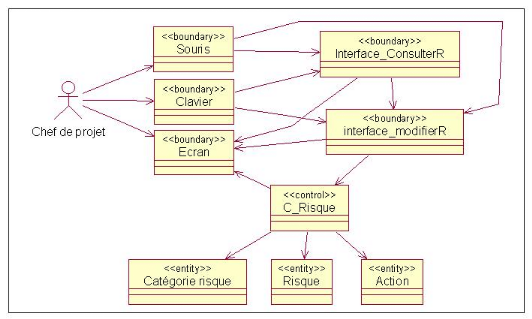

Figure 3.14 (a) -Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Modifier risque

»-

Figure 3. 14 (b) - Diagramme de classe du modèle de

conception pour le CU «Modifier Risque ». -

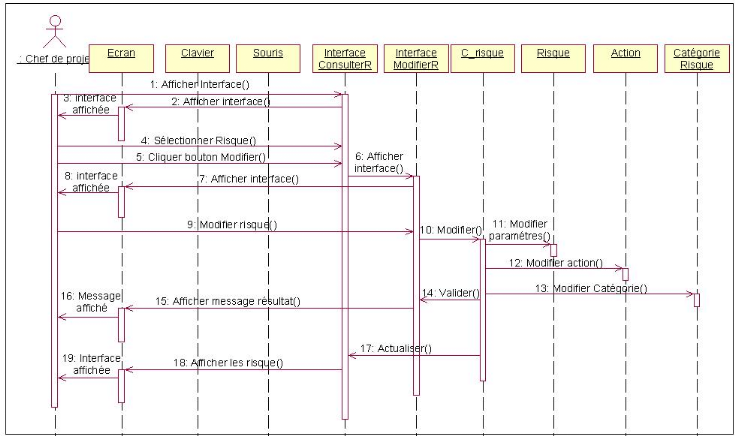

La figure 3.14 (c) décrit le scénario de la

modification d'un risque. Le chef projet affiche l'interface de consultation

de risque, sélectionne le risque en question et clique sur le bouton

modifier puis saisit les paramètres à modifier et enfin confirme

son choix.

Figure 3.14 (c) - Diagramme de séquence du modèle

de conception pour le CU «Modifier Risque»-

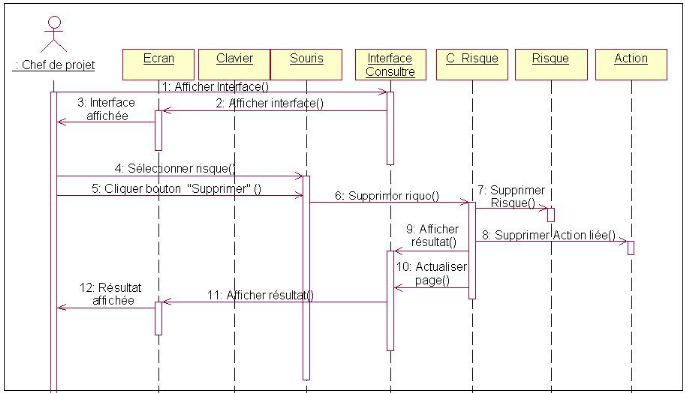

v Scénario 3 : Supprimer

Risque

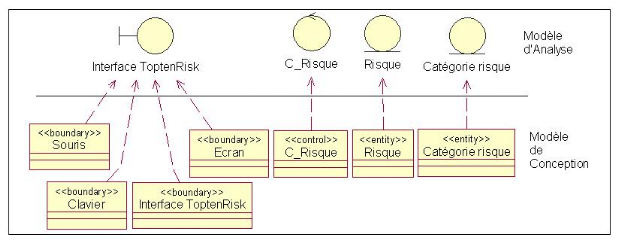

Figure 3.15 (a)-Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Supprimer risque

»-

Figure 3.15 (b) - Diagramme de classe du modèle de

conception pour le CU

«Supprimer Risque » -

Figure 3.15 (c)- Diagramme de séquence du modèle

de conception pour le CU «Supprimer Risque»-

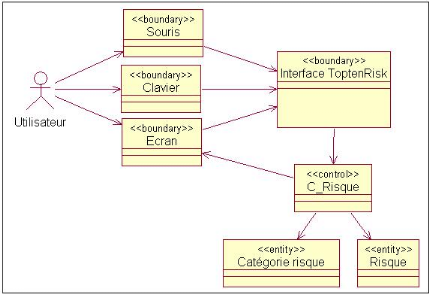

3.3.5. Conception

du cas d'utilisation « Consulter top ten risque »

Figure 3.16 (a) -Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Consulter top ten

risque »-

Figure 3.16 (b) - Diagramme de classe du modèle de

conception pour le CU «Consulter top ten Risque »-

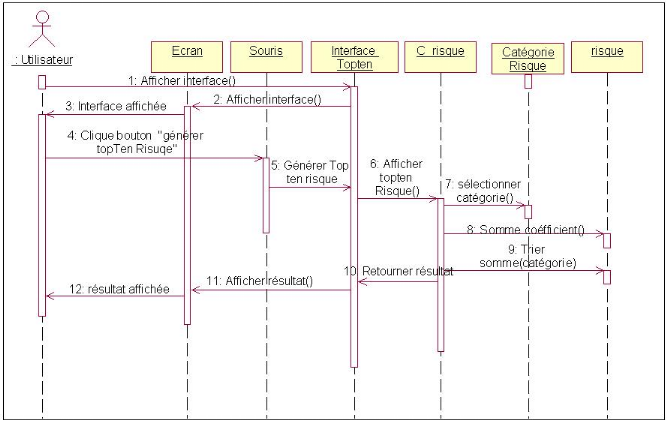

La figure 3.16 (c) montre les étapes de la consultation

du top ten risque où un utilisateur, affiche l'interface de la

consultation du top ten risque et sélectionne le

bouton « générer top ten risque », un

classement sera alors affiché qui montre les dix risques les plus

rencontrés classés coefficient d'exposition ainsi que les

catégories du risque avec la somme des coefficients d'exposition pour

chaque catégorie.

Figure 3.16 (c) - Diagramme de séquence du modèle

de conception pour le CU «Consulter top ten Risque»-

|