3.3.6. Conception

du cas d'utilisation « Saisie fiche de lancement »

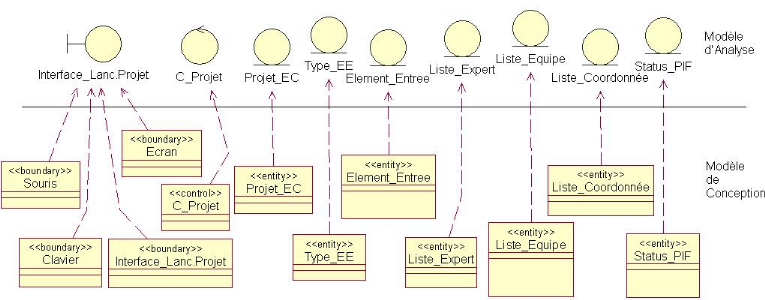

Figure 3.17 (a) -Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Saisie fiche de

lancement » -

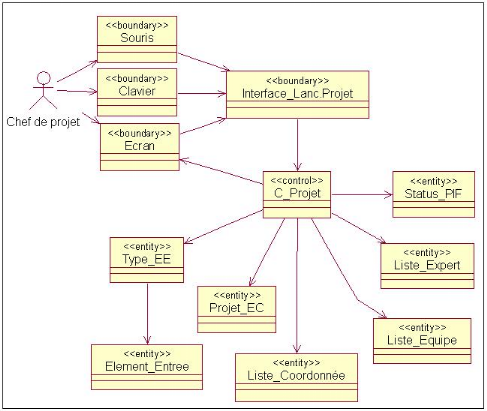

Figure 3.17 (b) - Diagramme de classe du modèle de

conception pour le CU «Saisie fiche de lancement »-

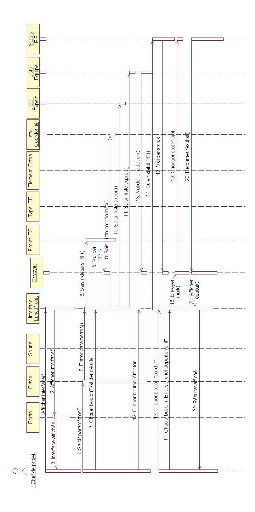

La figure 3.17 (c) illustre les premières étapes

par lesquelles passe la fiche de lancement projet où le chef projet

saisie les paramètres de ce dernier dans l'interface de lancement de

projet et clique sur le bouton envoyer vers chef département .Il peut

aussi afficher l'interface de la consultation et sélectionne le projet

en question et tous ces paramètres seront alors affichés et

l'état du document est changé de « En cours »

vers « Valide » ou « Invalide ».

![]()

Figure 3.17 (c)- Diagramme de séquence du modèle

de conception pour le CU «Saisie fiche de lancement » -

3.3.7. Conception

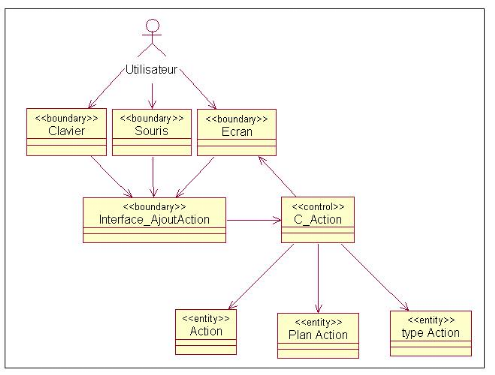

du cas d'utilisation « Ajouter Action »

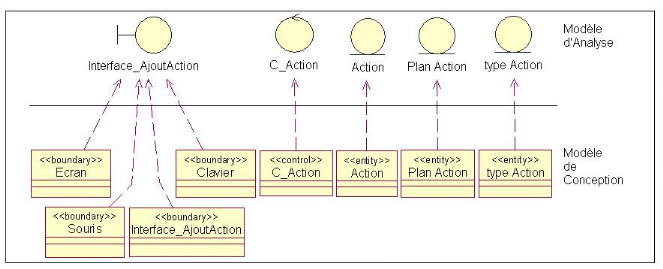

Figure 3.18 (a) -Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Ajouter

Action » -

Figure 3.18 (b) - Diagramme de classe du modèle de

conception pour le CU

«Ajouter Action »-

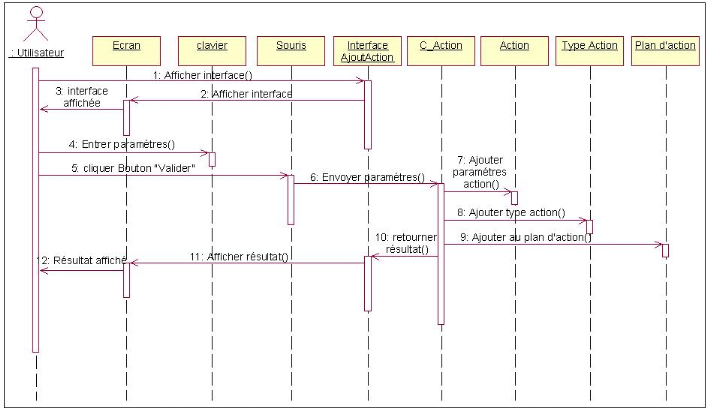

La figure 3.18 (c) montre

les étapes de l'ajout d'une nouvelle action projet où un

utilisateur affiche l'interface de l'ajout, saisit les paramètres et

confirme son choix en cliquant sur le bouton « ajouter »,

le résultat sera alors affiché sur l'écran.

Figure 3.18 (c) - Diagramme de séquence du modèle

de conception pour le CU «Ajouter Action » -

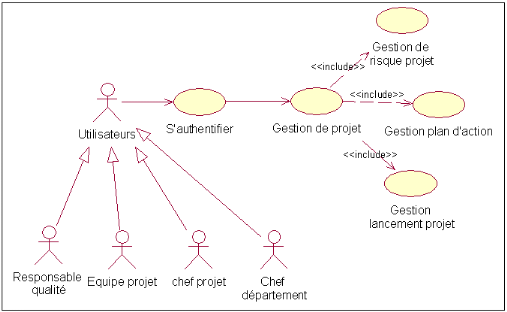

3.3.8. Conception

du cas d'utilisation « s'identifier »

Pour des raisons de confidentialité, chaque utilisation

de l'application doit être précédée par une

éventuelle authentification comme le montre le diagramme

suivant :

Figure 3.19 - diagramme de cas d'utilisation

« s'authentifier » -

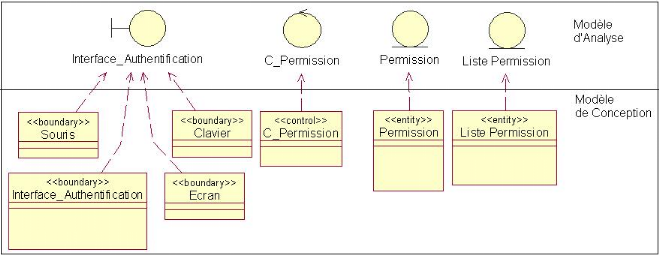

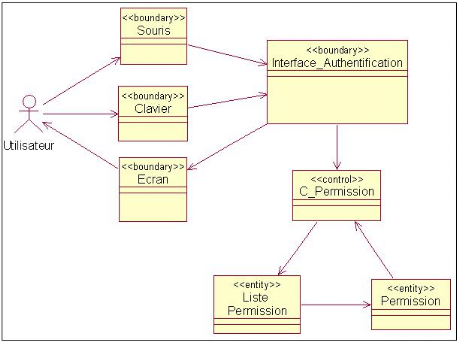

Figure 3.20 (a)- Traçabilité entre le

modèle d'analyse et le modèle de conception pour le CU

« s'authentifier »-

Figure 3.20 (b) -Diagramme de classes du modèle de

conception pour le CU

« S'identifier »-

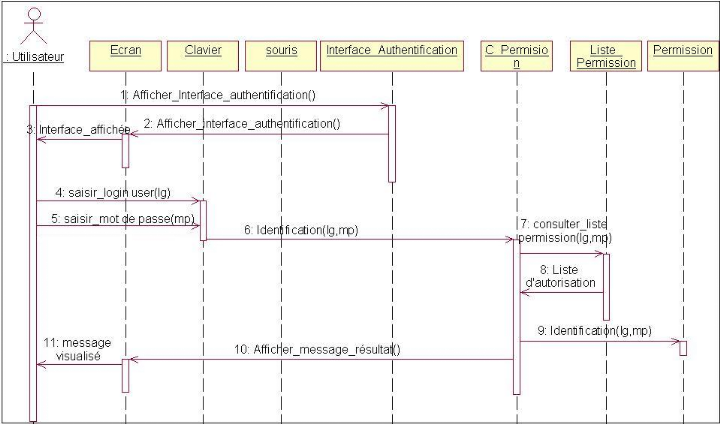

Figure 3.20 (c) -Diagramme de séquence du modèle

de conception pour le CU « S'identifier »-

Pour qu'un utilisateur accède à notre

application, il devra avant tout s'authentifier, une interface est alors

affichée pour saisir son login et son mot de passe. Ces derniers sont

envoyés pour vérification auprès de sa liste de

permission, et un message est affiché pour informer l'utilisateur s'il a

réussi à se connecter ou bien qu'il n'a pas de permission.

Les utilisateurs ayant la permission d'accéder

à l'application sont inscrits dans la table GR_USER qui sera

présenté dans la figure 4.1 du chapitre suivant, et c'est

seulement l'administrateur qui aura le droit de donner ou de refuser

l'accès aux utilisateurs.

Chaque utilisateur ayant accès à l'application

aura des droits d'accès différents et ceci suivant sa

qualification et son degré hiérarchique.

|