I. NOTIONS FONDAMENTALES SUR LES SYSTEMES

INFORMATIQUES

I.1 DEFINITION D'UN SYSTEME INFORMATIQUE

En fonction du contexte, un système informatique peut

être présenté comme :

- La totalité des unités informatiques

utilisées par une entreprise, incluant les ordinateurs, les

périphériques et le réseau, on parle alors souvent de

système d'information numérique.

- Une partie du système, capable de réaliser un

traitement sur une donnée d'entrée pour obtenir d'autres

données en sortie (I/O), le système informatique qualifie alors

un ordinateur en particulier.

I.2 DEFINITION ET TYPES DE FORMAT DE DONNEES

La numérisation est la conversion d'un signal

analogique en un signal numérique. La numérisation concerne tous

les types de documents analogiques et peut s'effectuer à partir de

différents supports : papiers, microphones, cameras...

Ainsi, les données sont des

informations de nature numérique ou alphanumérique,

représentées sous forme codée en vue d'y être

enregistrées, traitées, stockées, et

communiquées.

Les éléments apportés par cette

synthèse de notions sur les formats des données concerneront plus

largement les informations numériques, qui peuvent être

numérisées ou "nativement" numériques. Alors les

principaux formats de données sont:

+ Le format texte + Le format son + Le format vidéo

Ces précisions données, il faut souligner que

les questions de numérisation sont d'actualité, et cela passe

entre autre par les menaces auxquelles sont soumises les données

numériques.

I. 3 FACTEURS DE VULNERABILITE DES DONNEES

Pour de nombreuses entreprises, la relation client-fournisseur

est permanente et le volume de données y relatif va croissant or, le

système d'information en est le socle. Cependant, les risques de

sinistre auxquels ces données sont soumises ne sont pas des moindres.

Ainsi, le système d'information se trouve exposé à de

nombreuses perturbations, lesquelles peuvent générer des

interruptions de fonctionnement des ressources informatiques. Ces perturbations

peuvent résulter de plusieurs facteurs :

I-3.1 Facteurs Humains

L'usage abusif de l'Internet, le sabotage, le manque de

connaissances et de sensibilisation des différents acteurs, les erreurs

de manipulation etc.

I-3.2 Facteurs Physiques

Incendies, inondations, défaillance matérielle

d'une partie essentielle du système, etc.

I-3.3 Facteurs Logiciels

Les attaques virales, défaillance logicielle,

altérations d'informations, etc.

A ces différents s'ajoutent concentration

géographique et fonctionnelle des moyens informatiques.

Nous pouvons en outre relever que, tous les réseaux

d'ordinateurs sont des voies d'accès vers les données qu'ils

contiennent. Ces accès peuvent être effectués soit pour le

retrait illicite d'informations, soit pour l'injection de données

incorrectes qui pourraient endommager le matériel ou fausser le

traitement des programmes.

Alors, la destruction ou la mise hors service d'un centre de

données pouvant entraîner des conséquences néfastes

sur l'ensemble de l'entreprise considérée, il serait judicieux

pour se prémunir des menaces ci-dessus présentées, de

commencer par les accepter puis de mettre en place un plan de

sécurité.

La mise en place d'un plan de sécurité doit passer

par:

+ L'identification des éléments à

protéger (matériels, logiciels, données...) +

L'évaluation des risques de perte de données.

+ Le choix des moyens nécessaires, pour pallier aux

problèmes observés.

En somme, l'analyse des facteurs qui provoquent et/ou qui

favorisent la vulnérabilité des données, nous permet

d'avoir une meilleure appréhension des risques auxquels sont

exposées nos entreprises et de mieux défendre la

sécurité du patrimoine informationnel. Ce contexte de recherche

de la maitrise de l'information a donc conduit au développement de

plusieurs techniques d'accès, de gestion et protection de

l'information.

II. EVOLUTION DES ARCHITECTECTURES DES SYSTEMES DE

STOCKAGE

La croissance exponentielle des données

manipulées dans la plupart des entreprises est due à deux

facteurs : l'émergence de l'Internet ainsi que la

généralisation de l'utilisation des applicatifs d'entreprise.

Celles-ci cumulent des volumes de données importantes, comme les

informations relatives au client, à la chaîne d'approvisionnement,

à la gestion du personnel et des plannings, etc. C'est la raison pour

laquelle il existe de nombreuses technologies pour satisfaire leur besoin. Dans

cette section, nous allons donc examiner les différentes technologies

fréquemment utilisées pour gérer la masse de

données.

II.1 LES MAINFRAMES

Jusque dans les années 1970, les systèmes

informatiques déployés dans les entreprises étaient

essentiellement organisés autour d'un serveur central, appelé

mainframe, qui fournissait des quotas de temps de calculs

ainsi qu'un espace de stockage aux terminaux non intelligents

qui y étaient tous reliés.

Ce modèle de stockage des données ayant

très vite présenté ses limites, ceci a

conduit au développement des architectures DAS et des

architectures NAS.

II.2 LE STOCKAGE DAS II-2.1 Définition

Dans les années 1990, le choix des systèmes de

stockage des données s'est orienté vers la distribution de

l'information sur les postes de travail personnel, chacun équipé

d'unités traitement et de stockage.

Cette méthode est appelée Direct

Attached Storage (DAS) ou encore

Server Attached Storage (SAS). Elle

consiste à connecter, directement par un bus SCSI, une ressource de

stockage unique à un hôte dédié, tel qu'un serveur

ou une station de travail.

II-2.2 Présentation du bus SCSI

L'interface SCSI (Small Computer

System Interface) est en fait un bus permettant de gérer

plusieurs périphériques. Le bus SCSI ne communique pas

directement avec des périphériques tels que le disque dur mais

avec le contrôleur intégré à ce disque dur. Un seul

bus SCSI peut accepter de 8 à 15 unités physiques.

Dans une configuration de type DAS, les disques sont

directement attachés aux serveurs via un bus SCSI. Ce bus

présente des caractéristiques détaillées dans le

tableau suivant.

|

SCSI 1

|

SCSI 2

|

SCSI 3

|

|

Type de Standard

|

SCSI

|

Fast

SCSI

|

Fast wide

SCSI

|

Ultra

SCSI

|

Ultra2

SCSI

|

Ultra3

SCSI

|

Ultra 160

|

Ultra320

SCSI

|

Ultra 640

SCSI

|

|

Largeur de bande

|

8 bits

|

8 bits

|

16

|

8

|

16

|

16

|

8

|

16

|

16

|

|

Débit (Mo/s)

|

5

|

10

|

20

|

20

|

80

|

80

|

80

|

160

|

320

|

|

Nombre d'unité

|

7

|

7

|

15

|

7

|

15

|

15

|

15

|

15

|

15

|

|

Longueur de

câble LVD

|

6

|

3

|

3

|

1.5

|

12

|

*

|

*

|

*

|

*

|

|

Longueur de

câble HVD

|

25

|

25

|

25

|

25

|

25

|

25

|

*

|

*

|

*

|

Tableau1: Caractéristiques des standards SCSI de

l'ANSI

* Signifie que la longueur n'est pas définie pour ce

standard

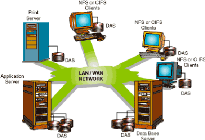

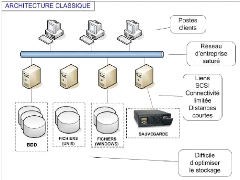

II-2.3 Architecture type des technologies DAS

Le modèle classique couramment mis en place dans les

organisations informatiques est né de l'assemblage d'un nombre de

serveurs et des postes personnels, souvent interconnectés par un

réseau.

Figure 2 : Schéma fonctionnel du DAS

Certains périphériques de stockage DAS sont

fournis avec un logiciel de sauvegarde, permettant à l'utilisateur de

planifier les opérations de sauvegarde et de définir les fichiers

et les dossiers à y inclure. Toutefois, cette méthode de

sauvegarde requiert généralement que le disque dur bas de gamme

s'exécute de manière normale et que l'ordinateur hôte soit

allumé et connecté au disque à l'heure indiquée.

Par exemple, si la sauvegarde est planifiée tous les

soirs à 21h, mais que l'ordinateur hôte est éteint ou n'est

pas connecté au disque dur externe à ce moment, la sauvegarde

échoue. Et même lorsque cet ordinateur est allumé et

connecté, il arrive souvent que la sauvegarde échoue, sans alarme

ou autre avertissement informant l'utilisateur de l'échec de

l'opération.

La gestion de l'espace stockage directement connecté

à une unité centrale reste très difficile pour les raisons

suivantes:

- L'espace de stockage de chaque serveur doit être

géré séparément. - Le nombre d'unités de

disques par machine est limité.

- La transmission parallèle SCSI entraîne des

restrictions en termes de longueur de câble.

- Lorsque le serveur vient à tomber en panne, toutes les

données deviennent

inaccessibles, jusqu'à ce le serveur soit de nouveau

opérationnel.

Or, la réparation ou la réinstallation d'un

serveur peut prendre énormément de temps, suivant la nature du

problème. Cela implique que les données pourraient rester

inaccessibles pendant des heures, des jours et même des semaines, ce qui

est

difficilement tolérable pour la plupart des entreprises

qui ont continuellement besoin de leur réseau de données.

Tous ces éléments ont conduit au

développement des techniques de distribution de l'espace de stockage sur

le réseau, le NAS.

II-3 LE STOCKAGE NAS II-3.1 Définition

Le NAS pour Network Attached

Storage est un dispositif de stockage lié à un

réseau. Il s'agit d'un serveur dédié au stockage, offrant

des fonctions optimisées de gestion de données, qui

s'intègrent aisément à un réseau TCP/IP

existant.

Le serveur NAS est destiné à fournir à

l'ensemble des utilisateurs, quel que soit leur environnement de travail, des

ressources disques centralisées. Les serveurs NAS permettent donc

d'offrir des capacités de collaboration entre plates-formes.

II-3.2 Composition d'un NAS

Un serveur NAS n'est rien d'autre qu'un serveur de fichiers

très largement dopé : Il se compose en général

d'une carte mère redondante avec une ou plusieurs cartes réseau

Ethernet et de multiples unités de disques aux interfaces SCSI,

SATA/IDE. La sécurité des données est effectuée

grâce à la technologie RAID.

Le système d'exploitation NAS gère les disques

RAID du serveur, fournit les protocoles de fichiers réseau (SMB /CIFS,

NFS, AFP, HTTP...) et gère les droits d'utilisateur. Ce système

d'exploitation utilisé est soit propriétaire, soit libre. Parmi

les systèmes libres, l'on pourra notamment citer : NASLite, FreeNAS,

tous basés sur Linux. Certains fabricants dotent l'outil d'une fonction

de sauvegarde, ce qui permet de l'intégrer dans les procédures

standards de backup de l'entreprise. Il convient alors de choisir la solution

la plus adaptée en fonction de ses besoins.

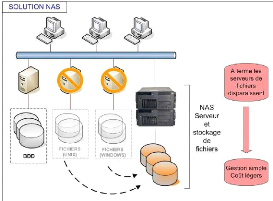

Figure 3 : Prototype d'un réseau NAS II-3.3

Fonctionnement

Le NAS permet d'ajouter des capacités de stockage sans

avoir à immobiliser le réseau. Les serveurs NAS sont

également capables de partager une instance de données entre

plusieurs serveurs d'applications, offrant ainsi des capacités de

collaboration entre plateformes.

L'unité de stockage NAS est un noeud à part

entière du réseau, ce qui permet aux systèmes hôtes

d'accéder directement aux fichiers qu'il contient. Les serveurs NAS

s'intègrent dans le LAN comme des serveurs classiques de la façon

suivante :

Figure 4: Schéma fonctionnel d'un réseau

NAS

Nous remarquons dans cette configuration que, serveurs de

fichiers tendent à disparaître au profit du NAS, un seul serveur

de stockage est maintenant nécessaire puisque les NAS supportent

plusieurs types de système de fichiers.

Le plus souvent présenté sous sa forme «

rackable » (à positionner dans une armoire 19»), le type de

NAS le plus « simple » contient des disques durs IDE (4 pour le

basique dont la taille varie) et il est muni d'une ou deux interfaces

réseau (RJ-45). Il suffit alors d'alimenter le NAS, le connecter au LAN,

de lui donner une adresse IP statique afin de le rendre opérationnel.

Une interface WEB permet à l'administrateur du

réseau de créer des partages réseaux, accessibles par les

utilisateurs et les serveurs possédant les droits nécessaires sur

le système de fichiers.

|