|

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]() Etudiant : Gauthier NOIRET

Etudiant : Gauthier NOIRET

Conseiller de recherche : Mr Hervé

CHAVAS

Sujet : L'utilisation d'internet sur le lieu de

travail à des fins personnelles.

Sujet : L'utilisation d'internet sur le lieu de

travail à des fins personnelles.

![]() Mémoire de Recherche Appliquée

Mémoire de Recherche Appliquée

![]()

![]() ESC 3

ESC 3

![]()

![]()

Année de réalisation : 2009 / 2010

La

seule

chose qui nous

console

de

nos

misères

est le

divertissement

et c'est pourtant la plus

grande

de

nos

misères ».

Blaise Pascal, Pensée

emploEdwin Herbert Land

« Les idées nouvelles déplaisent aux

personnes âgées ; elles aiment à se persuader que le monde

n'a fait que perdre, au lieu d'acquérir, depuis qu'elles ont

cessé d'être jeunes. »

Madame de Staël

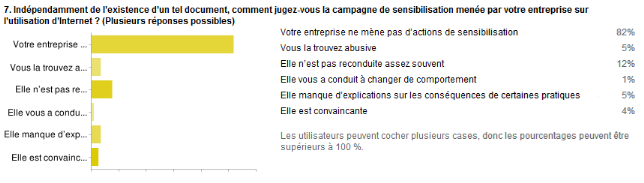

82% des entreprises ne mèneraient

pas d'action de sensibilisation sur l'utilisation d'Internet.

45% des salariés

déclarent l'utiliser à des fins privées pendant leurs

heures de travail.

REMERCIEMENTS

Je souhaite à travers cette partie mettre en avant tout

ceux et celles qui m'ont permis de mener à bien ce long travail.

Je tiens évidemment tout d'abord à remercier M.

Hervé CHAVAS, mon suiveur mémoire, pour m'avoir accordé un

suivi tout au long de ma recherche, pour ses conseils pertinents et

précieux, ainsi que son soutien pour le choix du sujet dans ce travail

de recherche appliquée.

Je ne manque pas non plus d'adresser mes sincères

remerciements à l'ensemble de l'équipe pédagogique de

l'ESC Amiens, aussi bien aux intervenants français et internationaux que

les professeurs permanents qui ont su se mobiliser, afin de me fournir pistes

ou documents nécessaires pour rendre le contenu de ce mémoire le

plus pertinent et intéressant possible.

Je n'oublie pas de remercier mes amis, ma famille qui crurent au

sujet, et m'ont motivé à aller au terme de ce long travail.

Et enfin, bien sûr, j'exprime ma gratitude à

l'ensemble des personnes qui m'ont accordé de leur temps, afin de

répondre à de multiples questions nécessaires à ce

devoir de mémoire.

PREAMBULE

Lors de multiples expériences aux seins d'entreprises de

divers horizons, que ce soit lors de stages, de séminaires, ou de job,

j'ai pu observer une constante ; l'usage d'internet. En effet, celui-ci se

fait de plus en plus présent et notamment celui qui n'a, à

première vu, rien à voir avec l'activité

professionnelle ; l'usage personnel.

Cela prenait parfois de l'ampleur ; certains salariés

se partageaient des vidéos YouTube, d'autres restaient connectés

toute la journée sur FaceBook, ils pouvaient participer à des

minis jeux entre collègues. Certaines situations furent

étonnantes, et assez inadaptées au monde de l'entreprise.

Celui-ci était de plus en plus conséquent au fur et

à mesure que j'avançais dans le temps, jusqu'à devenir

effrayant, comme, par exemple, dans un autre contexte que l'on peut mettre en

relation ; à l'école.

A la fin de mon stage en ESC2, je souhaitais réaliser mon

travail sur cet outil incontournable en entreprise qu'est l'ordinateur,

notamment sur la place très (trop ?) importante qu'il prend dans

une entreprise. Malheureusement, les conseils donnés ici et là

étaient très larges, j'étais souvent incompris, et, de

toute façon, le thème tellement vaste aurait je pense,

dépassé mes compétences.

C'est pourquoi, à l'issu de ces observations, j'ai

crée le sujet puis une idée de la problématique de

recherche ; utilisation personnelle d'internet au travail.

SOMMAIRE

REMERCIEMENTS 3

PREAMBULE 4

SOMMAIRE 5

INTRODUCTION 6

1ÈRE PARTIE SYNTHESE DE LITTERATURE

7

'

1.1 HISTOIRE DE L'INFORMATIQUE SUR LE LIEU DE TRAVAIL

7

1.2 TRAVAIL ET DIVERTISSEMENT 12

1.3 NORME 12

1.4 DÉVIANCE 13

1.5 LES RÈGLES EN ENTREPRISE VIS-À-VIS DE

LA NAVIGATION SUR LE WEB 13

1.5.1 Quelles sont les limites que les

entreprises doivent se fixer ? 13

1.5.2 L'interdiction de l'usage personnel

d'Internet : la position la plus fiable d'un point de vue juridique

13

1.5.3 Les conditions de validité d'une

politique de cyber surveillance 13

'

1.5.4 La charte i Internet se doit d'être

la mieux construite possible 14

1.5.5 Choisir parmi les divers supports suivant

leur valeur juridique 14

1.5.6 Assurer longévité au document

14

1.5.7 Vérifier la légalité

des clauses 14

1.5.8 Respecter la procédure de

validation 14

1.5.9 Communiquer sur les règles

au-delà de la charte 14

1.5.10 Adapter les règles aux

utilisateurs 14

1.6 EXEMPLE DE CHARTE PROPOSÉ EN ENTREPRISE.

15

1.7 COMMENT FONCTIONNE UN LOGICIEL DE SURVEILLANCE ?

19

1.7.1 Une navigation sous haute surveillance

19

1.7.2 Pour une messagerie sans secret

20

1.8 HYPERACTIVITÉ 20

1.8.1 Description médicale

20

1.8.2 Diagnostic 20

1.8.3 Causes 20

1.8.4 Troubles associés 21

1.9 ADDICTION 21

1.9.1 Multiples symptômes associés

à la dépendance Internet 22

'

1.9.2 Différentes formes d'addiction

22

1.9.3 Une technologie omniprésente

23

1.10 LE WEB 2.0 23

1.10.1 Définition 23

1.10.2 Facilite la cyberdépendance

23

1.10.3 Un succès grandissant.

24

1.10.4 Le web 2.0 favorise la progression des

sites de réseaux sociaux. 24

1.11 LE SITE DE RÉSEAU SOCIAL 24

1.11.1 Les origines 24

1.11.2 Failles 24

1.11.3 Usages 24

1.11.4 Chiffres 25

1.11.5 Evolution 25

'

1.12 ASPECTS POSITIFS D'UNE UTILISATION PERSONNELLE AU

TRAVAIL 26

2ÈME PARTIE ETUDE EMPIRIQUE

27

2.1 PRÉSENTATION DE LA PROBLÉMATIQUE ET DES

HYPOTHÈSES 27

2.2 LES HYPOTHÈSES 27

'

2.3 OBJECTIFS DE L'ÉTUDE 27

'

2.4 L'ÉTUDE QUALITATIVE 27

'

2.4.1 Mode d'administration des entretiens

27

2.5 L'ANALYSE QUANTITATIVE 27

'

2.5.1 Mise en place de l'étude

quantitative 28

'

2.5.2 Mode d'administration du questionnaire

28

2.6 OUTIL DE RECUEIL : LE QUESTIONNAIRE

28

3ÈME PARTIE ANALYSE ET CRITIQUE DES

RESULTATS 35

3.1 RAPPEL DE LA PROBLÉMATIQUE 35

'

3.2 ANALYSE DES RÉSULTATS DE L'ENQUÊTE

QUANTITATIVE 35

3.3 ANALYSE DES ENTRETIENS QUALITATIFS 38

3.4 LIMITES DE LA RECHERCHE 39

CONCLUSION 40

BIBLIOGRAPHIE 42

GLOSSAIRE 44

TIC : TECHNOLOGIES DE L'INFORMATION ET DE

LA COMMUNICATION. ELLES REGROUPENT LES TECHNIQUES UTILISÉES DANS LE

TRAITEMENT ET LA TRANSMISSION DES INFORMATIONS, PRINCIPALEMENT DE

L'INFORMATIQUE, DE L'INTERNET ET DES TÉLÉCOMMUNICATIONS.

44

INTRODUCTION

Etat des lieux

Au cours de la dernière décennie, les entreprises

se sont vues équipées de façon très importante de

technologies informatiques toujours plus performantes et offrant de plus en

plus de liberté à ses utilisateurs.

A une époque pas si éloignée, mais dont

certains se souviennent encore, les machines à écrire, les

services de dactylographie, les machines à additionner et les

boîtes aux lettres matérielles faisaient partie du quotidien de la

vie en entreprise, voire même, hors entreprise.

Désormais, l'omniprésent ordinateur personnel a

changé tout cela et révolutionné le milieu du monde du

travail. En plus de cela, la plupart des travailleurs ne se limitent pas

aujourd'hui à utiliser leur ordinateur comme simple machine à

écrire, ou encore comme une calculatrice.

Intérêts pour la recherche

Le but de ce mémoire est de mettre en évidence les

habitudes de navigation des internautes en entreprise.

Cette recherche est assez intéressante, de part la

relative nouveauté du phénomène, et d'autre part, du fait

qu'il est encore très peu étudié aujourd'hui.

Intérêts pour l'entreprise

Il est bien sûr évident qu'il existe un

intérêt certain pour les entreprise dans ce sujet, notamment parce

qu'il concerne un grand nombre de personnes, ainsi que la productivité

générale de l'entreprise

Ce mémoire a pour but de montrer aussi les facteurs qui

peuvent aider un manager à optimiser la performance au sein de son

équipe, mais aussi et surtout, de mieux comprendre ce

phénomène, s'il existe.

1ère partie SYNTHESE DE LITTERATURE

La synthèse de littérature a pour but d'apporter un

savoir théorique autour du sujet. Pour cela ,nous irons chercher

l'information chez les personnes qui travaillent sur les sujets qui nous

intéressent. Dans notre cas, deux axes seront privilégiés.

Nous verrons dans un premier temps la définition, l'explication du

thème à travers la philosophie, la psychologie afin de mieux

comprendre le comportement des individus face à la consommation

d'internet sur leur lieu de travail. Dans un second temps, nous chercherons des

informations sur l'utilisation d'internet sur le lieu de travail et la loi, en

nous intéressant, notamment aux chartes informatiques présentes

en entreprise. Et enfin, nous regarderons dans une dernière partie les

différentes observations et constatations réalisées sur ce

phénomène récent qu'est l'utilisation d'internet à

des fins personnelles sur son lieu de travail.

1.1 Histoire de

l'informatique sur le lieu de travail

1936, La machine de Turing

Alan

Turing

propose dans «On Computable Numbers» un concept qui permettrait

à une machine d'interpréter un

code

et donc d'effectuer des calculs de types différents. Ce qu'on appelle la

machine de

Turing

n'est alors qu'un modèle théorique et non une réalisation

complète, mais elle sera la base du développement informatique et

du fonctionnement par algorithme. Le premier

ordinateur

programmable sera construit au cours de la Seconde

Guerre

mondiale et nommé "

Colossus".

1946, présentation du premier Ordinateur

L'

ENIAC,

premier

ordinateur

totalement programmable, est dévoilé à l'

université

de

Pennsylvanie.

Il doit en partie sa

taille

impressionnante et son poids de 30 tonnes à l'utilisation de tubes

à vide (ou

lampes)

qui seront remplacés dans le futur par des

transistors.

Il fut cependant précédé par le projet secret

Colossus

qui permettait aux Britanniques de déchiffrer les

codes

allemands.

1947, invention du transistor

Trois ingénieurs américains des laboratoires

Bell,

John Bardeen, Walter Brattain et William Schockley présentent leur

nouvelle invention, le

transistor.

Le dispositif permet de détecter et d'amplifier les courants

électriques. Le

transistor

est aussi capable de produire des ondes électromagnétiques

à ultra-haute fréquence. Les trois inventeurs recevront le

prix

Nobel de

physique

pour leur invention en 1956.

1951, UNIAC, premier ordinateur

commercialisé

L'

Universal

Automatic Computer (ou UNIVAC) est le premier

ordinateur,

traitant aussi bien des nombres que du texte, disponible sur le marché.

Il a été conçu à l'

Université

de

Pennsylvanie

par John Presper Eckert et John Mauchly qui ont déjà

créé l'Electronic Numerical Integrator And Calculator (ou

ENIAC),

le premier

ordinateur,

en 1946. L'UNIVAC occupe une superficie au sol de 25 m² et sa

mémoire interne a une capacité de 1000 mots. 56 exemplaires

seront vendus.

1968, invention de la souris

Lors de la

conférence

des sociétés d'informatique tenue à l'

université

de Stanford en

Californie,

Doug Engelbart et son équipe font la démonstration pour la

première

fois de la

souris

d'

ordinateur.

Promue à un bel avenir, la

souris

révolutionnera

le

monde informatique.

1971, mise en vente du premier

micro-processeur

La société américaine "

Intel"

lance sur le marché informatique l'invention de Marcian Hoff, le

microprocesseur.

Baptisé "

Intel

4004", il coûte 200

dollars.

Le processeur 4 bits permettra le développement des

micro-ordinateurs.

1974, Roland MORENO invente la carte à puce

Le Français

Roland

Moreno dépose les

brevets

de la carte à puce, objet fait d'une lame de plastique

standardisée sur laquelle est déposée une puce. Cette

dernière dispose d'un

microprocesseur

lui permettant de faire des calculs, d'une mémoire permettant de les

traiter et d'un port pour communiquer avec les

ordinateurs.

Dès 1981, la carte à puce est utilisée dans les cartes

bancaires françaises, mais elle aura aussi des applications dans la

téléphonie,

grâce

aux cartes téléphoniques, puis aux cartes SIM. Après plus

de 20 ans d'utilisation, elle verra ses capacités augmenter, notamment

en terme de puissance et de mémoire.

1981, IBM sort son PC

Le constructeur américain

IBM

(international business machines) lance son

ordinateur

individuel

PC

(personal computer). C'est un

ordinateur

doté de 16 à 64 Ko de mémoire vive et fonctionnant avec un

processeur 8088

Intel

et le système PC/Dos

Microsoft.

1995, Microsoft sort Windows 95

La société de

Bill

Gates fondée en 1975,

Microsoft,

met en

vente

son nouveau système d'exploitation,

Windows

95, à minuit. L'

opération

médiatique à coûté 200 millions de

dollars

: écrans publicitaires,

couleurs

de

Windows

95 (

orange,

vert et jaune) sur l'

Empire

State, offre de 1,5 millions d'exemplaires du Times, shows dans toute l'

Europe...

300 000 exemplaires seront vendus le jour du

lancement

et 1 million après quatre jours de commercialisation. Cette nouvelle

génération de logiciel ouvre la voie de l'informatique pour

tous.

2002 La technologie sans fil est

de plus en plus répandue.

De nouveaux appareils portatifs sont disponibles sur le

marché, qui comprend entre autre les modems de communications sans fils,

les téléphones cellulaires en mode mixte, les navigateurs Web,

les ordinateurs de poche, les récepteurs GPS (Global Positioning System)

et les systèmes d'exploitation et d'interfaces graphiques de plus en

plus sophistiqués comme le PC Tablet.

2007, Lancement de Windows Vista

Windows

commercialise son nouveau système d'exploitation dénommé

« Vista ». Il met un terme à la longue carrière de

Windows

XP, lancée en

octobre

2001. Outre une interface graphique largement remaniée, Vista doit

surtout remédier aux failles de sécurité et aux

problèmes d'instabilité constatés sur les

précédents systèmes d'exploitation

Windows.

Cette course à l'équipement ; les TIC1(*) qui regroupent trois domaines

techniques, l'audiovisuel, l'informatique et la

télécommunication, a connu un développement très

fort, on s'en doute, au sein des entreprises. D'ailleurs, en quelques

années, son taux de pénétration est désormais

supérieur à 90% dans les grandes entreprises, et de 80 en PME.

Accès à internet et connexion à

large bande des entreprises, 2008* (en %) Accès

à internet 2(*)

Connexion à large bande

UE27**

93

81

Belgique

97

91

Bulgarie

83

62

République tchèque

95

79

Danemark

98

80

Allemagne

95

84

Estonie

96

88

Irlande

96

83

Grèce

:

:

Espagne

95

92

France

95

92

Italie

94

81

Chypre

89

79

Lettonie

88

62

Lituanie

94

56

Luxembourg

96

87

Hongrie

86

72

Malte***

92

89

Pays-Bas

99

86

Autriche

97

76

Pologne

93

59

Portugal

92

81

Roumanie

67

44

Slovénie

97

84

Slovaquie

96

79

Finlande

99

92

Suède

96

89

Royaume-Uni

93

87

Islande

100

99

Norvège

95

86

* Les données se réfèrent au mois de

janvier 2008, sauf dans le cas de la France (mois précédant la

collecte des données effectuée entre novembre 2007 et mars 2008),

des Pays-Bas (fin 2007) et du Royaume-Uni (décembre 2007).

** L'UE27 ne comprend pas la Grèce.

*** Données provisoires.

: Données non disponibles.

Les TIC sont arrivés avec Intranet3(*), puis Internet a vite fait sa

place dans les entreprises, notamment aux limites vite atteintes de l'Intranet

face aux infinités de possibilités qu'offre Internet.

Internet a permis , à la fin des années 90,

aux petites entreprises ayant un faible budget marketing d'être

présentes sur l'Internationale. Ce fut une réelle

révolution ; le fonctionnement des PME en réseau fut

bouleversé. « L'accès gratuit aux protocoles de

l'Internet, combiné à l'ouverture des marchés de

télécommunication à la concurrence, peut être

présenté comme un facteur déterminant d'une

révolution informationnelle favorisant les échanges

d'informations et de données dans les réseaux

inter-organisationnels »4(*). Les gains en productivité furent

considérables grâce à l'adoption des TIC.

Internet fut, et reste une nouvelle source d'avantages

concurrentiels. Pourquoi ? Pour une raison tout d'abord de

réduction des coûts ; avec notamment une baisse de l'emploi

de matériaux, une diminution du temps de travail impliquée par la

quantité de travail globale, mais aussi de développement des

processus ayant pour but de réaliser des économies

d'échelles. Puis, dans le cadre d'une stratégie de

différenciation, il propose une prestation différente, unique,

remarquable. « Les technologies de l'information peuvent servir une

stratégie marketing »5(*). Et donc, enfin, l'entreprise peut connaitre une

expansion de marchés dans l'optique de création de site

internet ; ce qui reste une approche marketing internationale à

moindre coût. D'ailleurs, en 2008, près des deux tiers des

entreprises de l'Union Européenne 27 avaient un site web6(*).

Cette arrivée sur tous les bureaux des employés est

perçue par les dirigeants d'entreprise comme une menace, car cette

utilisation peut nuire à la productivité de leurs

employés, surtout depuis l'arrivée des très populaires

médias sociaux tels Facebook, twitter et autres, YouTube, cette

possible tentation de détente ne fait qu'augmenter.

La psychologue Marie-Anne Sergerie a d'ailleurs affirmé

« il peut arriver qu'une personne utilise abondamment Internet au

travail, dans un but récréatif plutôt que pour accomplir

ses tâches professionnelles. Ceci peut être présenté

comme un cas de cyberdépendance ».

C'est une tendance certaine, qui a des retombées à

plusieurs niveaux ; niveau social, relations amoureuses et

également, évidemment sur le niveau qui nous intéresse le

plus ,le travail.

1.2 Travail et

divertissement

Le mot travail tire son origine du mot latin tripalium

qui signifie instrument de torture.

Il désigne communément une activité,

physique ou intellectuelle, que l'on s'impose dans un but normalement

utilitaire ou qui nous est imposée.

Selon Karl Marx, « le travail aliène l'homme et

le dépossède de son identité au profit de l'objet qu'il

fabrique et dans lequel il ne se reconnait plus. »

Il s'opposerait alors au divertissement, comme aux termes

loisirs, amusements, moments de détente. Ceci dit, l'activité du

travail n'est t'elle que négative ? Ne dit-on pas que quelqu'un de

passionné par son job est heureux au travail ?

1.3 Norme

« Une norme, du latin norma

(« équerre, règle ») désigne un

état habituellement répandu ou moyen considéré le

plus souvent comme une règle à suivre. Ce terme

générique désigne un ensemble de caractéristiques

décrivant un objet, un être, qui peut être virtuel ou non.

Tout ce qui entre dans une norme est considéré comme

« normal », alors que ce qui en sort est anormal. Ces

termes peuvent sous-entendre ou non des jugements de valeur ».

En philosophie, la norme est un critère, auquel est

rattaché un jugement de valeur qui peut être discriminatoire.

Cette dernière doit être acquise et acceptée par la

majorité pour rentrer dans une société, ou être

imposée par le pouvoir.

Une personne ne suivant pas la norme est alors dans la marge, on

dit que la personne est ostracisée. Les normes sont bien souvent

inscrites dans l'inconscient collectif. Dès qu'une personne n'entre pas

dans le moule, elle va être rejetée du groupe, parfois même

de façon inconsciente ; cela va jusqu'à ressentir de

l'antipathie pour une telle marginale. Sans qu'on s'en rende compte, c'est la

notion de l'inconscient collectif qui entre ici en ligne de compte. Par

exemple, la norme de la société reste encore que le couple

traditionnel soit constitué d'un homme et d'une femme. Ce couple fait

face à une personne seule dont il sait l'histoire personnelle.

Inconsciemment, il adoptera des comportements discriminatoires.

1.4 Déviance

Pour le dictionnaire Larousse, la déviance

caractérise « ce qui s'écarte, se détourne ou

est détourné de sa voie ou de la direction normale ».

De façon générale, la déviance peut être vue

comme un écart par rapport à une norme ou une règle

établie.

On peut donc mettre la déviance en relation avec le

contrôle des comportements7(*). « Celui-ci porte sur les manières de

se comporter, lorsqu'une bonne mesure de la performance n'est pas possible et

que le processus de production n'est pas maîtrisé. De

manière plus générale, nous entendons par contrôle

des comportements l'ensemble des actions et dispositifs qui visent à

guider, piloter ou contraindre les comportements des acteurs ».

Déviance minimum pour l'entreprise aux yeux du

déviant

Lemert, en 1967,considère que « c'est le

contrôle qui créé la déviance ».

1.5 Les règles en

entreprise vis-à-vis de la navigation sur le web

1.5.1

Quelles sont les limites que les entreprises doivent se fixer ?

Entre protection contre les usages abusifs du système

d'information et respect de la vie privée du salarié, difficile,

pour l'entreprise, de savoir quelle position adopter dans son contrôle de

l'utilisation d'Internet. Pour avoir une approche la plus fiable et pertinente,

voici les recommandations d'un avocat, Me Olivier Iteanu, avocat

spécialisé dans les technologies de l'information.

Perte de productivité,mais également augmentation

des risques de virus informatiques, de saturation de la bande passante et des

capacités de stockage des ordinateurs : l'utilisation d'Internet

à des fins personnelles par les salariés peut être lourde

de conséquences pour l'entreprise. C'est une situation qui pousse

logiquement les dirigeants d'entreprises à mieux connaître et

contrôler les flux entrants et sortants : envoi et réception

d'e-mails, téléchargements, visites de sites web.

Mais entre régulation de l'utilisation de l'outil

informatique et respect de la vie privée des salariés, la

frontière est parfois difficile à cerner, comme l'explique Me

Olivier Iteanu, pour rester dans la légalité.

1.5.2 L'interdiction de

l'usage personnel d'Internet : la position la plus fiable d'un point de vue

juridique

Sont considérées comme usage à titre

personnel ,toutes les correspondances ou visites de sites Internet ne rentrant

pas dans la fonction du salarié. La limitation de cette utilisation fait

donc partie intégrante du pouvoir de Direction de l'employeur ,

car, comme l'explique Olivier Iteanu, "l'entreprise est propriétaire de

son service Internet."

La Cnil estime ainsi "qu'un usage raisonnable, susceptible de ne

pas amoindrir les conditions d'accès professionnel au réseau et

ne mettant pas en cause la productivité paraît

généralement et socialement admis par la plupart des entreprises

ou administrations."

Mais l'avocat recommande d'aller plus loin et d'interdire

formellement toute utilisation personnelle d'Internet. "Cela n'empêche

pas, en pratique, une certaine tolérance mais permet de se

protéger juridiquement." Un conseil qui peut paraître radical,

mais qui tire son origine du cas Lucent Technologies. La société

a été condamnée, suite à la création, par

l'un de ses salariés, grâce à des moyens informatiques mis

à sa disposition par l'entreprise, d'un site contenant des propos

diffamatoires. L'entreprise avait eu le tort d'autoriser formellement ses

salariés, dans une note de service, à utiliser

l'équipement informatique à des fins personnelles, en dehors de

leur temps de travail et dans des "limites raisonnables".

1.5.3 Les conditions de

validité d'une politique de cyber surveillance

Et que risquent les contrevenants ? A cette question, il faut

d'abord préciser que l'utilisation d'Internet ou des messageries

électroniques à but privé ne constitue pas une faute

professionnelle en tant que telle, sauf si cet usage est abusif. Or, l'explique

Olivier Iteanu, "cette évaluation se fait au cas par cas. Elle

dépend de nombreux éléments dont la productivité du

salarié, le préjudice porté à l'entreprise, le

temps passé, etc."

En outre, constituant bien plus qu'une faute professionnelle, un

usage délictuel de l'outil informatique par un salarié peut

être poursuivi pénalement.

Dans tous les cas, ces recours supposent d'avoir eu connaissance

de l'usage fait par le salarié, donc d'avoir procédé

à une surveillance ad hoc.

Or, la mise en place d'outils de régulation d'Internet par

l'employeur est soumise à plusieurs obligations :

Le principe de transparence : l'employeur doit

informer préalablement les salariés. Cette information doit

être effective, compréhensible et mise à jour afin que les

salariés aient une réelle connaissance du dispositif.

Le principe de discussion collective : il faut

recueillir l'avis des représentants du personnel, sans exigence

toutefois de recevoir leur accord.

Le principe de proportionnalité : les

moyens mis en oeuvre doivent être proportionnels à l'objectif

visé, ce qui revient à motiver le recours à la

cyber-surveillance. En pratique Olivier Iteanu explique qu'"évoquer le

risque juridique est suffisant." Toutefois, plus l'enjeu est important pour

l'entreprise, plus l'établissement d'une surveillance étroite

sera accepté.

Outre l'obligation d'informations, la mise en place d'outils

visant la collecte de données sur l'usage fait d'Internet par les

salariés doit être déclarée à la Cnil

(Commission nationale de l'informatique et des libertés). Le volume du

trafic ainsi que les types de fichiers attachés aux e-mails peuvent

être contrôlés puis exploités dans une

procédure contre un salarié.

Par contre, la jurisprudence entourant la lecture des messages

électroniques incite à la plus grande précaution. Depuis

2001, l'arrêt Nikon fait loi. Le juge a déclaré que

l'employeur ne peut lire les e-mails personnels de ses employés,

envoyés depuis leur messagerie professionnelle, cela même si cet

usage est interdit par l'entreprise. Ces courriers tombent en effet sous le

joug de la correspondance privée et du droit au respect de la vie

privée ()8(*).

Depuis, certains juges ont accepté la présomption d'usage

professionnel de la messagerie tant que le courrier n'est pas mentionné

"personnel" ou classé dans des dossiers portant le même

intitulé. Une hypothèse qui permet de lever le secret de la

correspondance privée. Toutefois, Olivier Iteanu préfère

prendre toutes les précautions à ce sujet. "La teneur personnelle

d'un e-mail est avant tout déterminée par rapport à son

contenu. En outre, on ne peut pas s'assurer que tous les courriers

privés reçus comporteront la mention 'personnel'. C'est pourquoi

la surveillance des flux de messageries ne doit pas amener l'employeur à

lire les e-mails de ses salariés."

Néanmoins, si l'employeur a la conviction qu'un de ses

salariés utilise sa messagerie électronique à des fins

déloyales ou illicites, une sauvegarde de la messagerie doit être

réalisée sous contrôle d'un huissier. Si l'employeur

décide d'aller en justice, un recours juridique pourra alors être

formulé, afin d'autoriser la lecture des courriers suspects ; une

précaution à prendre pour s'assurer que la preuve sera valable

devant un tribunal.

1.5.4 La charte i Internet se

doit d'être la mieux construite possible

La charte est le moyen le plus simple d'édicter un cadre

pour utiliser Internet au travail ; procédure de validation,

légalité des clauses, communication aux salariés... Voici

les points les plus souvent évoqués pour établir un

document clair et efficace.

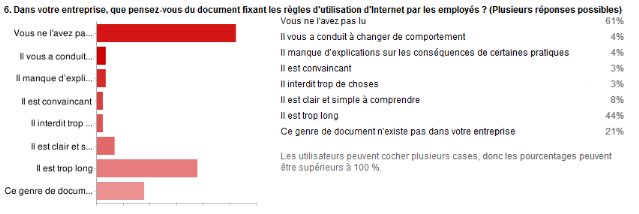

Selon l'enquête réalisée par

Management, 44 % des entreprises ne possèdent pas de

document fixant les règles d'utilisation d'Internet. Et quand il existe,

il est difficile à comprendre pour trois personnes sur cinq. Alors

comment construire un document lisible et efficace ? Les conseils de David

Melison, responsable du Droit du Travail et du Commerce électronique au

sein du Forum des Droits sur Internet.

1.5.5 Choisir parmi les divers

supports suivant leur valeur juridique

Les règles d'utilisation d'Internet au travail peuvent

apparaître dans divers documents tels que les notes de service, le

contrat de travail, la charte d'utilisation du système d'information et

de communication ou encore le règlement intérieur. Mais

prévient David Melison, "seul ce qui est mentionné dans le

règlement intérieur ou le contrat de travail a un

caractère obligatoire et ouvre à de possibles sanctions

disciplinaires en cas de manquement à la règle". Cependant, le

contrat de travail manque de souplesse et ne peut contenir véritablement

que quelques grandes règles essentielles ou spécifiques au poste

ou au métier de la personne. La charte reste le moyen le plus simple

d'édicter un cadre pour l'utilisation d'Internet au travail.

Annexée au règlement intérieur, elle prend une valeur

juridique et contraignante.

1.5.6 Assurer

longévité au document

Les moyens de communication et les outils informatiques

évoluent avec une extrême rapidité. "C'est pourquoi, pour

suivre ces évolutions sans avoir à réécrire sa

charte annuellement, il faut rester le plus neutre possible technologiquement

et ne pas viser un moyen de communication particulier", conseille le

spécialiste. Non seulement cette neutralité permet de prendre en

compte tous les moyens de communication actuels - Internet,

téléphone, fax, minitel, courrier - et tous les supports -

ordinateurs fixes ou mobiles, PDA - mais aussi ceux qui n'existent pas encore.

De même, lorsque vous employez le terme générique de

"correspondance", celui-ci signifie à la fois l'e-mail, le

téléphone, le courrier, les chats... En définitive ne

soyez pas trop précis. Plus c'est concis, mieux c'est.

1.5.7 Vérifier la légalité des

clauses

En outre, pour que les règles ne soient pas

invalidées par d'autres textes juridiques, il faudra prendre en compte

non seulement le Code du travail, mais également la loi Informatique et

libertés de 1978 sur la protection des données à

caractère personnel, les textes concernant les élections

électroniques et ceux sur la communication syndicale, voire, si

nécessaire, l'accord interprofessionnel sur le télétravail

datant de juillet 2005. David Melison de préciser que "ce dernier

intervient même si un salarié travaille hors de l'entreprise

seulement deux jours par semaine". Enfin, une veille juridique annuelle ou

semestrielle permet de vérifier que la charte reste d'actualité.

Une jurisprudence importante nécessitera modification du document.

1.5.8 Respecter la procédure de validation

Pour réaliser un document à la fois dans les

règles, précis et lisible, il faut s'adjoindre le concours du

service de communication interne, de juristes et , enfin, d'informaticiens

qui pourront également donner des conseils concrets et proposer des

formations.

La procédure de validation d'une charte est longue car il

faut consulter, pour avis, les instances représentatives du personnel,

le comité d'entreprise, ainsi que le comité d'hygiène et

de sécurité. En effet, il n'est pas rare qu'une charte comporte

des règles de sécurité.

Si l'employeur peut à lui seul valider le texte, il est

bon de s'assurer de l'adhésion des salariés et de leurs

représentants. Des règles imposées ne créent jamais

un bon climat. Bref, n'hésitez pas à soumettre la charte au

minimum une fois à l'approbation des instances citées plus haut.

David Melison recommande plusieurs allers-retours, preuves de bonne foi et

d'écoute. "L'équilibre entre le respect de la vie privée

et le respect de l'employeur permet d'éviter les contestations

ultérieures. Par exemple, inutile de chercher à interdire un

usage privé d'Internet au travail, mais seulement le limiter."

Le document fini est ensuite déposé chez

l'Inspecteur du Travail, puis affiché publiquement. "Chaque utilisateur

devra être informé individuellement, surtout en ce qui concerne

les moyens de contrôle employés par l'entreprise", note-t-il. La

charte entre en vigueur un mois plus tard. En tout, comptez six mois à

deux ans pour valider la procédure totale.

1.5.9 Communiquer sur les

règles au-delà de la charte

Ne pas communiquer sur une charte, c'est signer son arrêt

de mort, car personne ne la lira. Il faut donc informer

régulièrement les utilisateurs, vérifier que la charte

soit respectée, voire alerter les contrevenants (rôle de

l'administrateur réseaux). On peut communiquer sur les règles

à travers la publication d'un guide, l'intranet, une lettre

d'information mensuelle avec des conseils d'utilisation, etc. Ce type de

support permet de vulgariser et d'illustrer le règlement. "Par exemple,

raconte David Melison, après la période des fêtes de fin

d'année, il est courant de voir se multiplier les PDA dans l'entreprise.

C'est l'occasion de rédiger quelques conseils d'utilisation à cet

égard."

1.5.10 Adapter les

règles aux utilisateurs

Si chaque cas spécifique est traité au niveau du

contrat de travail, la charte peut définir des règles

différentes suivant le secteur d'activité, le métier, les

services concernés... Ainsi, "il ne sert à rien de vouloir

imposer des règles trop strictes à des informaticiens qui,

techniquement très compétents, sont susceptibles de passer outre

discrètement, remarque David Melison. Vous ne briderez pas non plus

l'accès Internet au service de communication qui en a besoin pour

s'informer. Au contraire, on peut facilement et légitimement imposer des

contraintes aux personnes qui ne maîtrisent pas les outils

informatiques."

Attention, la charte s'adresse à tout utilisateur

potentiel du système d'information et de communication :

salariés, prestataires, free lances, intérimaires... Chaque

contrat doit faire référence à la charte pour garantir le

respect des règles et la responsabilité de chacun.

Enfin, "pour prévenir tout nouveau besoin, conseille David

Melison, il est utile d'inscrire dans la charte le fait que l'administrateur

réseaux peut avoir à déterminer des privilèges

d'accès au système d'information et de communication". Cela

permet plus de souplesse.

1.6 Exemple de charte

proposé en entreprise.

Ce modèle de charte a été

rédigé par David Melison9(*), membre du Centre d'étude et de recherches en

droit de l'immatériel (Cerdi).

Remarque : Certains passages, entre

crochets, sont facultatifs et dépendent des caractéristiques de

l'entreprise. Par ailleurs, certaines précisions sur les dispositifs

propres à la Société doivent parfois être

ajoutées au texte. Elles sont alors mentionnées en italique, de

même que les passages proposant plusieurs options.

« Préambule

L'entreprise < NOM > met en oeuvre un système

d'information et de communication nécessaire à son

activité, comprenant notamment un réseau informatique et

téléphonique.

Les salariés, dans l'exercice de leurs fonctions, sont

conduits à accéder aux moyens de communication mis à leur

disposition et à les utiliser.

L'utilisation du système d'information et de communication

doit être effectuée exclusivement à des fins

professionnelles, sauf exception prévue dans la présente

charte.

Dans un but de transparence à l'égard des

utilisateurs, de promotion d'une utilisation loyale, responsable et

sécurisée du système d'information, la présente

charte pose les règles relatives à l'utilisation de ces

ressources.

1. Champ d'application

Utilisateurs concernés

Sauf mention contraire, la présente charte s'applique

à l'ensemble des utilisateurs du système d'information et de

communication de l'entreprise, quel que soit leur statut, y compris les

mandataires sociaux, salariés, intérimaires, stagiaires,

employés de sociétés prestataires, visiteurs

occasionnels.

Les salariés veillent à faire accepter

valablement les règles posées dans la présente charte

à toute personne à laquelle ils permettraient d'accéder au

système d'information et de communication.

Système d'information et de communication

Le système d'information et de communication de

l'entreprise est notamment constitué des éléments suivants

: ordinateurs (fixes ou portables), périphériques, assistants

personnels, réseau informatique (serveurs, routeurs et connectique),

photocopieurs, téléphones, logiciels, fichiers, données et

bases de données, système de messagerie, intranet, extranet,

abonnements à des services interactifs.

La composition du système d'information et de

communication est indifférente à la propriété sur

les éléments qui le composent.

Pour des raisons de sécurité du réseau, est

également considéré comme faisant partie du système

d'information et de communication le matériel personnel des

salariés connecté au réseau de l'entreprise, ou contenant

des informations à caractère professionnel concernant

l'entreprise.

Autres accords sur l'utilisation du système

d'information

La présente charte est sans préjudice des accords

particuliers pouvant porter sur l'utilisation du système d'information

et de communication par les institutions représentatives, l'organisation

d'élections par voie électronique ou la mise en

télétravail.

2. Confidentialité des paramètres d'accès

L'accès à certains éléments du

système d'information (comme la messagerie électronique ou

téléphonique, les sessions sur les postes de travail, le

réseau, certaines applications ou services interactifs) est

protégé par des paramètres de connexion (identifiants,

mots de passe).

Ces paramètres sont personnels à l'utilisateur et

doivent être gardés confidentiels. Ils permettent en particulier

de contrôler l'activité des utilisateurs.

Dans la mesure du possible, ces paramètres doivent

être mémorisés par l'utilisateur et ne pas être

conservés, sous quelque forme que ce soit. En tout état de cause,

ils ne doivent pas être transmis à des tiers ou aisément

accessibles. Ils doivent être saisis par l'utilisateur à chaque

accès et ne pas être conservés en mémoire dans le

système d'information.

Lorsqu'ils sont choisis par l'utilisateur, les paramètres

doivent respecter un certain degré de complexité et être

modifiés régulièrement. Des consignes de

sécurité sont élaborées par le < SERVICE

INFORMATIQUE > afin de recommander les bonnes pratiques en la

matière.

3. Protection des ressources sous la responsabilité

de l'utilisateur

L'entreprise met en oeuvre les moyens humains et techniques

appropriés pour assurer la sécurité matérielle et

logicielle du système d'information et de communication. À ce

titre, il lui appartient de limiter les accès aux ressources sensibles

et d'acquérir les droits de propriété intellectuelle, ou

d'obtenir les autorisations nécessaires à l'utilisation des

ressources mises à disposition des utilisateurs. [Il relève

également de la responsabilité de l'entreprise de prévoir

un plan de continuité du service.]

Le < SERVICE INFORMATIQUE > est responsable du

contrôle du bon fonctionnement du système d'information et de

communication. Il veille à l'application des règles de la

présente charte [en concertation avec le < SERVICE

JURIDIQUE >]. Les membres du < SERVICE INFORMATIQUE >

sont assujettis à une obligation de confidentialité sur les

informations qu'ils sont amenés à connaître.

L'utilisateur est responsable quant à lui des ressources

qui lui sont confiées dans le cadre de l'exercice de ses fonctions. Il

doit concourir à la protection des dites ressources, en faisant preuve

de prudence.

En cas d'absence, même temporaire, il est impératif

que l'utilisateur verrouille l'accès au matériel qui lui est

confié, ou à son propre matériel, dès lors que

celui-ci contient des informations à caractère

professionnel.

[En cas d'accès au système d'information avec du

matériel n'appartenant pas à l'entreprise (assistants personnels,

supports amovibles...), il appartient à l'utilisateur de veiller

à la sécurité du matériel utilisé et

à son innocuité.]

L'utilisateur doit effectuer des sauvegardes

régulières des fichiers dont il dispose sur le matériel

mis à sa disposition. (Détailler ici les procédures de

sauvegarde propres à l'entreprise)

L'utilisateur doit éviter d'installer des logiciels, de

copier ou d'installer des fichiers susceptibles de créer des risques de

sécurité au sein de l'entreprise. Il doit dans tous les cas en

alerter le < SERVICE INFORMATIQUE >.

L'utilisateur veille au respect de la confidentialité des

informations en sa possession. Il doit, en toutes circonstances, veiller au

respect de la législation, qui protège notamment les droits de

propriété intellectuelle, le secret des correspondances, les

données personnelles, les systèmes de traitement

automatisé de données, le droit à l'image des personnes,

l'exposition des mineurs aux contenus préjudiciables. Il ne doit en

aucun cas se livrer à une activité concurrente à celle de

l'entreprise, ou susceptible de lui causer un quelconque préjudice en

utilisant le système d'information et de communication.

4. Accès à Internet

Dans le cadre de leur activité, les utilisateurs peuvent

avoir accès à Internet. Pour des raisons de

sécurité, l'accès à certains sites peut être

limité ou prohibé par le < SERVICE INFORMATIQUE >. Celui-ci

est habilité à imposer des configurations du navigateur et

à restreindre le téléchargement de certains

fichiers.

La contribution des utilisateurs à des forums de

discussion, systèmes de conversation instantanée, blogs, sites

est interdite OU autorisée, sous réserve d'autorisation

préalable du < SERVICE COMMUNICATION > OU autorisée. Un tel

mode d'expression est susceptible d'engager la responsabilité de

l'entreprise, une vigilance renforcée des utilisateurs est donc

indispensable.

Il est rappelé que les utilisateurs ne doivent en

aucun cas se livrer à une activité illicite ou portant atteinte

aux intérêts de l'entreprise, y compris sur Internet.

5. Messagerie électronique

La messagerie électronique est un moyen

d'amélioration de la communication au sein des entreprises et avec les

tiers. Chaque salarié dispose, pour l'exercice de son activité

professionnelle, d'une adresse de messagerie électronique

attribuée par le < SERVICE INFORMATIQUE >.

[Les messages électroniques reçus sur la messagerie

professionnelle font l'objet d'un contrôle antiviral et d'un filtrage

anti-spam. Les salariés sont invités à informer le <

SERVICE INFORMATIQUE > des dysfonctionnements qu'ils constatent dans le

dispositif de filtrage.]

Conseils généraux

L'attention des utilisateurs est attirée sur le fait qu'un

message électronique a la même portée qu'un courrier

manuscrit et peut rapidement être communiqué à des tiers.

Il convient de prendre garde au respect d'un certain nombre de principes, afin

d'éviter les dysfonctionnements du système d'information, de

limiter l'envoi de messages non sollicités et de ne pas engager la

responsabilité civile ou pénale de l'entreprise et/ou de

l'utilisateur.

[L'envoi de messages électroniques à des tiers

obéit aux mêmes règles que l'envoi de correspondances

postales, en particulier en termes d'organisation hiérarchique. En cas

de doute sur l'expéditeur compétent pour envoyer le message, il

convient d'en référer à l'autorité

hiérarchique.]

Avant tout envoi, il est impératif de vérifier

l'identité des destinataires du message et de leur qualité

à recevoir communication des informations transmises.

En cas d'envoi à une pluralité de destinataires,

l'utilisateur doit respecter les dispositions relatives à la lutte

contre l'envoi en masse de courriers non sollicités. Il doit

également envisager l'opportunité de dissimuler certains

destinataires, en les mettant en copie cachée, pour ne pas communiquer

leur adresse électronique à l'ensemble des destinataires.

En cas d'envoi à une liste de diffusion, il est important

de vérifier la liste des abonnés à celle-ci, l'existence

d'archives accessibles par le public et les modalités

d'abonnement.

La vigilance des utilisateurs doit redoubler en présence

d'informations à caractère confidentiel. Les messages doivent

dans ce cas être cryptés, conformément aux recommandations

du < SERVICE INFORMATIQUE >.

Le risque de retard, de non remise et de suppression automatique

des messages électroniques doit être pris en considération

pour l'envoi de correspondances importantes. Les messages importants sont

envoyés avec un accusé de réception OU signés

électroniquement. Ils doivent, le cas échéant,

être doublés par des envois postaux.

Les utilisateurs doivent veiller au respect des lois et

règlements, et notamment à la protection des droits de

propriété intellectuelle et des droits des tiers. Les

correspondances électroniques ne doivent comporter aucun

élément illicite, tel que des propos diffamatoires, injurieux,

contrefaisants ou susceptibles de constituer des actes de concurrence

déloyale ou parasitaire.

[La forme des messages professionnels doit respecter les

règles définies par le < SERVICE DE COMMUNICATION >,

notamment en ce qui concerne la mise en forme et la signature des

messages.]

Le < SERVICE INFORMATIQUE > doit être informé

de toute absence supérieure à < DURÉE > jour(s),

afin de mettre en place un répondeur automatique.

Limites techniques

Pour des raisons techniques, l'envoi de messages

électroniques n'est possible, directement, que vers un nombre

limité de destinataires, fixé par < SERVICE INFORMATIQUE >.

Cette limite est susceptible d'être levée temporairement ou

définitivement sur demande adressée au < SERVICE INFORMATIQUE

>. [Des listes de diffusion sont ouvertes sur demande des utilisateurs par

< SERVICE INFORMATIQUE >.]

De même, la taille, le nombre et le type des pièces

jointes peuvent être limités par < SERVICE INFORMATIQUE >

pour éviter l'engorgement du système de messagerie.

[Les messages électroniques sont conservés pendant

un certain temps dans < DURÉE >. Passé ce délai, ils

sont automatiquement archivés OU supprimés. Si le salarié

souhaite conserver des messages au-delà de ce délai, il lui

appartient d'en prendre copie.]

Utilisation personnelle de la messagerie

Les messages à caractère personnel sont

tolérés, à condition de respecter la législation en

vigueur, de ne pas perturber et de respecter les principes posés dans la

présente charte.

Les messages envoyés doivent être signalés

par la mention " [Privé] " dans leur objet et être classés,

dès l'envoi, dans un dossier lui-même dénommé "

Privé ". Les messages reçus doivent être également

classés, dès réception, dans un dossier lui-même

dénommé " Privé ". En cas de manquement à ces

règles, les messages sont présumés être à

caractère professionnel.

[Les utilisateurs sont invités, dans la mesure du

possible, à utiliser leur messagerie personnelle via un client en ligne

pour l'envoi de messages à caractère personnel.]

[Utilisation de la messagerie pour la communication

destinée aux institutions représentatives du personnel

Afin d'éviter l'interception de tout message

destiné à une institution représentative du personnel, les

messages présentant une telle nature doivent être signalés

et classés de la même manière que les messages à

caractère personnel.]

6. Données personnelles

La loi n° 78-17 du 6 janvier 1978 relative à

l'informatique, aux fichiers et aux libertés, définit les

conditions dans lesquelles des traitements de données personnels peuvent

être opérés. Elle institue au profit des personnes

concernées par les traitements des droits que la présente invite

à respecter, tant à l'égard des utilisateurs que des

tiers.

Des traitements de données automatisés et manuels

sont effectués dans le cadre des systèmes de contrôle,

prévus dans la présente charte. Ils sont, en tant que de besoin,

déclarés conformément à la loi du 6 janvier 1978.

(Indiquer ici les traitements réalisés au sein de

l'entreprise et les règles

d'accès / modification / suppression)

Il est rappelé aux utilisateurs que les traitements de

données à caractère personnel doivent être

déclarés à la Commission nationale de l'informatique et

des libertés, en vertu de la loi n° 78-17 du 6 janvier 1978. Les

utilisateurs souhaitant réaliser des traitements relevant de ladite loi

sont invités à prendre contact avec < CORRESPONDANT > avant

d'y procéder.

[Un correspondant à la protection des données

à caractère personnel veille au sein de l'entreprise, à la

bonne application des règles issues de la loi du 6 janvier 1978.

(Préciser les modalités opérationnelles)]

7. Contrôle des activités

Contrôles automatisés

Le système d'information et de communication s'appuie sur

des fichiers journaux (" logs "), créés en grande partie

automatiquement par les équipements informatiques et de

télécommunication. Ces fichiers sont stockés sur les

postes informatiques et sur le réseau. Ils permettent d'assurer le bon

fonctionnement du système, en protégeant la

sécurité des informations de l'entreprise, en détectant

des erreurs matérielles ou logicielles et en contrôlant les

accès et l'activité des utilisateurs et des tiers accédant

au système d'information.

Les utilisateurs sont informés que de multiples

traitements sont réalisés, afin de surveiller l'activité

du système d'information et de communication. Sont notamment

surveillées et conservées les données relatives :

« à l'utilisation des logiciels applicatifs,

pour contrôler l'accès, les modifications suppression de fichiers

;

» aux connexions entrantes et sortantes au

réseau interne, à la messagerie et à Internet, pour

détecter les anomalies liées à l'utilisation de la

messagerie et surveiller les tentatives d'intrusion et les activités,

telles que la consultation de sites web ou le téléchargement de

fichiers.

L'attention des utilisateurs est attirée sur le fait qu'il

est ainsi possible de contrôler leur activité et leurs

échanges. Des contrôles automatiques et

généralisés sont susceptibles d'être

effectués pour limiter les dysfonctionnements, dans le respect des

règles en vigueur.

Procédure de contrôle manuel

En cas de dysfonctionnement constaté par le

< SERVICE INFORMATIQUE >, il peut être

procédé à un contrôle manuel et à une

vérification de toute opération effectuée par un ou

plusieurs utilisateurs.

Lorsque le contrôle porte sur les fichiers d'un utilisateur

et sauf risque ou événement particulier, le < SERVICE

INFORMATIQUE > ne peut ouvrir les fichiers identifiés par le

salarié comme personnels contenus sur le disque dur de l'ordinateur mis

à sa disposition qu'en présence de ce dernier ou celui-ci

dûment appelé. (Préciser les modalités d'appel

du salarié)

Le contenu des messages à caractère personnel des

utilisateurs (tels que définis à l'article 4 des

présentes), ne peut en aucun cas être contrôlé par le

< SERVICE INFORMATIQUE >.

8. Sanctions

Le manquement aux règles et mesures de

sécurité de la présente charte est susceptible d'engager

la responsabilité de l'utilisateur et d'entraîner à son

encontre des avertissements, des limitations ou suspensions d'utiliser tout ou

partie du système d'information et de communication, voire des sanctions

disciplinaires, proportionnées la gravité des faits

concernés.

Dès lors qu'une sanction disciplinaire est susceptible

d'être prononcée à l'encontre d'un salarié, celui-ci

est informé dans un bref délai des faits qui lui sont

reprochés, sauf risque ou événement particulier.

9. Information des salariés

La présente charte est affichée publiquement en

annexe du règlement intérieur. Elle est communiquée

individuellement à chaque salarié.

[Le < SERVICE INFORMATIQUE > est à la disposition

des salariés pour leur fournir toute information concernant

l'utilisation des NTIC. Il informe les utilisateurs régulièrement

sur l'évolution des limites techniques du système d'information

et sur les menaces susceptibles de peser sur sa sécurité.

La présente charte et l'ensemble des règles

techniques sont disponibles sur l'Intranet de l'entreprise.

Des opérations de communication internes seront

organisées, de manière régulière, afin d'informer

les salariés sur les pratiques d'utilisation des NTIC

recommandées.

Chaque utilisateur doit s'informer sur les techniques de

sécurité et veiller à maintenir son niveau de connaissance

en fonction de l'évolution technologique.]

[9 bis. Formation des salariés

Les salariés seront formés pour appliquer les

règles d'utilisation prévues par la présente charte. Ils

trouveront notamment une formation en ligne sur l'Intranet de l'entreprise,

concernant la sécurité de leur poste informatique.]

10. Entrée en vigueur

La présente charte est applicable à compter du

< DATE ENTRÉE EN VIGUEUR >.

[Elle a été adoptée après information

et consultation OU du comité d'entreprise OU des

délégués du personnel [et du comité

d'hygiène et de sécurité]

Certaines entreprises, afin de « combattre »

l'utilisation du net par leurs employés, ont décidés une

solution à l'amiable puisque ils définissent avec leurs

employés un temps d'utilisation

« extra-professionnel » de connexion. Cela peut aller de 30

min par jour, à 1h pour une limite quotidienne, à 3h pour une

limite hebdomadaire. La solution logicielle existe également, certains

permettent de restreindre le temps d'accès à Internet sur chaque

unité. Ces logiciels commencent à avoir du succès, comme

elimit, qui sera, comme la plupart, très prochainement

payant ».

1.7 Comment fonctionne un

logiciel de surveillance ?

Nous avons vu précédemment que beaucoup

d'entreprises utilisaient des logiciels de surveillance, afin de traquer les

flux pour de s'assurer d'une bonne utilisation de l'outil Internet dans leur

entreprise.

Comme le souligne Jean-Emmanuel Ray, professeur de droit à

l'université Paris-I dans la revue Droit social, " l'employé

deviendrait technophobe s'il savait tout ce qu'on peut trouver dans son dossier

électronique : courriels envoyés et reçus, volume et

nature des dossiers joints, connexions à l'Intranet et à

Internet, pages lues, imprimées... "

1.7.1

Une navigation sous haute surveillance

Sécuriser la navigation, c'est le domaine des logiciels

dits de "filtrage d'url". Leur rôle est de réguler l'usage du Web

en interdisant l'accès à des sites sans lien direct avec

l'activité professionnelle des salariés. Ils s'appuient sur deux

procédés de filtrage :

L'existence d'une base, élaborée par

l'éditeur, recensant les adresses des sites interdits ("black list")

classés par catégories (sexe, jeux, guerre, drogue...) et mise

à jour le plus souvent quotidiennement.

L'analyse du contenu des pages des sites visités et

des mots qui servent à les trouver dans les moteurs de recherche en

mêlant des méthodes heuristiques et sémantiques. Cela

permet de s'assurer qu'ils sont compatibles avec la politique de

régulation définie par l'entreprise, même s'ils ne figurent

pas dans la "black-list".

Ces outils offrent des possibilités de paramétrage

plus ou moins poussées : par individu, groupes d'utilisateurs,

créneaux horaires, voire quotas de téléchargements; de

quoi instaurer un contrôle très fin de la navigation.

Ce type de produits est commercialisé par des

éditeurs comme ISS, Secure Computing, Surf Control, Websense... pour ne

citer qu'eux.

1.7.2 Pour une messagerie sans

secret

En plus de la navigation, il existe une autre catégorie de

logiciels qui permettent de lire et d'analyser automatiquement le contenu des

messages (entrants et sortants) et leurs pièces jointes. Dès lors

qu'un contenu pose problème, l'e-mail est rejeté et/ou donne lieu

à une alerte vers les administrateurs réseaux.

Les paramétrages incluent, en premier lieu, le poids des

e-mails. Ensuite, on peut filtrer les formats de fichiers joints pour en

interdire certains : mp3 (pour la musique), jpeg (pour les photos), avi ou wmv

(pour la vidéo)... Au niveau le plus fin, le paramétrage concerne

l'objet et le contenu des e-mails (sélection de mots, chaînes de

caractères prises en compte). Ces éléments peuvent

être définis par individu ou groupes d'utilisateurs, ce qui rend

là encore, le contrôle très efficace.

Parmi les éditeurs qui proposent ce genre de produits, on

trouve des sociétés comme Symantec, Surfcontrol, Tumbleweed,

Clearswift...

1.8

Hyperactivité

Le trouble de déficit de l'attention avec ou sans

hyperactivité (TDAH) a été décrit cliniquement

dès le début du XXe siècle. Mais ce trouble a

probablement toujours existé, d'après les experts. Depuis, il a

connu plusieurs dénominations : du syndrome de l'enfant hyperactif

(première apparition dans le Diagnostic and Statistical Manual of Mental

Disorders en 1968), en passant par le trouble déficitaire de

l'attention avec ou sans hyperactivité (1980) et le trouble

d'hyperactivité avec déficit d'attention ou THADA (1987).

Aujourd'hui, on utilise les termes déficit de l'attention

avec hyperactivité (DAAH), ou trouble de déficit de l'attention

avec ou sans hyperactivité (TDAH), adopté en 2000 au

Québec.

Au vue du thème de ce mémoire, nous allons faire un

tour d'horizon de cette maladie qui pourrait jouer un rôle dans

l'utilisation à des fins personnelles au bureau.

1.8.1

Description médicale

Le TDAH est un syndrome neurocomportemental qui comporte deux ou

trois caractéristiques principales : inattention,

hyperactivité et impulsivité. Ces comportements, que l'on peut

retrouver chez tous les êtres humains, doivent être présents

de façon prononcée et prolongée chez un enfant pour que

l'on soupçonne un TDAH. Aussi, ils doivent se retrouver dans toutes les

circonstances de la vie de l'enfant (pas uniquement à l'école ou

uniquement à la maison, par exemple).

L'hyperactivité et l'impulsivité sont en

général plus accentuées chez les garçons que chez

les filles.

Chez la vaste majorité des enfants, le TDAH a une origine

neurologique. Les experts sont formels à ce sujet : il n'est pas

causé par des besoins affectifs non comblés ou des

problèmes psychosociaux.

Il est généralement diagnostiqué vers

l'âge de 4 ans à 6 ans. Les enfants qui souffrent de

TDAH ont des comportements difficiles avant leur rentrée à

l'école, souvent dès l'âge de 2 ans.

Le TDAH persiste à l'âge adulte chez la

majorité des enfants qui en sont atteints. On estime qu'environ 4 %

des adultes souffrent du déficit de l'attention avec ou sans

hyperactivité1. Cela dit, il arrive que les symptômes

s'atténuent à l'adolescence. Parfois, le TDAH est

diagnostiqué seulement à l'âge adulte.

1.8.2 Diagnostic

Il n'existe pas de test neurologique ou psychologique qui, pris

isolément, permette de diagnostiquer la maladie. Le médecin

dresse donc un portrait d'ensemble, qui comprend les symptômes et les

résultats à divers tests. Selon les critères fournis par

l'Association américaine de psychiatrie, on doit observer six

symptômes ou plus d'inattention ou six symptômes ou plus

d'hyperactivité ou d'impulsivité. Lorsque nécessaire,

l'enseignant évalue lui aussi le comportement de l'enfant en

répondant à un questionnaire, par exemple, le questionnaire de

Conners, qu'il transmet ensuite au médecin, ce qui aide ce dernier

à poser un diagnostic.

1.8.3 Causes

Le TDAH est une maladie complexe. Il est rarement possible de

découvrir une cause précise.

Les chercheurs ont observé que, chez les enfants ou les

adultes atteints du TDAH, les zones cérébrales responsables de

l'attention, du sens de l'organisation et du contrôle des mouvements

s'activent différemment. Ils ont aussi noté un

déséquilibre dans les taux de certains neurotransmetteurs dans le

cerveau, comme la dopamine et la noradrénaline.

Des facteurs héréditaires contribueraient

au TDAH chez plus de la moitié des personnes qui en sont atteintes.

En effet, on remarque que la plupart des enfants atteints du TDAH ont au moins

un membre de leur famille qui en souffre aussi. Un tiers des hommes ayant des

antécédents de TDAH ont des enfants qui en sont atteints à

leur tour. Lors d'études menées sur de vrais jumeaux, des

chercheurs ont découvert que lorsqu'un jumeau est atteint du TDAH, dans

80 % des cas, l'autre l'est aussi3.

D'autres facteurs ont été identifiés. Par

exemple, l'exposition à certaines substances toxiques (alcool,

biphényles polychlorés ou BPC, plomb, etc.) durant la vie foetale

expliquerait de 10 % à 15 % des cas3. Un manque

d'oxygène à la naissance ou d'autres complications liées

à la naissance expliqueraient de 3 % à 5 % des

cas3. Voir les sections Personnes à risque et Facteurs de

risque pour en savoir plus.

1.8.4 Troubles

associés

Plusieurs enfants atteints du TDAH ont aussi l'un ou l'autre des

troubles suivants :

- Trouble oppositionnel avec provocation. Attitude

hostile, méfiante et négative devant les figures

d'autorité qui tend à se manifester plus fréquemment chez

les enfants impulsifs et hyperactifs.

- Troubles de conduite. Comportement antisocial profond

qui peut se traduire par le vol de biens, la recherche du combat et un

comportement généralement destructeur envers les humains et les

animaux.

- Dépression. Souvent présente, la

dépression résulte du rejet que l'enfant vit parce qu'il n'arrive

pas à se contrôler. Il souffre souvent d'une pauvre estime de

lui-même. La dépression peut apparaître autant chez l'enfant

que chez l'adulte atteint du TDAH -- surtout si d'autres membres de la famille

en ont souffert.

- Troubles anxieux. Anxiété et

nervosité excessives qui s'accompagnent de divers symptômes

physiques (accélération du rythme cardiaque, transpiration,

vertiges, etc.).

- Troubles d'apprentissage. Environ 20 % des enfants

atteints du TDAH ont des retards de développement du langage et de la

motricité fine (écriture) et ont besoin d'une éducation

spécialisée.

1.9 Addiction

La définition de l'addiction, cette dernière

« désigne l'asservissement d'un sujet à une substance

ou une activité dont il a contracté l'habitude par un usage plus

ou moins répété. La toxicomanie désigne l'usage

habituel et excessif, nuisible pour l'individu ou pour la

société, de substances toxiques, ce qui engendre un état

de dépendance psychique et/ou physique. Les addictions les plus

courantes concernent des substances peu toxiques (

caféine),

toxiques (nicotine) ou des drogues dures (héroïne). L'addiction

à une activité est probablement liée à une

libération d'

endorphines

dans la circulation sanguine en rapport avec le plaisir procuré par

cette activité, et on peut généralement la

différencier du comportement obsessionnel compulsif ».

On parle de « dépendance Internet »

lorsqu'on observe un trouble psychologique qui entraine un besoin

irrésistible et obsessionnel d'utiliser Internet.

Ce phénomène est également appelé

cyberaddiction, cyberdépendance, mais aussi usage problématique

d'Internet (UPI), trouble de dépendance à Internet (TDI)

Ce type de phénomène fut employé la

première fois, dans le pays berceau d'Internet, par Kimberly Young,

psychologue américaine ? lors d'un colloque de l'APA (American

Psychological Association) à Toronto en 1996.

Otto Fenichel avait , en 1949, soulevé le premier la

question des toxicomanies sans drogues. Toutefois, il pourrait s'agir d'un

canular produit par le docteur Ivan K. Goldberg, la dépendance à

Internet est un symptôme et non un trouble à proprement parler. Le

docteur Goldberg s'est inspiré de la dépendance aux jeux d'argent

pour sa description de l'hypothétique dépendance à

Internet.

L'usage problématique d'Internet et des nouvelles

technologies, communément appelé cyberdépendance, se

traduit par une utilisation des moyens de communications offerts par Internet

qui engendre des difficultés chez l'individu. La cyberdépendance

amène un sentiment de détresse et des problèmes au niveau

psychologique, social ou professionnel.10(*)

Des critères sont importants

à considérer lorsque l'interaction entre l'humain et la

technologie devient un problème11(*).

- Prédominance : le comportement ou l'activité

occupe une place prédominante.

- Modification de l'humeur : conséquences du comportement

ou de l'activité (p. ex. impression d'apaisement, d'être

engourdi).

- Tolérance : besoin d'augmenter les quantités pour

obtenir les mêmes effets (p. ex. heures consacrées à

l'activité, montant d'argent plus élevé pour les

gageures).

- Symptômes de manque : sensations

désagréables ressenties lorsqu'il y a cessation ou

réduction dans la fréquence, la durée ou la

quantité (p. ex. irritabilité).

- Conflits : p. ex. entre le milieu de travail, le réseau

social, la vie familiale et l'individu.

- Rechute : Revenir aux mêmes comportements après

avoir tenté de les réduire ou de les cesser.

1.9.1

Multiples symptômes associés à la dépendance

Internet

Les chercheurs de l'Université de Stanford USA, qui

tablent sur un américain sur 8 dépendant, ont isolé

certains symptômes typiques d'une dépendance à l'outil

Internet :

- Se cacher pour naviguer sur Internet

- Utiliser Internet pour améliorer son humeur

- Difficulté de se tenir loin d'Internet pour quelques

journées

- Demeurer sur Internet plus longtemps que nécessaire

- Naviguer sur Internet pour échapper aux problèmes

quotidiens

- Nuisance d'Internet aux relations personnelles

1.9.2 Différentes

formes d'addiction

Cette addiction à la navigation sur internet,

appelé aussi cyber dépendance peut se segmenter sous

différentes catégories. Au nombre de quatre :

- Activités sexuelles en ligne

Selon l'observatoire canadien de la cyberdépendance, ce

serait la forme la plus courante. « Cette catégorie reprend le

cybersexe, de même que l'échange, le visionnement et le

téléchargement de matériel pornographique »

o Rechercher de la pornographie ou des partenaires sexuels en

ligne

o Se préoccuper par rapport à la recherche de

partenaires sexuels en ligne

o Avoir des comportements masturbatoires durant les

périodes de connexion ou de communication par webcam.

La psychologue Marie-Anne Sergerie va même jusqu'à

dire que ce comportement peut en arriver jusqu'à délaisser sa vie

de couple au profit de ce comportement virtuel...

- La cyber-relation

Cette forme d'addiction apportent un aspect interactif et

réfèrent aux rencontres, aux échanges et aux relations

développées ou maintenues par tous ce qui a trait à

Internet et aux nouvelles technologies. On y retrouve les fameux sites comme

Facebook, MSN messenger, twitter, sms via la messagerie mobile, IRC

échange par courrier.

Certains individus peuvent, à terme, privilégier

ce type d'échange plutôt que de mettre l'accent sur les relations

physiques, sociales et familiales.

- Les jeux

Cette catégorie reprend donc les jeux video, les jeux de

hasard et de transactions en ligne (enchères, transactions

boursières, achats en ligne). Ces activités peuvent prendre

beaucoup de temps à l'individu aux détriments d'autres

activités essentielles présentes dans sa vie ; sans parler

du risque financier que cela peut engendrer...

- La recherche d'informations

Et enfin, la recherche d'informations, appelée aussi

cyber-ramassage, consiste à amasser d'importantes quantités de

contenus et d'informations en ligne. Cela peut prendre une part de temps

considérable, ce qui peut impliquer une réduction de la

productivité. 76% des internautes ont recherché en 2008 une info

relient l'actualité, soit une progression de 10% par rapport à

N-1.12(*) Selon ComSore,

le leader mondial de la mesure internet, en Septembre 2008, commentcamarche.net

figure dans le top 10 des meilleures progressions avec 2 400 000 de

visiteurs.

1.9.3 Une technologie

omniprésente

La psychologue Marie-Anne Sergerie a admis au terme de ses

recherches et de son travail qu'il existe une tendance qui tend à

démontrer que l'utilisation abusive des technologies, notamment des

médias sociaux, peut créer des problèmes dans la vie de

l'individu.

Au même niveau mais avec un autre phénomène,

les téléphones dits « intelligents » comme le

sont les Blackberrys et autres iPhones qui permettent à ses utilisateurs

d'être accessibles partout et en tout temps, ce qui contribue à

créer un « faux sentiment d'urgence ». L'état

de communication est perpétuel, des recherches menaient chez Microsoft,

et chez HP parlent d'hyper connectivités, grâce notamment à

ces derniers types de téléphones et toutes les applications

telles FaceBook, Twitter et prochainement Google Wave. Il y a également

le phénomène des flux RSS. Ces recherches pointent du doigt une

inquiétude grandissante face au « degré

d'interruption » auquel les utilisateurs sont exposés, qui

affecte la productivité de l'individu. Google de son coté, et ce

ne sont pas les seuls, le consommateur veut être davantage

connecté.

La frontière entre le travail et la vie personnelle se

franchit alors encore plus facilement qu'avant. En effet, nous pouvons, avec

ces appareils, envoyer et recevoir des courriers de jour comme de nuit à

porté de poche.

Elle ajoute que dans une société où la

productivité est souvent valorisée, il est parfois difficile pour

certains de fixer une limite claire. Il est donc suggéré

d'éteindre son téléphone intelligent ou bien de

répondre à ses courriels le lendemain matin. D'ailleurs, sur bon

nombre de sondages à question ouverte trouvé sur le fait

d'être joignable partout (Suède, Japon, Corée

du Sud) d'après leurs expériences personnelles,

les mêmes mots reviennent : stress, dépendance,

enchainé.

Le docteur Marie-Anne SERGERIE admet toutefois ne pas avoir de

statistiques précises qui puissent démontrer clairement

l'évolution de cette cyberdépendance au cours de ces 4

dernières années. Pour elle il est important de comprendre

jusqu'à quel point un usage abusif peut devenir un problème.

Ici, dans le milieu du travail, celui qui nous intéresse,

cela peut se traduire dans certains cas, par le retard dans la

réalisation de certaines tâches à accomplir; ce qui se

traduit inévitablement donc par une réduction de la

productivité au travail.

Cette psychologue parle également d'une consommation

d'Internet hors lieu de travail, qui nuirait sur ce dernier lieu. En effet, en

« grignotant » sur son temps de sommeil pour surfer plus,

l'employé réduit ses heures de sommeil et, au final, on retrouve

des conséquences négatives sur sa productivité.

1.10 Le Web 2.0

1.10.1 Définition

Cette expression utilisée par

Dale Dougherty

en 2003, diffusée par

Tim O'Reilly en

2004 et

consolidée en

2005 avec le position

paper « What Is Web 2.0 »,

s'est imposée à

partir de

2007.

« L'expression Web 2.0 désigne certaines des

technologies et des

usages du

World Wide Web

qui ont suivis la forme initiale du Web, en particulier les interfaces

permettant aux internautes ayant peu de connaissances techniques, de

s'approprier les nouvelles fonctionnalités de celui-ci et ainsi

d'interagir de façon simple à la fois avec le contenu et la

structure des pages et aussi entre eux, créant ainsi notamment le

Web social

. »

Le Web 2.0 c'est avant tout et surtout un ensemble de choses, de

transformations faites sur le Web.

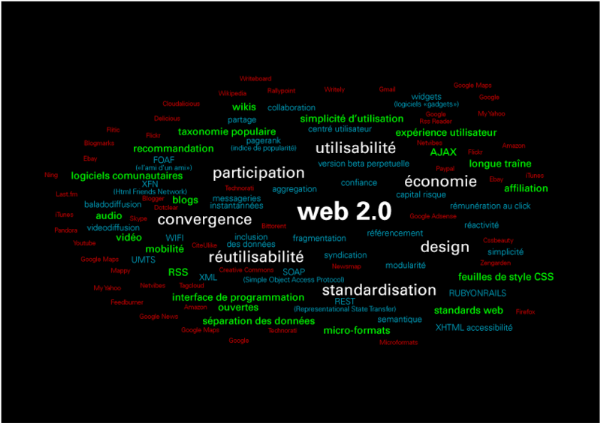

![]()

Pour mieux le comprendre, il est utile de revenir en