II.4.1.3 Les états

L'impression d'un rapport passe par la création

préalable d'un état. Ces états permettent de

faire

(outre l'affichage des champs) des tris et des filtres sur les

enregistrements. La dernière possibilité

des états va permettre également de créer

des sous-totaux et des totaux sur les résultats imprimés. Nous

présentons quelques états ci-dessous.

·

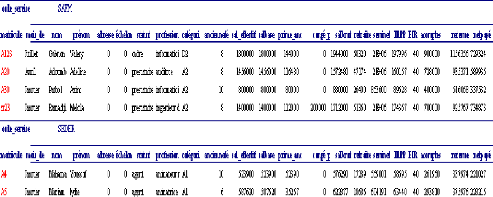

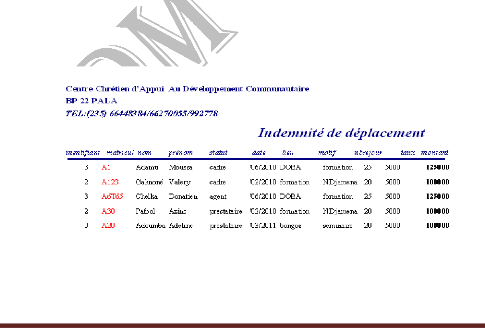

· L'état global de

payement

Ce présent état, regroupe les agents par leur

service d'appartenance.

·

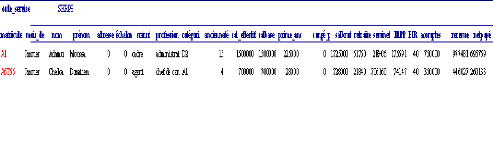

· L'état global

d'indemnité de déplacement

·

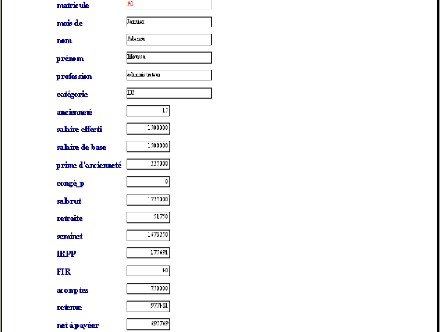

· L'état individuel de

payement

II.4.2 Traduction de l'algorithme en point II.3 .2 en

langage de programmation

orienté objet Visuel Basic

(VB)

Ce programme VB est en arrière plan sous le formulaire

Agent. Le bouton de commande Exécution

génère des codes permettant l'exécution de façon

automatique sur ce formulaire. Ce programme est de la manière suivante

:

Option Compare Database

Private Sub Exécution_Click()

On Error GoTo Err_Exécution_Click

DoCmd.DoMenuItem acFormBar, acRecordsMenu, 5, , acMenuVer70

Exit_Exécution_Click:

Exit Sub Err_Exécution_Click:

MsgBox Err.Description

Resume Exit_Exécution_Click

End Sub

Private Sub Exécution_GotFocus()

Dim mat As String, co As String, n As String, p As String, m

As String, ad As Double, cat As String, ec As Integer, pro As String, an As

Integer, sale As Double, salb As Double, pr As Double, cong As Double, sal As

Double, retr As Double, semi As Double, irp As Double, f As Double, ac As

Double, ret As Double, net As Double

mois_de.SetFocus

m = mois_de.Text matricule.SetFocus mat = matricule.Text

code_service.SetFocus

co = code_service.Text

nom.SetFocus

n = nom.Text

prénom.SetFocus p = prénom.Text

statut.SetFocus

st = statut.Text

adresse.SetFocus adresse.Text = ad catégorie.SetFocus cat

= catégorie.Text échelon.SetFocus échelon.Text = ec

profession.SetFocus pro = profession.Text ancienneté.SetFocus an =

ancienneté.Text sal_effectif.SetFocus

sale = sal_effectif.Text salbase.SetFocus salbase.Text =

sal_effectif

prime_anc.SetFocus

prime_anc.Text = (salbase * 0.01) * ancienneté

congé_p.SetFocus cong = congé_p.Text

salbrut.SetFocus

salbrut.Text = salbase + prime_anc + congé_p

retraite.SetFocus

retraite.Text = salbrut * 0.03

seminet.SetFocus

seminet.Text = salbrut - retraite

IRPP.SetFocus

IRPP.Text = seminet * 0.105

FIR.SetFocus

FIR.Text = 40

acomptes.SetFocus

acomptes.Text = salbase * 0.5

retenue.SetFocus

retenue.Text = retraite + IRPP + FIR + acomptes

netpayé.SetFocus

netpayé.Text = seminet - retenue

End Sub

II.4.3 La sécurité de l'application

La sécurité informatique est un niveau garanti

de l'ensemble des ressources matériel, logiciel, humaines, financier qui

fonctionne de façon optimale et que les utilisateurs des dits

équipements possèdent uniquement les droits qui leur ont

étés octroyés.

Tout le système est vulnérable, le notre ne fera

pas l'objet d'une exception. Pour une bonne sécurité de cette

application, il s'agit de :

v' Retenir que le mot de passe est confidentiel et doit

être changé de temps en temps par l'utilisateur autorisé.

Ce mot de passe secret est à retenir en tête et non à

mentionner sur les papiers ;

v' Empêcher les personnes non autorisées d'agir sur

le système de façon malveillante ;

v' Empêcher les utilisateurs des opérations

involontaires capables de détruire l'application ;

v' Sécuriser les données en prévoyants les

pannes ;

v' Installer de l'antivirus efficace sur la machine où

cette application est installée afin de garantir le non usurpation ou

altération des données ;

1' L'introduction de toutes les périphéries USB

provenant de l'extérieur doit être scannée avant de les

ouvrir.

|