|

LA LUTTE CONTRE LE BLANCHIMENT DE CAPITAUX A L'EPREUVE

DES CRYPTO-ACTIFS

Master 2 de Droit Pénal International et des

Affaires

Année universitaire 2019 - 2020

Alexandra PUERTAS

Sous la direction de Monsieur le Professeur Pascal

BEAUVAIS,

Agrégé de droit privé et sciences

criminelles,

et de Monsieur Jacques MARTINON, Chef de la mission de

lutte

contre la cybercriminalité à la Direction des Affaires

Criminelles et des

Grâces

L'Université Paris 1 n'entend donner aucune

approbation aux opinions émises dans ce mémoire. Ces opinions

doivent être considérées comme propres à leur

auteur.

Les données chiffrées présentes dans ce

mémoire sont le fruit du croisement de diverses études portant

sur le sujet et dont les références figurent en bibliographie.

Elles ont pour objet de donner au lecteur un ordre d'idée des

phénomènes étudiés dans la présente

contribution.

La nature décentralisée des crypto-actifs

combinée à l'évolution rapide et permanente de leurs

usages appellent le lecteur à prendre ces chiffres avec prudence.

REMERCIEMENTS

J'adresse mes remerciements à Monsieur Pascal

Beauvais pour sa bienveillance, ses conseils avisés et la

confiance qu'il m'a accordé dans le choix de ce sujet.

Mes remerciements vont également à

Monsieur Jacques Martinon pour le partage de son

expérience judiciaire qui a contribué à enrichir mes

réflexions.

Je tiens par ailleurs à remercier Monsieur

Jérémy Azencoth, Monsieur

Kévin Dubois, Monsieur

Jean-Luc Houel, Monsieur William

O'rorke, Monsieur Thierry

Pezennec, Monsieur Frédéric

Pierson, Monsieur Hervé

Putigny, Monsieur Alexandre

Stachtchenko, et Monsieur Éric

Vernier pour les entretiens qu'ils m'ont accordés.

Enfin, j'ai une pensée toute particulière pour

mes proches, notamment mes parents sans qui

je n'en serai pas là aujourd'hui.

ABRÉVIATIONS UTILISÉES

ACPR Autorité de Contrôle

Prudentiel et de Résolution

AGRASC Agence de Gestion et de Recouvrement des

Avoirs Saisies et

Confisqués

AMF Autorité des Marchés

Financiers

ANSSI Agence Nationale de la

Sécurité des Systèmes d'Information

CEDH Cour Européenne des Droits de

l'Homme

CJUE Cour de Justice de l'Union

Européenne

C. mon. fin Code monétaire et

financier

C. pén. Code pénal

C. proc. pén. Code de procédure

pénale

CSPN Certification de Sécurité de

Premier Niveau

FICOBA Fichier National des Comptes Bancaires et

Assimilés

GAFI Groupe d'Action Financière

IP Protocole Internet (Internet

Protocol)

ICO Offre au public de jetons (Initial Coin

Offering)

IPO Introduction en bourse (Initial Public

Offering)

LCB Lutte Contre le Blanchiment

OCDE Organisation de Coopération et de

Développement Économiques

STO Offre de Jeton de Sécurité

(Security Token Offering)

TOR Routeur en Oignons (The Onion

Routers)

UE Union Européenne

VPN Réseau Privé Virtuel

(Virtual Private Network)

Liste des personnes interrogées 91

SOMMAIRE

Remerciements 5

Abréviations utilisées 7

Introduction 12

I. La prévention du blanchiment au moyen de

crypto-actifs 28

A. L'assujettissement des prestataires de services sur actifs

numériques aux

obligations de lutte contre le blanchiment 36

B. L'assujettissement des offres au public de jetons aux

obligations de lutte

contre le blanchiment 41

II. L'incrimination du blanchiment au moyen de

crypto-actifs 48

A. Les éléments constitutifs 48

B. Les processus infractionnels 55

III. La répression du blanchiment au moyen de

crypto-actifs 72

A. Le régime juridique 72

B. Les saisies pénales et la peine de confiscation 75

Conclusion 83

Bibliographie 84

Page 12 sur 91

Introduction

1. - Définition fonctionnelle de la monnaie

- Théorisée par Aristote au IVème

siècle avant notre ère1, la monnaie

remplit trois fonctions fondamentales complémentaires. Elle est : une

unité de compte (1), à l'aune de laquelle il est possible de

mesurer des biens hétérogènes au moyen d'un unique

étalon ; un moyen d'échange (2), en ce qu'elle est

universellement acceptée comme instrument de paiement ; une

réserve de valeur (3) permettant à ses utilisateurs de reporter

leur pouvoir d'achat dans le temps, « une sorte de gage, donnant

l'assurance que l'échange sera possible si jamais le besoin s'en fait

sentir2 ». Pour remplir ces fonctions, la

monnaie doit reposer sur un consensus social : la croyance dans son pouvoir

libératoire.

2. - De la valeur à la confiance - La

forme de la monnaie a évolué au cours des siècles, passant

de l'utilisation de coquillages, les cauris - première monnaie ayant

circulé au-delà des frontières3 - aux

pièces et billets. Sa fonction est pourtant restée la même.

Aujourd'hui, comme hier, elle est une contrepartie acceptée par tous.

Cependant, la fin de la convertibilité des monnaies en or4

nous invite à nous interroger. Nos économies modernes sont

fondées sur une monnaie fiduciaire et scripturale n'ayant aucune valeur

intrinsèque. Dès lors, quelle est la raison d'être de notre

croyance en sa valeur ? La réponse n'est autre que la confiance

universelle et tacite que nous lui accordons.

3. - Origine des crypto-actifs - Cette

confiance commune n'est cependant pas aveugle. Elle fût fortement

entachée à la suite de la crise des subprimes. C'est

dans ce contexte que le premier crypto-actif mondial a vu le jour. Le

1er novembre 2008, un dénommé Satoshi Nakamoto,

annonça la publication d'un livre blanc décrivant « un

nouveau système de paiement électronique entièrement de

pair à pair, sans tiers de confiance5 ».

1 ARISTOTE, Ethique à Nicomaque, Jules

Tricot (trad.), Paris, Vrin, 1990, p. 240-244.

2 ARISTOTE, La Politique, Jules Tricot

(trad.), Paris, Vrin, 1962, p. 57-58.

3 Les traces les plus anciennes de l'utilisation

des cauris comme moyen de paiement, représentées sur des objets

en bronze découverts en Chine, remontent au 13e siècle

avant notre ère. Ces coquillages provenant essentiellement des eaux

chaudes de l'Océan Indien et Pacifique ont circulé en Aise, en

Afrique, en Océanie, allant jusqu'à atteindre l'Europe. VAN DAMME

Ingrid, « Une monnaie singulière, le cauri », sur

Musée de la Banque nationale de Belgique [en ligne],

publié le 11 janvier 2007, [consulté le 11 mars 2020],

https://www.nbbmuseum.be/fr/2007/01/cowry-shells.htm.

4 La fin de la convertibilité du franc

français en or date de 1936, suivi par le dollar américain le 15

août 1971.

5 NAKAMOTO Satoshi, Bitcoin P2P e-cash paper

[courriel], 1er novembre 2008 sur The Cryptography Mailing

List.

4.

Page 13 sur 91

- Le technologie blockchain - La

majorité des crypto-actifs fonctionnent grâce à un

protocole sous-jacent appelé blockchain ou chaîne de

blocs. La blockchain est une technologie de stockage et de diffusion

d'informations de pair à pair, c'est-à-dire sans entité

centrale6. Elle permet à ses utilisateurs, les

noeuds, de se transférer directement des données et ce,

de manière irrémédiable. Les transactions

effectuées sont alors regroupées en blocs

horodatés7, classés les uns après les autres ce

qui forme la blockchain8.

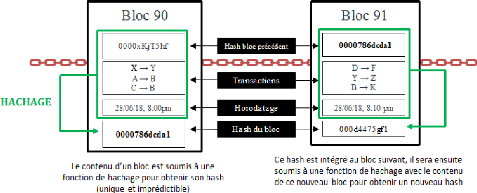

Représentation d'une blockchain

Source : BLOCKCHAIN FRANCE, « Qu'est-ce

que la blockchain ? », sur Blockchain France [en ligne],

https://blockchainfrance.net/decouvrir-la-blockchain/c-est-quoi-la-blockchain/.

5. - Fonctionnement de la blockchain -

Concrètement, la blockchain est une sorte de registre qui

retrace toutes les transactions effectuées entre ses utilisateurs depuis

sa création. Pour qu'une transaction soit effective, elle doit

être contenue dans un bloc ajouté à la

chaîne9. Cette opération dénommée

minage, en référence aux mines d'or, est

réalisée par certains utilisateurs du réseaux, les

mineurs10. Ces derniers emploient la puissance de calcul de

leurs ordinateurs pour trouver un identifiant unique qui permettra de connecter

le bloc à la chaîne en contrepartie de l'attribution de nouvelles

unités

6 BLOCKCHAIN FRANCE, « Qu'est-ce que la

blockchain ? », sur Blockchain France [en ligne],

[consulté le 13 mars 2020],

https://blockchainfrance.net/decouvrir-la-blockchain/c-est-quoi-la-blockchain/.

7 La blockchain horodatée fût

théorisée pour la première fois par Stuart Haber et W.

Scott Stornetta en 1991. HABER Stuart et STORNETTA W. Scott, « How to

time-stamp a digital document », Journal of Cryptology, janvier

1991, n°3, p. 99111.

9 BLOCKCHAIN FRANCE, « Qu'est-ce que la

blockchain ? », sur Blockchain France [en ligne],

[consulté le 13 mars 2020],

https://blockchainfrance.net/decouvrir-la-blockchain/c-est-quoi-la-blockchain/.

10 FAURE-MUNTIAN Valéria, GANAY Claude, LE

GLEUT Ronan, Les enjeux technologiques des blockchain, Rapport au nom

de l'office parlementaire d'évaluation des choix scientifiques et

technologiques, Assemblée nationale, 20 juin 2018, p. 36-37.

Page 14 sur 91

de crypto-actifs. Cet identifiant dénommé

hash n'est rien d'autre que la compression de l'ensemble des

données numériques qu'il contient11.

Les transactions émises sur la blockchain sont

stockées suivant une structure appelée arbre de

hachage12 qui a pour principal intérêt de les lier

entre elles. En effet, le hash d'un bloc est déterminé

en fonction du hash du bloc précédent. Puisque chaque

bloc renferme le résumé de l'ensemble des transactions contenues

dans les blocs qui le précède, la blockchain est en principe

infalsifiable.

La structure d'une blockchain et le rôle des

hashs

Source : FAURE-MUNTIAN Valéria, GANAY

Claude, LE GLEUT Ronan, Les enjeux technologiques des blockchain,

Rapport au nom de l'office parlementaire d'évaluation des choix

scientifiques et technologiques, Assemblée nationale, 20 juin 2018, p.

31.

En outre, la fonction de hachage permet aux

mineurs de remonter rapidement l'historique des transactions afin de

s'assurer qu'un utilisateur ne procède pas deux fois à une

même transaction. Ce mécanisme de vérification

appelé Unspent Transaction Output (UTXO) résout le

problème des doubles dépenses. Une fois miné

selon une méthode cryptographique propre au type de

blockchain13, le bloc

11 Ibid., p. 26-32.

12 Les arbres de Merkle ou arbres de hachage ont

été inventés par Ralph Merkle en 1979.

13 Il existe deux méthodes pour créer

de nouveaux blocs dans une chaîne, la plus répandue est connue

sous le nom de Proof-of-Work, tandis que l'autre est

dénommée Proof-of-stack.

Page 15 sur 91

est transmis par le mineur à ses noeuds

pairs, c'est-à-dire aux détenteurs du registre avec lesquels

il est connecté.

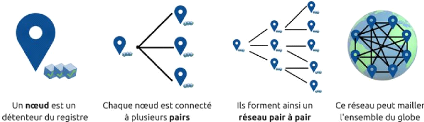

Représentation d'un réseau de pair à

pair

Source : Les enjeux technologiques des

blockchain, Rapport au nom de l'office parlementaire d'évaluation

des choix scientifiques et technologiques, Assemblée nationale, 20 juin

2018, p. 33.

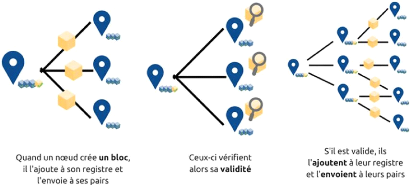

Chaque noeud vérifie alors la validité du

bloc, l'intègre à sa copie du registre et le transmet à

son tour à ses pairs.

La diffusion d'un bloc dans un réseau de pair

à pair

Source : Les enjeux technologiques des

blockchain, Rapport au nom de l'office parlementaire d'évaluation

des choix scientifiques et technologiques, Assemblée nationale, 20 juin

2018, p. 34.

Page 16 sur 91

Une fois le consensus distribué entre les noeuds du

réseau, le bloc est horodaté et ajouté à la

chaîne de blocs à laquelle tous les utilisateurs ont accès.

La blockchain est donc une grande base de données transparente,

sécurisée et décentralisée où sont

enregistrées toutes les opérations réalisées depuis

son lancement.

6. - Ampleur et avantages des

crypto-actifs - L'innovation technologique nous invite à

repenser notre système financier. Elle offre la perspective d'une

nouvelle relation de confiance fondée sur la preuve cryptographique

communément admise par ses utilisateurs. Aujourd'hui, il existe plus de

5 563 crypto-actifs pour une capitalisation totale de près de 277

milliards de dollars14. Si cette dernière demeure

négligeable comparativement à la masse monétaire mondiale

(environ 13 000 milliards d'euros, rien que dans la zone euro, selon

l'agrégat M3), certains acteurs y voient une technologie à

même de soutenir l'innovation et l'inclusion financière. La

démocratisation de l'usage des crypto-actifs porte en effet la promesse

d'un accès simple et à moindre coût aux services

financiers, par internet et mobile, sans compte bancaire traditionnel. En

outre, le caractère décentralisé de la technologie

blockchain permet des transactions plus rapides et moins coûteuses. Selon

diverses études reprises par l'Autorité Bancaire

Européenne (ABE), les frais de transaction moyens sur le protocole

Bitcoin15 avoisinent les 1% du montant des

transactions16, là où ce taux s'élève

à 6,87 % pour les transactions bancaires et 7,04 % pour les transferts

d'argent liquide17. De plus, les transactions

transfrontalières en crypto-actifs ne sont pas soumises aux frais de

change. Enfin, la technologie blockchain élargit le champs des possibles

en matière d'accès au financement en permettant des levées

de fonds internationales et sans intermédiaire, dites Initial Coin

Offering18 (ICO).

14 COINMARKETCAP, All cryptocurrencies, sur

Coinmarketcap [en ligne], [consulté le 10 juin 2020],

https://coinmarketcap.com/all/views/all/.

15 Bitcoin avec une majuscule désigne le

réseau Bitcoin, tandis que bitcoin sans majuscule est utilisé

pour désigner les bitcoins en tant que cryptos-actifs.

16 AUTORITE BANCAIRE EUROPEENNE, Opinion on

`virtual currencies', 4 juillet 2014, p. 16.

17 BANQUE MONDIALE, Remittance Prices

Worldwide, mars 2020, p. 12.

18 Une offre au public de jetons est une

opération de levée de fonds, effectuée sur une blockchain,

par laquelle un porteur de projet ayant besoin de financement émet des

jetons appelés tokens auxquels des investisseurs souscrivent

généralement en crypto-actifs. Ces jetons peuvent accorder

à leur détenteur un droit d'user des produits ou services du

porteur de projet (utility token) ou lui offrir des droits financiers

et/ou politiques tels que des droits de vote (security token). Ces

jetons peuvent ensuite être revendus sur un marché secondaire

à des fins spéculatives.

Page 17 sur 91

7. - Définition - Un

crypto-actif est avant tout un actif virtuel, c'est-à-dire «

une représentation numérique de valeur qui peut être

négociée numériquement19 ». Il se

distingue de la « représentation numérique de la monnaie

fiduciaire20 » utilisée pour transférer

électroniquement une somme d'argent ayant cours légal, dit

e-argent, en ce qu'il n'a pas de valeur légale dans toute juridiction.

En outre, les crypto-actifs ont deux caractéristiques qui leurs sont

propres. D'une part, ils sont convertibles, ce qui signifie qu'ils peuvent

être échangés dans les deux sens contre une monnaie ayant

cours légal21. D'autre part, ils fonctionnent de

manière décentralisée22, placés sous la

protection de la cryptographie.

En droit interne, les crypto-actifs ont été

définis pour la première fois dans le cadre du dispositif de

lutte contre le blanchiment et le financement du terrorisme. L'article L. 561-2

du Code monétaire et financier fût réécrit par

l'ordonnance du 1er décembre 2016 afin d'élargir le

domaine des assujettis aux obligations de lutte contre le blanchiment. Les

actifs numériques étaient alors définis comme : «

tout instrument contenant sous forme numérique des unités de

valeur non monétaires pouvant être conservées ou être

transférées dans le but d'acquérir un bien ou un service,

mais ne représentant pas de créance sur l'émetteur

».

La création, par la loi de finances pour 2019, d'un

régime d'imposition des plus-values résultant de la cession de

crypto-actifs par des particuliers fit évoluer cette définition.

L'article 150 VH bis du Code général des impôts

s'efforça de distinguer deux nouveaux actifs numériques : les

jetons et les coins. Ces derniers furent définis comme : «

toute représentation numérique d'une valeur qui n'est pas

émise ou garantie par une banque centrale ou par une autorité

publique, qui n'est pas nécessairement attachée à une

monnaie ayant cours légal et qui ne possède pas le statut

juridique d'une monnaie, mais qui est acceptée par des personnes

physiques ou morales comme un moyen d'échange et qui peut

être

19 GAFI, Virtual currencies: Key definitions and

potential AML/CFT Risks, juin 2014, p. 4.

20 Ibid.

21 La notion de monnaie convertible ne signifie pas

que la convertibilité est garantie par la loi. En effet, sa

convertibilité est conditionnée à l'existence d'une offre

et d'une demande sur un marché.

22 Les crypto-actifs se distinguent donc des actifs

virtuels centralisés, c'est-à-dire émis et

contrôlés par un administrateur, tels que ceux utilisés

dans des jeux en ligne massivement multijoueur (Linden Dollar pour le jeu

Second Life) ou sur des plateformes de e-commerce (Amazon Coins). L'utilisation

de ces actifs à des fins de blanchiment ne sera pas traitée dans

la présente contribution mais reste avérée. CHAMBRE DE

COMMERCE INTERNATIONALE, « Virtual money laundering threat identified

», sur Service de la criminalité commerciale de la Chambre de

commerce internationale [en ligne], 12 novembre 2017, [consulté le

17 mars 2020],

https://icc-ccs.org/icc

2527/index.php/388-virtual-money-laundering-threat-identified.

Page 18 sur 91

transférée, stockée ou

échangée électroniquement ». Le nouvel article

L.54-10-1 du Code monétaire et financier, créé par la loi

PACTE du 22 mai 2019, en reprend la définition.

8. - Distinction - La définition

retenue en droit interne met l'accent sur le fait que ces actifs

numériques ne peuvent pas juridiquement être

considérés comme des monnaies. La dénomination

crypto-actif était déjà préférée

à celle de crypto-monnaie par la Banque Centrale Européenne en

201523, suivie par la Banque de France en 201724. Les

banques centrales lui reprochent de ne remplir qu'imparfaitement la triple

fonction économique dévolue à la monnaie. Elles font

valoir que la reconnaissance limitée de leur pouvoir libératoire

empêche de les considérer comme de véritables instruments

d'échange. Qui plus est, il est possible de les refuser sans contrevenir

aux dispositions de l'article R. 642-3 du Code pénal. Néanmoins,

ces arguments tendent à être remis en cause au regard de

l'augmentation du nombre de professionnels acceptant les crypto-actifs comme

moyen de paiement. Leur utilisation s'est popularisée et touche

aujourd'hui tous les secteurs : du restaurateur à l'avocat, en passant

par les dons aux associations et fondations25. Enfin, en raison de

leur forte volatilité, les crypto-actifs peuvent difficilement servir

d'unité de compte ou constituer une réserve de valeur. En effet,

s'il a fallu huit ans au bitcoin pour atteindre 1 000 dollars et deux mois pour

passer de 6 000 dollars à 19 000 dollars, il a aussi chuté en

seulement quelques jours de 20 000 dollars à 6 000

dollars26.

9. - Enjeux de souveraineté -

Toutefois, la monnaie ne peut se résumer à ces fonctions

économiques. En tant que partie intégrante du système de

paiement, institution fondamentale de la société, elle est aussi

un instrument de cohésion sociale et de souveraineté. L'annonce

par Facebook, au mois de juin 2019, du lancement de sa propre crypto-monnaie,

le Libra, a cristallisé les inquiétudes. Les États y

voient une potentielle atteinte à leur prérogative

régalienne de battre monnaie. En effet, les ministres des Finances et

les gouverneurs de Banques centrales du G7, réunis à Chantilly le

18 juillet 2019, ont fait unanimement part de leurs préoccupations en la

matière. Le 12 septembre 2019, lors du forum

23 BANQUE CENTRALE EUROPEENNE, Virtual Currency

schemes - a further analysis, février 2015, p. 4.

24 « Mais au-delà, il ne doit pas y avoir

d'ambiguïté : le bitcoin n'est en rien une monnaie, ou même

une crypto-monnaie.» VILLEROY DE GALHAU François, Gouverneur de la

Banque de France, Bitcoin [déclaration], Pékin,

1er décembre 2017.

25 Depuis 2019, la Fondation de France et l'Unicef

acceptent les dons en crypto-monnaies.

La liste des établissements français qui acceptent

les paiements en bitcoins est disponible sur le site

http://bitcoin.fr.

26 WOERTH Eric, PERSON Pierre, BARROT

Jean-Noël, BRICOUT Jean-Louis, COQUEREL Eric, DUFREGNE Jean-Paul, VIGIER

Philippe, Monnaies virtuelles, Rapport au nom de la commission des finances, de

l'économie générale et du contrôle

budgétaire, janvier 2019, p. 88.

Page 19 sur 91

mondial de l'OCDE sur les politiques en matière de

blockchain, Bruno Lemaire déclarait à ce sujet : « Avec

le projet Libra, la souveraineté monétaire des états est

en jeu ». A ce titre, il avançait des risques de substitution

de devises dans les pays au système financier instable ou ayant perdu la

confiance de la population. En outre, la forte volatilité des cours des

crypto-actifs laisse craindre des risques pour la stabilité

financière mondiale. A ce jour, les banques centrales et les

institutions financières estiment que ce risque n'est pas

avéré eu égard à leur faible capitalisation et

à leur acceptabilité limitée27. Toutefois, fort

de ses 2,6 milliards d'utilisateurs, Facebook pourrait rapidement changer la

donne. Face à cet enjeu, le gouverneur de la Banque de France voit dans

la mise en place d'une monnaie digitale de banque centrale : « un puissant

levier d'affirmation de notre souveraineté28 ». Le 8

janvier 2020, Christine Lagarde affirmait son souhait de faire de

l'Eurosystème et de la Banque Centrale Européenne des «

acteurs sur ces questions29 ». Une étude sur la

création d'un e-euro devrait bientôt voir le jour.

10. - Enjeux environnementaux

- Le coût écologique des crypto-actifs est souvent

pointé du doigt dans le débat public. En effet, le système

de validation des transactions (minage) de certaines blockchain,

notamment Bitcoin, nécessite une importante puissance de calcul et

induit de ce fait une forte consommation d'électricité. Les

données en la matière sont très approximatives, la

consommation annuelle mondiale des mineurs oscillerait entre 21 et 52

kilowattheures par an30. Certains acteurs appellent cependant

à ne pas confondre consommation énergétique et empreinte

écologie. En effet, l'empreinte écologique d'une consommation

d'électricité donnée dépend très largement

du moyen de production utilisée31. Ainsi, l'utilisation

massive d'énergies renouvelables par les mineurs pourrait permettre de

limiter l'impact écologique des crypto-actifs.

27 FOND MONETAIRE INTERNATIONAL, Global Financial

Stability Report, avril 2018, p. 24

BANQUE CENTRALE EUROPENNE, Crypto-Assets : Implications

for financial stability, monetary policy, and payments and market

infrastructures, mai 2019, p. 3.

CONSEIL DE STABILITE FINANCIERE, Crypto-assets, mai

2019, p. 9.

28 VILLEROY DE GALHAU François, Monnaies

digitale de banque centrale et paiements innovants [discours], Paris, 4

décembre 2019.

29 DE MENTHON Pierre-Henri et SYFUSS-ARNAUD Sabine,

« Brexit, inflation, dettes... Les premières vérités

de Christine Lagarde » [Interview], Challenges, 8 janvier

2020,

https://www.challenges.fr/economie/brexit-inflation-dettes-les-premieres-verites-de-christine-lagarde

692623.

30 WOERTH Eric, PERSON Pierre, BARROT

Jean-Noël, BRICOUT Jean-Louis, COQUEREL Eric, DUFREGNE Jean-Paul, VIGIER

Philippe, op. cit.

31 JEANNEAU Clément, Impact

écologique des blockchains et cryptomonaies : idées reçues

et réalités, Blockchain Partner.

11.

Page 20 sur 91

- Enjeux juridiques - Au-delà de ces

considérations, les crypto-actifs posent de véritables

défis en matière juridique. La diversité de leurs

caractéristiques et usages ne permet pas de les rattacher à une

catégorie juridique existante, la doctrine allant jusqu'à les

qualifier d'« objet juridique non identifié32

». Cette incertitude de qualification entraîne des incertitudes

quant aux régimes juridiques à leur appliquer et conduit

nécessairement à un manque de cohérence et de

clarté du sujet dans son ensemble. En outre, dans un contexte de

compétition internationale, les régulateurs tentent de trouver un

juste équilibre entre l'édiction d'un cadre réglementaire

attractif, propice à l'innovation et à la croissance, et la

réduction des risques liés à leur usage. Enfin,

l'utilisation des crypto-actifs à des fins illicites conduit à

une mutation de la délinquance économique et financière et

remet en cause les méthodes traditionnelles de poursuites et de

sanctions.

12. - Utilisations illicites - Sur le

terrain pénal, la flambée des cours combinée à la

nature décentralisée et semi-anonyme des crypto-actifs a

suscité l'émergence de nouvelles formes de délinquance. La

criminalité cryptographique, notion appréhendant les

crypto-actifs à la fois en tant qu'objets et instruments d'infractions,

s'inscrit dans le phénomène plus large de la

cybercriminalité.

Animés par des motivations financières et

techniques, les cybercriminels semblent aujourd'hui se rapprocher de ce que

l'on appelait, dès 1937, la criminalité en «col blanc».

En effet, le crime cryptographique profite à un segment petit mais

puissant de criminels qui partagent la maîtrise et les codes du monde

virtuel33.

Bien que l'utilisation de crypto-actifs à des fins

illicites a plus que doublé entre 2018 et 2019, elle demeure minime en

ce qu'elle ne représenterait qu'1,1% du volume total des transactions en

crypto-actifs. Les sommes en question sont toutefois considérables et

avoisineraient les 12 milliards de dollars rien que pour l'année

201934.

32 ROUSSILLE Myriam, « Le bitcoin : objet

juridique non identifié », Banque et Droit, janvier 2015,

n°159, p. 27 s.

33 CABON Sarah-Marie, « L'influence du cyber

espace sur la criminalité économique et financière »,

Droit pénal, mars 2018, n°3.

34 CHAINANALYSIS, The 2020 state of crypto

crime, janvier 2020, p. 5.

Page 21 sur 91

A ce stade, il convient de distinguer deux tendances, l'essor

d'une cyber-délinquance nouvelle visant à l'appropriation de

crypto-actifs de l'adaptation d'une délinquance plus traditionnelle

à cette technologie.

-- Essor d'une cyberdélinquance nouvelle --

Les cyber-attaques visant les plateformes d'échange

relèvent de la première catégorie. La plus

emblématique reste le piratage de la plateforme japonaise Mt Gox

considérée à l'époque comme la première

plateforme mondiale d'échange et de stockage de bitcoins. Fondée

par Jed McCaleb pour servir de plateforme d'échanges de cartes du jeu

«Magic : The Gathering», Mt Gox fut converti en 2010 en plateforme

d'échange de bitcoins. Un an plus tard, la plateforme fut

rachetée par Mark Karpelès, un jeune informaticien

français présenté comme un autodidacte surdoué. Au

printemps 2013, Mt Gox connaît son apogée. Mark Karpelès,

que l'on nomme désormais le « Baron du Bicoin »,

enchaîne les interviews et affirme contrôler 80% des

échanges mondiales de Bitcoin, représentant entre 5 et 20

millions de dollars de transactions par jour35. Le 7 février

2014, la plateforme suspend toutes ses transactions, 850 000 bitcoins ont

été subtilisés pour une valeur à l'époque

estimée à près de 473 millions de dollars. Cette attaque,

en plus de provoquer la faillite de la plateforme et la ruine de milliers de

clients, a ébranlé la confiance des investisseurs, faisant perdre

au bitcoin la moitié de sa valeur en quelques jours.

Le nombre de cyberattaques a doublé en 2019 avec pas

moins de 11 attaques de plateformes d'échanges, contre 6 en 2018 et 4 en

201736. Bien que ce nombre ait augmenté de manière

significative, le montant total de crypto-actifs dérobés a

chuté par rapport à l'année passée, passant de 875

millions de dollars à 283 millions de dollars37. Ces chiffres

s'expliquent par la survenance en janvier 2018 du plus important piratage

lié aux crypto-actifs, la plateforme japonaise Coincheck s'étant

vu dérober 534 millions de dollars.

Si les plateformes d'échange restent la cible

privilégiée des cyberdélinquants, les particuliers ne sont

pas épargnés par ce phénomène. Afin de subtiliser

les crypto-actifs d'un usager, le cyberdélinquant

35 LA TRIBUNE AVEC AFP, « Karpelès, le

barron français du bitcoin, condamné au Japon », La

Tribune [en ligne], 15 mars 2019,

https://www.latribune.fr/economie/international/karpeles-le-baron-francais-du-bitcoin-condamne-au-japon-810794.html.

36 CHAINANALYSIS, The 2020 state of crypto

crime, janvier 2020, p. 41.

37 Ibid

Page 22 sur 91

doit nécessairement obtenir la clé

privée38 de sa victime. Cette clé, assimilable

à un code PIN de carte bancaire, est généralement

stockée au sein d'un wallet ou portefeuille numérique

qui peut être : un service en ligne dit wallet online, un

programme informatique dit software wallet, ou un appareil

dédié de type clé USB appelé hadware

wallet. La méthode employée dépendra donc de la

manière dont la clé privée est stockée. Dans le

premier cas, dit hot storage (en ligne), l'appropriation consistera

à accéder frauduleusement au support connecté à

internet sur lequel est stocké la clé. Dans le second cas,

dit cold storage (hors ligne), l'appropriation passera par la

subtilisation du support physique sur lequel est consigné la clé

privée de la victime. En outre, une technique populaire consiste en

l'exfiltration des données dites copiées-collées. Les

clés privées se présentant sous la forme d'une longue

suite de chiffres et de lettres39, leurs propriétaires ont

tendance à les «copier» pour ensuite les «coller»

dans leurs presse-papiers. Ces derniers sont en général peu

sécurisés et peuvent donc servir de vecteur d'attaque très

efficace40.

Enfin, relève également de cette

catégorie, le cryptojacking qui consiste à utiliser

clandestinement la puissance de calcul d'un ordinateur afin de miner des

crypto-actifs au bénéfice exclusif de l'attaquant. Le minage

étant énergivore, la victime subit alors une augmentation de sa

facture d'électricité et la détérioration de son

matériel informatique.

- Adaptation d'une délinquance traditionnelle

- Parmi cette deuxième catégorie, les escroqueries sont

particulièrement préoccupantes. La forte volatilité des

crypto-actifs a contribué, dans l'inconscience collective, à les

assimiler à des placements financiers lucratifs41. Deux mille

dix-neuf a été l'année de tous les records en

matière d'escroquerie avec un butin estimé à près

de 4,30 milliards de dollars42. Une part importante provient

d'escroqueries à l'investissement de type Ponzi parmi lesquelles il

convient de citer PlusToken, l'un des plus grands systèmes de Ponzi, qui

aurait attiré à lui-

38 La sécurité des transactions

émises sur la blockchain est assurée par le recours à la

cryptographie asymétrique qui repose sur une paire de clé

publique et privée. Une comparaison peut être faite avec le monde

bancaire opérant sur le modèle RIB/PIN. Le RIB, correspondant

à la clé publique, peut-être communiqué au public et

sert exclusivement à recevoir des fonds. Le code PIN, correspondant

à la clé privée, doit être gardée

confidentielle et permet de retirer les fonds.

39 Exemple de clé :

1PhKuLP7AJRAXfSh1UGNetZjrPRkkVxwjB

40 MARTINON Jacques, « Crypto-actifs : la

justice pénale à l'épreuve des cryptomonnaies »,

Dalloz IP/IT, octobre 2019, p. 531.

41 Le caractère hautement spéculatif

du bitcoin résulte de la limitation du nombre maximal d'unités

pouvant être créées (21 millions de bitcoins) et de la

régulation du rythme de création (rythme divisé par deux

tous les 210 000 blocs minés, soit tous les 4 ans environ). Ainsi, 50

bitcoins pouvaient être créés en 10 minutes en 2009, contre

12,5 depuis 2017.

42 CHAINALYSIS, The 2020 state of crypto

crime, janvier 2020, p. 17 s.

Page 23 sur 91

seul près de 3 milliards de dollars43. Par

ailleurs, les Initial Coin Offerings44 (ICO) sont une source

non-négligeable d'escroqueries. Selon les chiffres du site Deadcoins,

repris dans un rapport de l'Autorité des Marchés Financiers

(AMF), on dénombrait fin 2018 environ 183 ICOs frauduleuses, pour des

préjudices financiers élevés mais difficiles à

estimer45.

En outre, les extorsions par le biais d'attaques de

ransomwares (rançongiciels) sont l'une des menaces actuelles

les plus importantes en terme de cybercriminalité. Europol les

considèrent comme la « la forme de cyberattaque la plus

répandue et la plus dommageable

financièrement46». Les ransomwares sont des

logiciels malveillants qui chiffrent les données enregistrées sur

un disque dur ou verrouille l'accès à un ordinateur. La victime

se voit alors contrainte de payer une rançon, souvent en crypto-actifs,

afin de reprendre le contrôle de ses fichiers ou de son appareil. Le 13

décembre 2019, le gouvernement de la Nouvelle-Orléans a

été contraint de déclarer l'état d'urgence

après que le réseau informatique de son administration ait

été infecté. Le temps d'arrêt causé par

l'attaque aurait coûté à la ville près de 7,2

millions de dollars47. La France n'est pas épargnée

par ces attaques, récemment c'est l'agglomération de Grand

Cognac48 ainsi que le CHU de Rouen49 qui en ont fait les

frais.

43 MC GARRY Dan, NANUA Richard et MALAPA Terence,

« Six chinese face deportation », Vanuatu Daily Post [en

ligne], juin 2019,

https://dailypost.vu/news/six-chinese-face-deportation/article

fef7f311-679d-5d1b-9ec5-

4f44e73118bb.html.

44 Une offre au public de jetons est une

opération de levée de fonds, effectuée sur une blockchain,

par laquelle un porteur de projet ayant besoin de financement émet des

jetons appelés tokens auxquels des investisseurs souscrivent

généralement en crypto-monnaies. Ces jetons peuvent accorder

à leur détenteur un droit d'user des produits ou services de la

société (utility token) ou lui offrir des droits

politiques ou financiers tels que des droits de vote (security token).

Ces jetons peuvent ensuite être revendus sur un marché secondaire

à des fins spéculatives.

45 LE MOIGN Caroline, Ico françaises :

un nouveau mode de financement ?, AMF, novembre 2018. Le rapport cite le

cas des sociétés américaine PlexCorps (15 millions de

dollars), vietnamienne Modern Tech (660 millions de dollars via deux ICO) et

anglaise BitConnect (700 000 dollars).

46 EUROPOL, Internet organised crime threat

assessment 2019, 9 octobre 2019, 4 p.

47 WILLIAMS Jessica, « Cyberattack has cost

New Orleans $7.2 million; city email still not fully restored; tax payment

deadline delayed », The Times-Picayune, 15 janvier 2020,

https://www.nola.com/news/politics/article

8dbed526-37d0-11ea-9998-bbe9bfc93b5b.html.

48 PASQUIER Julie, « Virus à l'agglo de

grand cognac : une attaque sans précédent », Charente

Libre, 22 octobre 2019,

https://www.charentelibre.fr/2019/10/22/virus-a-l-agglo-de-grand-cognac-une-attaque-sans-precedent,3505276.php.

49 TRIOLLIER Gilles, « Frappé par une

cyberattaque massive, le CHU de Rouen forcé de tourner sans ordinateurs

», Le Monde, le 18 novembre 2019,

https://www.lemonde.fr/pixels/article/2019/11/18/frappe-par-une-cyberattaque-massive-le-chu-de-rouen-force-de-tourner-sans-ordinateurs

6019650 4408996.html.

Page 24 sur 91

Enfin, les crypto-actifs peuvent être utilisés

à des fins de financement du terrorisme50. L'institut de

recherche des médias du Moyen-Orient a publié le 21 août

2019 une étude sur le sujet51. Elle montre qu'au cours des

cinq dernières années l'utilisation des crypto-actifs par les

organisations terroristes s'est développée à partir de

campagnes de levées de fonds. Bien qu'elles paraissent marginales et que

leurs rendements semblent modestes (dans les dizaines de milliers de dollars),

la menace est bien présente, les attaques terroristes ne

nécessitant souvent que peu de moyens52.

13. - Le blanchiment de capitaux

- Le blanchiment de capitaux est le dénominateur commun entre

toutes ses infractions puisque chaque cybercriminel qui tire de son infraction

un produit en crypto-actifs doit en obscurcir l'origine dans le but de les

convertir en espèces. La conversion inverse (fiat-crypto)

présente également des atouts, notamment en termes de

traçabilité des fonds.

Le blanchiment de capitaux peut être définit

comme l'opération ayant pour finalité de faire disparaître

l'origine des fonds provenant d'un crime ou d'un délit afin de les

réintégrer dans le circuit financier légal (C. pén.

art. 324-1 du Code pénal). Parce que le produit de l'infraction est

illicite, l'acte qui vise à lui donner une apparence légale, donc

« propre » est dénommé blanchiment en droit

français, blanchissage en droit suisse, money laudering en

droit anglo-saxon ou encore recyclage en droit italien53. Cette

terminologie serait liée à l'histoire d'Al Capone qui aurait,

à la fin des années 20, investi une part significative des

profits tirés de ses activités mafieuses dans une chaîne de

blanchisseries54.

La métaphore prend tout son sens lorsque l'on constate

que l'argent sale subit différents traitements comparables au programme

d'une machine à laver : le prélavage qui correspond à la

réintroduction des fonds illicites dans le système financier ; le

lavage qui consiste à multiplier les opérations bancaires et

financières dans le but de casser tout lien entre les fonds et

l'infraction dont ils proviennent ; enfin

50 DUBOIS Kévin, Analyste criminel à

l'Office Central de Lutte contre la Cybercriminalité (OCLCTIC), Expert

en crypto-actifs, entretien téléphonique mené par

Alexandra Puertas, le 27 juin 2020

51 STALINSKY Steven, The coming storm : terrorists

using cryptocurrency, MEMRI, 21 août 2019.

52 POPPER Nathaniel, « Terrorists Turn to

Bitcoin for Funding and They're Learning Fast », The New York

Times, 18 août 2019,

https://www.nytimes.com/2019/08/18/technology/terrorists-bitcoin.html.

53 MATSOPOULOU Haritini (dir.), MASCALA Corinne

(dir.), Le Lamy droit pénal des affaires, Wolters Kluwer, 2020,

1739°.

54 DAURY-FAUVEAU Morgane, Fascicule 20 :

blanchiment - conditions et constitution, JurisClasseur Pénal des

Affaires, Lexis Nexis, 2 mai 2020, 1°.

Page 25 sur 91

l'essorage qui est réalisé par l'investissement

des fonds d'origine frauduleuse dans les circuits légaux de

l'économie.

La lutte contre le blanchiment de capitaux poursuit donc un

double objectif, d'une part, prévenir les activités criminelles

en faisant en sorte que le crime ne paie pas, d'autre part, assurer

l'intégrité et la stabilité du système

économique et financier.

14 - Utilisation des crypto-actifs

à des fins de blanchiment - Les risques de blanchiment

liés à l'usage des crypto-actifs tiennent au fait qu'ils

permettent des transferts d'actifs pseudonymes (Bitcoin) voir anonymes (Monero)

en marge de toute entité centrale de contrôle. Leur utilisation

est de ce fait beaucoup moins réglementée que le système

bancaire traditionnel.

Ces risques sont cependant à relativiser au regard du

fait que l'utilisation des mules d'argent reste le moyen de blanchiment

privilégié des criminels pour transférer rapidement des

fonds vers des territoires au système financier moins

réglementé55. Néanmoins, la pandémie

actuelle rend l'utilisation des mules d'argent difficile au regard de

l'intensification des contrôles aux frontières voire leurs

fermetures. Les blanchisseurs pourraient intégrer ces risques dans leur

modèle criminel et trouver dans les crypto-actifs des aspects

séduisants56.

En outre, certains font valoir que les crypto-actifs ne

présentent pas de risque en matière de blanchiment puisque leur

utilisation requiert des compétences techniques et que leurs cours

exposent les blanchisseurs à des pertes financières. Toutefois,

les risques liés à la volatilité des crypto-actifs tendent

à être neutralisés par l'utilisation de stablecoins. Les

stablecoins sont des crypto-actifs dont le cours est stabilisé par une

réserve de monnaie ayant cours légal voir à un panier de

devises tel que l'envisage le projet Libra.

Parmi les stablecoins, le crypto-actif Tether domine le

marché avec une capitalisation boursière estimée à

près de 9 milliards de dollars américains, le classant à

la 3ème place des crypto-actifs en terme de

55 COMMISSION EUROPENNE, Rapport de la Commission

au Parlement européen et au Conseil sur l'évaluation des risques

de blanchiment de capitaux et de financement du terrorisme pensant sur le

marché intérieur et liés aux activités

transfrontières, 3 p. ; EUROPOL, Internet organised crime threat

assessment 2019, 9 octobre 2019, 52 p.

56 PIERSON Frédérique, Capitaine de

Police, Responsable du Bureau des avoirs criminels d'Europol, entretien

téléphonique mené par Alexandra Puertas, le 10 juin

2020.

Page 26 sur 91

capitalisation boursière derrière Bitcoin et

Ethereum57. Tether fonctionne sur le principe d'un ratio 1:1 de

réserve ce qui signifie que chaque unité tether

créée correspond à un dollar américain (pour le

USD?), un euro (pour le EUR?) ou encore un yuan chinois offshore (pour le CNH?)

détenu sur les comptes bancaires de la société Tether

Limited58. En un peu plus d'un an, la quantité de tether en

circulation a quintuplé passant de 2 millions au 1er avril

2019 à 9,7 millions au 10 juin 202059.

Enfin, l'utilisation des crypto-actifs à des fins de

blanchiment présentent au moins quatre avantages : - Un

intérêt en matière logistique : la dissimulation d'une

clé cryptographique étant bien plus aisée que la

dissimulation de liquidités ;

- Des avantages en terme de mobilité : les

crypto-actifs sont un moyen rapide et sécurisé pour faire

transiter de la valeur au-delà des frontières ;

- Des intérêts en matière d'investissement

: les crypto-actifs constituent un bon outil d'investissement criminel ;

- Des intérêts en matière de

traçabilité : les portefeuilles cryptographiques ne figurent pas

parmi le fichier national des comptes bancaires et assimilés (FICOBA)

qui permet, depuis sa création en 1971, de recenser les comptes

existants - qu'ils soient bancaires, postaux ou encore d'épargne - et de

fournir des informations aux personnes habilitées60.

57 COINMARKETCAP, All cryptocurrencies, sur

Coinmarketcap [en ligne], [consulté le 10 juin 2020],

https://coinmarketcap.com/all/views/all/.

58 TETHER, « Tether : Fiat currencies on the

Bitcoin blockchain », sur Tether [en ligne], [consulté le

10 juin 2020],

https://tether.to/wp-content/uploads/2016/06/TetherWhitePaper.pdf.

59THE STABLECOIN INDEX, « Market cap »

[en ligne], sur The stablecoin index [consulté le 10 juin

2020],

https://stablecoinindex.com/marketcap.

60 HOUEL Jean-Luc, Ancien enquêteur financier

à la section de recherches de Dijon, Ancien chef de la cellule

régionale des avoirs criminels, entretien téléphonique

mené par Alexandra Puertas, le 11 juin 2020.

Dès 2011, TRACFIN alertait sur les risques

d'utilisation des crypto-actifs à des fins de blanchiment61.

Il semblerait que ces risques tendent à s'intensifier depuis un an

environ62. L'ampleur du blanchiment de capitaux au moyen de

crypto-actifs est difficile à évoluer mais est

considérée comme importante63.

Face à ce phénomène, le Groupe d'action

financière (GAFI) a appelé en février 2018 ses trente-neuf

états à membres, à adopter de nouvelles dispositions

préventives et répressives pour renforcer la lutte contre le

blanchiment de capitaux liée à l'usage des

crypto-actifs64. Cette action fût appuyé par le G20

à l'occasion du sommet des 19 et 20 mars 201865. Une question

est donc à ce stade légitime :

La politique française de lutte contre le

blanchiment est-elle adaptée aux nouveaux risques que constituent les

crypto-actifs ?

Pour répondre à cette question, il convient de

s'intéresser à l'assujettissement, en France, des acteurs de

l'écosystème crypto (I), avant de vérifier que

l'incrimination de blanchiment prévue par le Code pénal est

applicable à celui commis au moyen de crypto-actifs (II), puis enfin

s'assurer de l'effectivité du système répressif (III).

Page 27 sur 91

61 TRACFIN, Rapport d'activité 2011,

11 p.

62 PIERSON Frédérique, Capitaine de

Police, Responsable du Bureau des avoirs criminels d'Europol, entretien

téléphonique mené par Alexandra Puertas, le 10 juin

2020.

63 CHAINALYSIS, The 2020 state of crypto

crime, janvier 2020, 8 p.

64 LANDAU Jean-Pierre avec la collaboration de

GENAIS Alban, Les crypto-monnaies, Rapport au Ministre de

l'Économie et des Finances, 4 juillet 2018, 54 p.

65 BANQUE DE FRANCE, G20 Osaka Leader's

declaration, 28 et 29 juin 2019.

Page 28 sur 91

I. La prévention du blanchiment de capitaux au

moyen de crypto-actifs

15. - De la nature au régime

- L'approche préventive de la lutte contre le blanchiment de

capitaux au moyen de crypto-actifs se matérialise par un ensemble de

règles de droit destinées à réglementer leur usage.

En droit, la détermination du régime juridique d'une chose passe

traditionnellement par une opération intellectuelle

dénommée qualification juridique. Qualifier juridiquement une

chose consiste à rattacher une situation factuelle à «

une catégorie juridique existante parce qu'elle en a la nature et en

emprunte donc le régime66 ». S'interroger sur la

nature juridique des crypto-actifs revient donc à s'intéresser au

régime juridique qu'elle induit.

Les crypto-actifs sont généralement

définis au terme d'une classification tripartite en fonction de leurs

usages67. Il convient dès lors de différencier les

currency tokens, des utility tokens et des security

tokens.

- Nature juridique des currency tokens -

Les currency tokens, ou jetons de monnaie, sont définis

à l'article L. 54-10-1, 2°, du Code monétaire et financier

comme : « Toute représentation numérique d'une valeur

qui n'est pas émise ou garantie par une banque centrale ou par une

autorité publique, qui n'est pas nécessairement attachée

à une monnaie ayant cours légal et qui ne possède pas le

statut juridique d'une monnaie, mais qui est acceptée par des personnes

physiques ou morales comme un moyen d'échange et qui peut être

transférée, stockée ou échangée

électroniquement ». En d'autres termes, ils désignent

les crypto-actifs utilisés comme moyen d'échange ou

détenus à des fins spéculatives tels que bitcoin ou

ripple. Les currency tokens représentent la majorité des

crypto-actifs émis sur le marché primaire et

échangés sur le marché secondaire68. S'agissant

de leur nature juridique, il semble davantage aisé de qualifier les

currency tokens par voie d'exclusion.

66 BERGEL Jean-Louis, Théorie

générale du droit, 5ème édition,

Dalloz, 2012, 239 p.

67 WOERTH Eric, PERSON Pierre, BARROT

Jean-Noël, BRICOUT Jean-Louis, COQUEREL Eric, DUFREGNE Jean-Paul, VIGIER

Philippe, Monnaies virtuelles, Rapport au nom de la commission des

finances, de l'économie générale et du contrôle

budgétaire, Assemblée nationale, janvier 2019, 61 p.

AUTORITE BANCAIRE EUROPEENNE, Report with advice for the

European Commission on crypto-assets, 9 janvier 2019, 7 p.

68 WOERTH Eric, PERSON Pierre, BARROT Jean-Noël,

BRICOUT Jean-Louis, COQUEREL Eric, DUFREGNE Jean-Paul, VIGIER Philippe, op.

cit.

Page 29 sur 91

En effet, les currency tokens ne peuvent pas, d'une

part, prétendre à la qualification juridique de monnaie, le cours

légal étant réservé en France à

l'Euro69 (C. mon. fin. art. L. 111-1). Cette affirmation est

confortée par la définition retenue en droit interne à

l'article L. 51-10-1 du Code monétaire et financier qui dispose que les

actifs numériques utilisés comme moyen d'échange «

ne possède pas le statut juridique d'une monnaie ».

D'autre part, les currency tokens ne peuvent être

rattachés ni aux instruments financiers, faute d'entrer dans l'une des

catégories visées par l'article L. 211-1 du Code monétaire

et financier, ni aux créances, faute d'émetteur70.

Cependant, certains crypto-actifs dits centralisés71, sont

contrôlés et émis par une autorité centrale. Dans ce

cas, la qualification de créance semble opportune.

Du point de vue de l'Union européenne, les currency

tokens peuvent être qualifiés de monnaie électronique

au sens de l'article 2 de la directive 2009/110/CE, tel que transposée

à l'article L. 315-1 du Code monétaire et financier, sous

réserves de remplir diverses conditions72. Ils doivent

être stockés électroniquement, avoir une valeur

monétaire, représenter une créance sur l'émetteur,

être délivrés à la réception de fonds,

émis dans le but d'effectuer des transactions de paiement et

acceptés par des personnes autres que l'émetteur. Dans ce cas,

ils relèvent également de la qualification de « fonds

» au sens de l'article 4 de la directive 2015/2366 dite directive sur

les services de paiement 2. Toutefois, à défaut de remplir un

business model bien particulier, la majorité des activités

impliquant des currency tokens n'entrent pas dans le champs

d'application de la législation de l'UE sur les services de paiement qui

comprend notamment des exigences de KYC. Il apparaît alors

étonnant de constater que la Cour de Justice de l'Union

Européenne n'hésite pas à qualifier « la devise

virtuelle bitcoin » de moyen de paiement, lorsqu'il s'agit de

soustraire l'activité de change de bitcoins à la

TVA73, ou encore la Banque de France qui, tout en refusant de

qualifier les currency tokens de moyen de paiement, considère

que l'activité qui consiste à les convertir en monnaie ayant

cours légal entre dans le champs de la

69 CORBION-CONDE Lycette, « De la

défiance à l'égard des monnaies nationales au miroir du

bitcoin », Revue de Droit bancaire et financier, mars 2014,

dossier 13, n°2.

70 ALMASEANU Stephen, « Le traitement pénal du

Bitcoin et des autres monnaies virtuelles », Gazette du Palais,

30 août 2014, n°242, 11 p.

71 GAFI, Virtual currencies: Key definitions and

potential AML/CFT Risks, juin 2014, 7 p.

72 AUTORITE BANCAIRE EUROPEENNE, Report with

advice for the European Commission on crypto-assets, 9 janvier 2019, 13

p.

73 CJUE, 5e ch., 22 octobre 2015, aff.

C-264/14, Hedqvist.

Page 30 sur 91

règlementation des services de paiement74.

Ces qualifications opportunes contribuent à obscurcir la nature

juridique des currency tokens75.

En tout état de cause, il apparait que les currency

tokens peuvent être qualifiés de biens meubles (C. civ. art.

527) en ce qu'il sont susceptibles d'appropriation et cessibles76.

En effet, le titulaire d'une clé privée peut user librement

des currency tokens envoyés sur sa clé publique

(usus). Il peut en outre jouir de l'accroissement de leur valeur

économique (fructus) et en disposer librement

(abusus). Il exerce ces droits de manière exclusive puisqu'il

est le seul à pouvoir accéder aux currency tokens

associés à sa clé publique, au moyen de sa clé

privée. Dans un arrêt récent en date du 26 février

2020 (n°2018F00466), le tribunal de commerce de Nanterre a confirmé

cette thèse en qualifiant le bitcoin de bien incorporel fongible et

consomptible dans le cadre d'un litige portant sur un contrat de prêt de

bitcoins qui opposaient deux sociétés77. Enfin,

à la lumière de la loi PACTE du 22 mai 2019, les currency

tokens doivent être considérés comme une nouvelle

catégorie de biens meubles incorporels dénommée actif

numérique.

- Nature juridique des utility tokens -

Les utility tokens, ou jetons de service, sont une forme de

crypto-actifs émis dans le cadre d'une Initial Coin Offering

(ICO) qui n'est autre que le pendant, sur une blockchain, d'une Initial

Public Offering (IPO) par laquelle une société ouvre son

capital à des investisseurs sur un marché boursier78.

En d'autres termes, les utility tokens sont un type de jetons

numériques, émis dans le cadre d'une levée de fonds

effectuée sur une blockchain, et auxquels les investisseurs souscrivent

en échange, généralement, de la remise de crypto-actifs.

Ces derniers peuvent ensuite être revendus sur un marché

secondaire à des fins spéculatives.

74 BANQUE DE FRANCE, Les dangers liés au

développement des monnaies virtuelles : l'exemple du bitcoin, 5

décembre 2013.

75 BALI Mehdi, « Les crypto-monnaies, une application des

block chain technologies à la monnaie », Revue de Droit

bancaire et financier, n°2, janvier 2015, étude 8.

76 TERRE François, SIMLER Philippe,

Droit civil - Les biens, 10ème édition,

Dalloz, 2018, 60 p. ; COURBE Patrick, LATINA Mathias, Droit civil - Les

biens, 8ème édition, Dalloz, 2016, 5 p.

77 MOREIL Sophie, « Le tribunal de commerce de

Nanterre prend position sur la nature du prêt de bitcoins »,

Gazette du Palais, 9 juin 2020, n°21, 61 p.

78 NJABOUM Jessica Joyce, « Régime

juridique des ICOs et nature juridique des tokens », Revue

internationale des services financiers, 2020, n°1, 58 p.

Page 31 sur 91

L'article L. 552-2 du Code monétaire et financier,

créé par loi PACTE du 22 mai 2019, les définit sous le

terme de jetons comme : « tout bien incorporel représentant,

sous forme numérique, un ou plusieurs droits pouvant être

émis, inscrits, conservés ou transférés au moyen

d'un dispositif d'enregistrement électronique partagé permettant

d'identifier, directement ou indirectement, le propriétaire dudit bien

». Cette définition large met en lumière le

caractère protéiforme des jetons. En effet, un jeton est avant

tout ce que son créateur souhaite qu'il soit puisqu'il peut

représenter tout droit réel ou personnel79.

Les utility tokens se distinguent d'autres jetons

dénommés security tokens en ce qu'ils octroient à

leur détenteur un droit d'user des biens et/ou des services du porteur

de projet qui les a émis80. Leur émission s'inscrit

dans des méthodes dites de « marketing captif » en permettant

de cibler, à la fois des investisseurs et, des clients

intéressés par les services que le porteur de projet souhaite

développer81. A titre illustratif, un utility token

pourrait servir de moyen de paiement afin d'acquérir les biens et

services proposés par le porteur de projet qui les a émis,

à l'image des miles d'AirFrance ou des cagnottes fidélités

dans la grande distribution. Il pourrait également octroyer à

leur détenteur des réductions sur les biens et services

proposés.

La nature protéiforme des utility tokens

complexifie leur analyse juridique. De nouveau, il convient de les

définir par voie d'exclusion. D'une part, les utility tokens ne

sont pas des instruments financiers au sens de l'article L. 211-1 du Code

monétaire et financier, à défaut d'entrer dans l'une des

catégories visées par ledit article. D'autre part, le doute

persiste entre retenir la qualification de créance ou de bien. Certains

auteurs font valoir que les currency tokens sont des créances

non monétaires en ce qu'ils accordent à leurs détenteurs

un droit personnel en vertu duquel ils peuvent exiger de l'émetteur un

droit d'usage sur des biens et services déterminables82.

Toutefois, les currency tokens n'étant pas

nécessairement émis par une personne morale83, il

devient alors difficile d'y voir un droit personnel en

79 LEGEAIS Dominique, Fascicule 535 : actifs

numériques et prestataires sur actifs numériques.

JurisClasseur Commercial, Lexis Nexis, 14 octobre 2019.

80 AMF, Synthèse des réponses

à la consultation publique portant sur les Initial Coin Offerings (ICO)

et point d'étape sur le programme « UNICORN »,

février 2018, 3 p.

81 Ibid.

82 DE VAUPLANE Hubert, « La qualification

juridique de certains tokens en titre de créance », Revue

trimestrielle de droit financier, n°4, 2017 ; NJABOUM Jessica Joyce,

op. cit.

83 L'émetteur de jetons qui souhaite que son

ICO porte le visa de l'AMF doit nécessairement être

constitué sous la forme d'une personne morale établie ou

immatriculée en France (C. mon. fin. art. L. 552-5). Pour le reste, les

ICOs peuvent être générés par un algorithme ou

être émis par une communauté ou une organisation n'ayant

pas la personnalité morale.

Page 32 sur 91

l'absence de droit contre une personne84. D'autres

auteurs considèrent que les currency tokens sont des biens

meubles incorporels dès lors qu'ils sont appropriable et

immatériel85. Cette qualification converge avec celle retenue

par l'AMF qui considèrent que les tokens sont appropriables «

dans la mesure où ils peuvent être appréhendés

par leurs souscripteurs86 ».

- Nature juridique des security tokens -

Les security tokens sont également des crypto-actifs pouvant

être émis dans le cadre d'une Initial Coin Offering

(ICO). A la différence des utility tokens, les security

tokens confèrent à leurs détenteurs des droits

politiques et/ou financiers analogues à ceux octroyés par des

titres financiers (droit de vote et droit aux dividendes

notamment)87. En ce sens, une partie de la doctrine considère

que les security tokens peuvent s'analyser « comme des

créances représentatives de somme d'argent

»88. Toutefois, d'autres auteurs considèrent que

faute de conférer un droit de créance contre un émetteur

personne morale, les security tokens ne peuvent pas être rattachés

aux titres de créances (C. mon. fin. art. L. 213-1 A) et plus

généralement aux titres financiers89. En effet,

les security tokens n'étant pas nécessairement

émis par un émetteur personne morale, leur rattachement

systématique est donc exclu.

Il n'en reste pas moins que l'Autorité des

Marchés Financiers (AMF), au terme « d'une analyse

privilégiant la substance du titre sur sa forme90

», n'exclut pas qu'un security token puisse être

qualifié de titre financier « dès lors qu'il incorpore

des droits analogues à ceux qui sont classiquement compris dans un titre

de capital ou un titre de créance91 ». Toutefois,

une telle qualification emporterait

84 NJABOUM Jessica Joyce, op. cit. ;

SOLERANSKI Louis, « Réflexions sur la nature juridique des tokens

», Bulletin Joly Bourse, 1er mai 2018, n°3, 191

p.

85 Ibid.

86 AMF, Synthèse des réponses

à la consultation publique portant sur les Initial Coin Offerings (ICO)

et point d'étape sur le programme « UNICORN »,

février 2018, 9 p.

87 WOERTH Eric, PERSON Pierre, BARROT

Jean-Noël, BRICOUT Jean-Louis, COQUEREL Eric, DUFREGNE Jean-Paul, VIGIER

Philippe, Monnaies virtuelles, Rapport au nom de la commission des

finances, de l'économie générale et du contrôle

budgétaire, Assemblée nationale, janvier 2019, 62 p.

88 SOLERANSKI Louis, op. cit.

89 BONNEAU Thierry, « Tokens, titres

financiers ou biens divers ? » Revue de Droit bancaire et

financier, janvier 2018 ; LACROIX Frédérick, « Les

places financières alternatives : propos relatifs aux approches

régulatoires concernant les plateformes de crowfunding et

d'échanges de bitcoin », in FRISON ROCHE Marie-Anne (dir.),

Internet, espace d'interrégulation, Dalloz, 2016.

90 AMF, op. cit., 6 p.

91 AMF, op. cit.

Page 33 sur 91

l'application de l'ensemble des règles applicables aux

offres au public de valeurs mobilières au sens de la directive MiDIF 2

(2014/65/EU), dont les transpositions divergentes par les états

membres92 laissent craindre un risque de regulatory

shopping.

16. - De l'activité au

dispositif LCB - En définitive, le caractère multiforme

des crypto-actifs, combiné à l'évolution rapide et

permanente de leurs usages, ne permettent pas de les rattacher à une

catégorie juridique existante puisqu'aucune n'est pleinement

satisfaisante. Gény et Duguit dénonçaient

déjà les risques liés à la classification qui, par

des conceptions purement intellectuelles, conduit à donner au droit

« une raideur incompatible avec la complexité du réel et

la souplesse de la vie ».

L'analyse de la nature juridique des crypto-actifs met en

évidence le fait que le législateur se préoccupe davantage

de les réglementer, que de les qualifier en tant que tels. Cela conduit

parfois à leur appliquer des régimes relatifs à des

opérations portant sur certains biens, tout en leur déniant la

nature de ces derniers. Cette réglementation « au compte-goutte

» conduit nécessairement à un manque de

cohérence et de clarté du sujet dans son ensemble.

En matière de lutte contre le blanchiment, le

législateur, après avoir défini largement ce qu'il faut

entendre par crypto-actifs93, a consacré une nouvelle

catégorie d'acteurs financiers, celle des prestataires de services

numériques94. La loi PACTE du 22 mai 2019 vise à

lutter contre l'utilisation des crypto-actifs à des fins de blanchiment

en assujettissant lesdits prestataires aux obligations de lutte contre le

blanchiment prévues aux articles L. 561-2 et suivants du Code

monétaire et financier, dès lors qu'ils exercent une des

activités listées à l'article L. 54-10-2 dudit code.

92 AUTORITE EUROPENNE DES MARCHES FINANCIERS, Initial coin

offerings and crypto-assets, 9 janvier 2019, p. 18 et suiv.

93 Le terme actif numérique a été

privilégié à celui de crypto-actif par le

législateur (C. mon. fin. art. L. 552-2).

94 LEGEAIS Dominique, Fascicule 535 : actifs

numériques et prestataires sur actifs numériques.

JurisClasseur Commercial, Lexis Nexis, 14 octobre 2019, 85°.

Page 34 sur 91

Ces activités sont les suivantes :

- Le service de conservation, pour le compte de tiers, d'actifs

numériques ou d'accès à des actifs

numériques, le cas échéant sous la forme de

clés cryptographiques privées, en vue de détenir, stocker

et transférer des actifs numériques ;

- Le service d'achat ou de vente d'actifs numériques en

monnaie ayant cours légal ; - Le service d'échange d'actifs

numériques contre d'autres actifs numériques ; - L'exploitation

d'une plateforme de négociation d'actifs numériques.

Il s'agit enfin des services suivants :

- La réception et la transmission d'ordres sur actifs

numériques pour le compte de tiers ;

- La gestion de portefeuille d'actifs numériques pour le

compte de tiers ;

- Le conseil aux souscripteurs d'actifs numériques ;

- La prise ferme d'actifs numériques ;

- Le placement garanti d'actifs numériques ;

- Le placement non garanti d'actifs numériques.

Il semblerait que le législateur ait opté pour

une approche fondée sur les risques, telle que recommandée par le

Groupe d'Action Financière (GAFI)95, afin de fixer le curseur

règlementaire au regard des risques de blanchiment de capitaux

associés à chaque activité.

En ce sens, dès 2014, l'Autorité Bancaire

Européenne (ABE) recommandait d'inclure, dans le champ d'application des

assujettis aux obligations de lutte contre le blanchiment de capitaux (LCB),

les plateformes d'échange de crypto-actifs contre monnaie ayant cours

légal ainsi que les fournisseurs de services de

portefeuille96.

Ces recommandations furent suivies par le Parlement

européen et le Conseil qui ajoutèrent les fournisseurs de service

de wallet, ainsi que les plateformes d'échange crypto-actifs contre

monnaie

95 GAFI, Guidance for a Risk-Based Approach to

Virtual Assets and Virtual Asset Service Providers, juin 2019.

96 AUTORITE BANCAIRE EUROPEENNE, Opinion on

`virtual currencies', 4 juillet 2014.

Page 35 sur 91

ayant cours légal (dite monnaie fiat), aux assujettis

à la règlementation LCB, dans le cadre de l'adoption de la

cinquième directive anti-blanchiment (2018/843), transposée en

droit interne par l'ordonnance (2020-115) et les décrets (2020-118 /

2020-119) du 12 février 2020. Cependant, la loi PACTE du 22 mai 2019 est

allée plus loin en prévoyant un double volet sur les

crypto-actifs, le premier concerne les prestataires de services sur actifs

numériques (A), et le second, l'encadrement des Initial Coin Offerings

(B).

Page 36 sur 91

A. L'assujettissement des prestataires de services sur

actifs numériques aux obligations de lutte contre le blanchiment

17. - Délimitation du sujet -

L'assujettissement des prestataires de services sur actifs numériques

aux obligations LCB sera étudié, dans la présente partie,

sous le seul prisme des activités de conservation pour le compte de

tiers d'actifs numériques (C. mon. fin. art. L. 54-10-2, 1°), ainsi

que les activités d'échange d'actifs numériques contre

monnaie ayant cours légal et intra-actifs numériques (C. mon.

fin. art. L. 54-10-2, 2° et 3°).

18. - Définition - Le décret

d'application de la loi Pacte du 21 novembre 2019 (n°2019-1213) est venu

apporter des précisions quant à la notion de service de

conversation d'actifs, qui est proposé par ce qu'il est courant

d'appelé les fournisseurs de portefeuille ou wallet providers.

En effet, l'article D. 5410-1, 1°, du Code monétaire et financier

dispose que : « Constitue le service de conservation d'actifs

numériques pour le compte de tiers le fait de maîtriser, pour le

compte d'un tiers, les moyens d'accès aux actifs numériques

inscrits dans le dispositif d'enregistrement électronique partagé

et de tenir un registre de positions, ouvert au nom du tiers, correspondants

à ses droits sur lesdits actifs numériques ». En

d'autres termes, les wallets providers sont des prestataires de

services sur actifs numériques qui proposent à leurs clients de

conserver, pour leur compte, les moyens d'accès à leurs

crypto-actifs, à savoir leurs clés cryptographiques

privées. Parmi les leaders du marché, il est possible de citer

des compagnies comme Binance (maltaise),

Blockchain.com (anglaise), Coinbase

(américaine), Coinhouse (française), GreenAddress (maltaise),

Xapo (suisse), etc. Cependant, il convient de préciser que sont exclus

de cette définition les fournisseurs de portefeuilles dits fournisseurs

de solutions de self-custody, tels que Ledger (française) ou

Trézor (tchèque), qui vendent à leurs clients des supports

de stockage amovibles (semblables à des clés USB) pour stocker

leurs clés privées hors ligne. En effet, ces

sociétés ne maîtrisent pas, au sens de l'article D.

54-10-1, 1°, du Code monétaire et financier, les moyens

d'accès aux actifs numériques de leurs clients puisqu'ils ne

détiennent ni ne contrôlent, directement ou indirectement, les

clés cryptographiques de ces derniers.

Enfin, le décret d'application du 21 novembre 2019 a

clarifié ce qu'il faut entendre par service d'achat ou de vente d'actifs

numériques en monnaie ayant cours légal et service

d'échange intra-actifs numériques. Le premier est défini

à l'article D. 54-10-1, 2°, du Code monétaire et financier

comme : « le fait de conclure des contrats d'achat ou de vente pour le

compte d'un tiers portant sur des actifs numériques en monnaie ayant

cours légal, avec, le cas échéant, interposition du compte

propre du prestataire de service ». Le second renvoie quant à

lui au : « fait de conclure des contrats prévoyant

Page 37 sur 91

l'échange pour le compte d'un tiers d'actifs

numériques contre d'autres actifs numériques, avec, le cas

échéant, interposition du compte propre du prestataire de service

» (C. mon. fin. art. D. 54-10-1, 3°)

19. - Enregistrement obligatoire

- L'article L. 54-10-3 du Code monétaire et financier soumet

les fournisseurs de service de portefeuille ainsi que les plateformes

d'échanges d'actifs numériques contre monnaie ayant cours

légal, dite monnaie fiat, à une obligation d'enregistrement

préalable auprès de l'AMF. Cet enregistrement permet de s'assurer

que ces derniers remplissent effectivement les obligations LCB auxquels ils

sont soumis en vertu de l'article L. 561-2 du Code monétaire et

financier. En effet, l'enregistrement est précédé d'un

double contrôle de l'ACPR, puis de l'AMF, portant notamment sur la mise

en place d'une « organisation, de procédures et d'un dispositif

de contrôle interne » propres à assurer le respect des

obligations relatives à la lutte contre le blanchiment de capitaux (C.

mon. fin. art. L. 54-10-3).

Il convient de souligner que les plateformes d'échange

intra-cryptos ne sont pas visées par la cinquième directive

anti-blanchiment (2018/843) et ne figurent pas parmi les assujettis aux

obligations LCB listaient à l'article L. 561-2 du Code monétaire

et financier. L'AMF contrôlera le dispositif LCB de ces plateformes

à la condition qu'elles sollicitent l'agrément optionnel

prévu à l'article L. 54-10-5 du Code monétaire et

financier. Cependant, il convient de préciser que cette

réglementation est amenée à évoluer au regard de

l'obligation faites au Gouvernement (après avis de la Banque de France,

de l'ACPR et de l'AMF) de remettre au Parlement, avant le 23 novembre 2020, un

rapport destiné à étudier l'opportunité de rendre

obligatoire cet agrément au vu de l'avancement des débats

européens, des recommandations du GAFI et du développement

international du marché des actifs numériques97.

En tout état de cause, lorsque le contrôle de

l'AMF a lieu, son effectivité est assurée d'une part, par les

nombreux éléments, destinés à prouver la

réalité et l'étendue du dispositif anti-blanchiment, que

doit contenir le dossier d'enregistrement ou d'agrément98,

d'autre part, par l'octroi à l'AMF d'un droit de communication de tout

document ou toutes informations utiles à l'exercice de sa mission (C.

mon. fin. art. L. 54-10-3).

97 Art. 86 de la loi PACTE ; MARRAUD DES GROTTES

Gaëlle, « Loi PACTE : point sur l'encadre des prestataires de

services sur actifs numériques », Wolters Kluwer France -

Actualités du droit, 23 mai 2019.

98 Les éléments relatifs au

dispositif anti-blanchiment devant être contenus dans le dossier

d'enregistrement ou d'agrément sont listés dans l'instruction

2019-23 de l'AMF.

Page 38 sur 91

Aujourd'hui, tous les wallets providers et les

plateformes d'échanges fiat-crypto ayant commencé leur

activité à compter du 24 mai 2019 doivent obligatoirement, au

préalable, s'enregistrer auprès de l'AMF ; les autres ont

jusqu'au 18 décembre 2020 pour se mettre en

conformité99. Concrètement, la procédure

d'enregistrement se matérialise par l'envoi d'un dossier, contenant un

certain nombre d'informations, à l'AMF, qui procède ensuite

à son instruction. L'AMF transmet ensuite le dossier, dans un

délai de cinq jours ouvrés, à l'Autorité de

Contrôle Prudentiel et de Résolution (ACPR) pour avis. L'ACPR

dispose alors d'un délai de trois mois à compter de la

réception du dossier complet pour transmettre son avis à l'AMF

qui, dans un délai de six mois, prendra la décision, ou non,

d'enregistrer le requérant (C. mon. fin. art. D. 54-10-3). L'obligation

d'enregistrement s'avère persuasive puisque les prestataires qui

exerceraient sans avoir été, au préalable,

enregistrés par l'AMF encourent une peine de deux ans d'emprisonnement

et 30 000 € d'amende (C. mon. fin. art. L. 572-23). De plus, le fait de

communiquer à l'AMF des renseignements inexacts est passible d'une peine

d'un an d'emprisonnement et 15 000 € d'amende (C. mon. fin. art. L.

572-24).

Enfin, l'AMF peut d'office ou à l'initiative de l'ACPR

radier tout prestataire qui ne respecterait plus ses obligations en

matière de lutte contre le blanchiment (C. mon. fin. art. L. 54-10-1).

Cette faculté lui est également reconnu s'agissant du retrait,

à titre temporaire ou définitif, de l'agrément d'un

prestataire (C. mon. fin. art. L. 54-10-5).

20. -- Étendu des obligations LCB --

Conformément à l'article L. 561-2 du Code

monétaire et financier, les fournisseurs de service de wallet ainsi que

les plateformes d'échanges fiat-crypto sont soumis au dispositif

anti-blanchiment prévu aux articles L. 561-1 à L. 561-36-4 du

Code monétaire et financier.

L'effectivité de ce dispositif est

contrôlée par l'AMF lors de l'instruction des demandes

d'enregistrement et de visas des prestataires de services sur actifs

numériques.

Ce dispositif distingue trois types obligations auxquels sont

soumis les assujettis : l'obligation de mettre en place des systèmes

d'évaluation et de gestion des risques de blanchiment, des obligations

de vigilance à l'égard de la clientèle et des obligations

de déclaration.

99 Loi PACTE, art. 86, X ; AMF, « Obtenir un

enregistrement / un agrément PSAN », sur AMF [en ligne],

publié le 2 juin 2020,

https://www.amf-france.org/fr/espace-professionnels/fintech/mes-relations-avec-lamf/obtenir-un-enregistrement-un-agrement-psan-0#Liste

des PSAN enregistrs auprs de lAMF.

Page 39 sur 91

- L'obligation de mettre en place des systèmes

d'évaluation des risques - L'approche par les risques est le

concept central du dispositif préventif de lutte contre le blanchiment

de capitaux. Figurant à la première place des recommandations du

GAFI, elle consiste, en partant d'un socle d'obligations de vigilance, à

les adapter (à la hausse ou à la baisse) au regard des risques de

blanchiment induits par chaque opération100.

Pour mettre en oeuvre cette approche, les prestataires de