Année Universitaire 2019-2020

ÉÜíÜÈÜÚ

ÜÔÜáÇ

ÉÜíÜØÇÑÜÞÜíãÏáÇ

ÉÜíÑÜÆÇÒ

ÜáÌ Ç

ÉÜíÑæÜåÜãÜáÌÇ

REPUBLIQUE ALGERIENNE DEMOCRATIQUE ET

POPULAIRE

íÜãÜáÜÚáÇ

ËÍ ÜÈáÇæ

áíÇ ÜÚáÇ

ãÜíáÜÚÜÊáÇ

ÉÑÇÒæ

Ministère de l'Enseignement Supérieur et

de la Recherche Scientifique

-

äÇÜÓãáÜÊ

- ÏÜíÇ

ÜÞÜáÜÈ

ÑÜßÜÈ

Èít

ÉÚãÇÜÌ

Université Aboubakr Belkaïd- Tlemcen

-

Faculté de TECHNOLOGIE

MEMOIRE

Présenté pour l'obtention du

diplôme de MASTER

En : Télécommunications

Spécialité : Réseaux et

Télécommunications

Par : BOUDGHENE STAMBOULI Kawter BOUDJEMAA

Chaïmaa

Thème

Sécurisation d'un réseau bancaire avec la

technologie

Blockchain

Soutenu publiquement, le 26 / 08 / 2020, devant le jury

composé de :

|

Mr. MERZOUGUI Rachid

|

PR

|

Univ. Tlemcen

|

Président

|

|

Mr. HADJILA Mourad

|

MCA

|

Univ. Tlemcen

|

Directeur de mémoire

|

|

Mr. BENMOUSSAT

|

MCB

|

Univ. Temouchent

|

Co-Directeur de mémoire

|

|

Chemseddine

|

|

|

|

|

Mr. IRID Sidi Mouhamed

|

MCA

|

Univ. Tlemcen

|

Examinateur

|

Dédicaces

Je dédie ce travail

A ma famille, elle qui m'a doté d'une

éducation digne, son amour a fait de moi ce que je suis

aujourd'hui.

Je suis très fière d'être votre fille et de pouvoir enfin

réaliser, ce que vous avez

tant

espéré et attendu de moi.

Mon adorable mère Soufi Merzougue Faiza Quoi que je

fasse ou que je dise, je ne saurai

point te remercier comme il se doit. Ton

affection me couvre, ta bienveillance me guide et ta

présence

à mes côtés a toujours été ma source de force

pour affronter les différents obstacles.

A mes très chers frères Younes et Lokmane

Rezk Ellah. Puisse Dieu vous donne santé,

bonheur, courage et

surtout réussite. J'espère que nous resterons toujours aussi

unis.

A mon adorable petite soeur Marwa Firdawse qui sait

toujours comment procurer la joie et le bonheur pour toute la

famille.

A ma chère tante Kara Ali Amina cela n'a

pas cessé de me conseiller encourager et soutenir tout au long

de mes études. Que Dieu la protège et leur offre la chance et le

bonheur.

A mon cher grand-père, Qui je le souhaite une bonne

santé. Ainsi, à ma grand-mère que dieu

vous grade.

A ma défunte grand-mère qui disait

souhaité voir de là où elle est réussie mes

études,

qu'ALAHE l'accueille dans son vaste paradis. Si Dieu

a mis le paradis sous les pieds des

mères, ce n'est

pas pour rien. Tu représentes la source de tendresse et l'exemple

du

dévouement qui n'a pas cessé de m'encourager et de prier

pour moi. Ta prière et ta

bénédiction m'ont

été d'un grand secours pour mener à bien mes

études. Je t'aime

énormément.

A ma confidente : Mlle Chaima Oualichaouche Conserve-moi ta

profonde amitié et ton

immense amour et sois convaincue qu'il

en est de même pour moi.

A Mlle Nadjet Bouchenafa et Mlle Riham Boudghene Stambouli

vous êtes la plus belle

rencontre scientifique et amicale. Vos

conseils et encouragements m'ont donné du tonus pour

aller de

l'avant. Je sais que tu es là, jamais je ne t'oublierai puisque je te

dois beaucoup

d'affection et amour !

Sans oublier mon binôme Chaimaa pour son soutien

moral, sa patience et sa compréhension tout au long de ce

projet.

[I]

Mlle. Boudghene Stambouli Kawter

Dédicaces

Je dédie ce travail

Avec l'expression de ma reconnaissance, je dédie ce

modeste travail à ceux qui, quels que

soient les termes

embrassés, je n'arriverais jamais à leur exprimer mon amour

sincère.

A mon cher père Mouhamed, Permettez-moi de vous

exprimer mon grand amour mon

attachement et ma plus haute

considération pour Votre personne. Cher père, veillez

trouver,

dans ce modeste travail, le fruit de vos sacrifices ainsi que

l'expression de ma profonde

affection et ma vive reconnaissance Que Dieu

vous protège et vous garde.

Ma Chère Maman, Si Dieu a mis le paradis sous les

pieds des mères, ce n'est pas pour rien.

Affable, honorable, aimable

: Tu représentes pour moi le symbole de la bonté par

excellence.

Aucune dédicace ne saurait être assez

éloquente pour exprimer ce que tu mérites pour tous

les

sacrifices que tu n'as cessé de me donner depuis ma naissance,

durant mon enfance et même à

l'âge adulte. Tu as fait

plus qu'une mère puisse faire pour que ses enfants suivent le

bon

chemin dans leur vie et leurs études. Je prie Dieu, le

tout-puissant, de l'accueillir en son

vaste paradis. Amen.

A ma chère soeur Karima et son marie Mouhamed, et

son petit adorable Ayoub. Je vous

souhaite la réussite dans votre

vie, avec tout le bonheur qu'il faut pour vous combler. J'ai de

la chance de

t'avoir. Que Dieu vous garde.

A ma petite soeur Wafaa, Je te dédie pour tous les

moments de joie et de taquineries qu'on a

passé ensemble. Je prie

dieu, le tout puissant de t'accorder santé, bonheur

et

succès...adorable SOEUR !

Mon cher frère Nassreddin, Ambitieux comme tu es, je

te souhaite beaucoup de succès et de

bonheur pour couronner ton

courage et tes sacrifices Puisse Dieu t'accorder la bonne chance

et la

réussite dans tes études. J'espère que nous resterons

toujours aussi unis.

Au Dr.Ghomari Meriem l'épouse de mon père qui

ma aidé et supporté dans les moments

difficiles.

A celui que j'aime beaucoup et qui m'a soutenue tout au

long de ce projet, ma chère amie

Fatima Medjahdi, et bien sur mes

tantes Amel Khebichat et Soumia Boussaidi sans oublier

mon oncle Fouzi

Boudjemaa.

A toute la famille Boudjemaa, et à ma cher

binôme Kawter pour son soutien moral, sa

patience et sa

compréhension tout au long de ce projet.

[II]

Mlle. Boudjemaa Chaimaa

[III]

Remerciement

Tout d'abord nous adressons nos plus sincères

sentiments de reconnaissance et de remerciement envers ALLAH,

le clément et le miséricordieux, lequel nous a accordé la

force et le courage de mener bien ce modeste travail.

Notre gratitude s'adresse à Monsieur Hadjila

Mourad Professeur à l'université

de Tlemcen pour son

encadrement, son orientation, ses conseils et la disponibilité

qu'il

nous a témoignée pour nous permettre de mener à bien ce

travail. Ses

conseils et son support moral nos énormément

aidé à mener à terme ce travail.

Nos vifs remerciements à notre Co-encadreur,

Monsieur Benmoussat

ChemsEddin, Professeur à

l'université de Ain-Temouchent, pour nous avoir

codirigé,

soutenu, encouragé et orienté tout au long de ce projet.

Nos vifs remerciements aux membres du jury d'avoir

accepté d'examiner et

d'évaluer notre travail. Un grand merci

à tous les professeurs de

Télécommunications qui ont

participé à notre progrès pendant ces 5 ans.

Enfin, nos remerciements à tous nos amis, nos

collègues qui nous ont soutenu et encouragé pour la

réalisation de cet humble mémoire.

[IV]

Résumé

Notre monde change et évolue de plus en plus au rythme

des innovations et des nouvelles technologies. La blockchain a

été rendue populaire à la suite d'un article que le

magazine The Economist lui a consacré fin 2015. Nous entendons de plus

en plus parler dans la presse du bitcoin, une monnaie virtuelle basée

sur la technologie blockchain. Ce projet de fin d'études vise à

vulgariser et démystifier, de manière pédagogique, le

fonctionnement de la blockchain. Nous en expliquerons les grandes lignes sans

avoir besoin d'être un expert en informatique pour comprendre. Cette

technologie a le potentiel de changer les règles du jeu pour de nombreux

secteurs, y compris le secteur financier, à commencer par le

système bancaire. Ce nouveau modèle de confiance basé sur

un système décentralisé et partagé veut remplacer

l'intermédiaire de confiance existant. Un nouveau monde émerge.

Dans ce travail, nous nous intéressons à l'utilisation de la

Blockchain pour la gestion des opérations sur les transactions

bancaires. La proposition donne solution aux différents problèmes

liés au domaine du vol et fraude de la monnaie en se basant sur des

transactions similaires à la transaction du bitcoin.

Mots clés : Blockchain,

cryptocurrency, bitcoin, ethereum, litcoin, transaction, sécurité

informatique, réseau bancaire, réseau personnel, réseau

local, les réseaux métropolitains, cryptographie, adressage

IP.

[V]

Abstract

Our world is changing and evolving more and more at the pace

of innovations and new technologies. The blockchain was made popular following

an article that The Economist magazine devoted to it at the end of 2015. We

hear more and more in the press about bitcoin, a virtual currency based on

blockchain technology. This end of studies project aims to popularize and

demystify, in an educational way, the functioning of the blockchain. We will

explain the main lines without having to be a computer expert to understand.

This technology has the potential to change the rules of the game for many

sectors, including the financial sector, starting with the banking system. This

new trust model based on a decentralized and shared system wants to replace the

existing trust intermediary. A new world is emerging. In this work we were

interested in the use of Blockchain for the management of operations on bank

transactions. The proposal provides a solution to the various problems related

to the theft and fraud of money based on transactions similar to the bitcoin

transaction.

Keyword: Blockchain, cryptocurrency,

bitcoin, ethereum, litcoin, transaction, computer security, banking network,

personal network, local network, metropolitan networks, cryptography, IP

addressing.

ÕÎáã

áÇÞã ÏÚÈ

blockchainÉíäÞÊ

ÑÔä ãÊ

.ÉÏíÏÌáÇ

ÊÇíÌæáæäßÊáÇæ

ÊÇÑÇßÊÈáÇÇ

ÉÑíÊæÈ ÑËß

ÑËß ÑæØÊíæ

ÑíÛÊí

ÇäãáÇÚ äÅ

ÉáãÚ íå æ

bitcoináæÍ

ÊáÇÌãáÇ í

ÏíÒãáÇæ

ÏíÒãáÇ ÚãÓä

.2015 ãÇÚ

ÉíÇåä í The Economist

ÉáÌã

åÊÕÕÎ

|

íÆÇåäáÇ

|

ÚæÑÔãáÇ

|

ÇÐå Ïåí

.2009

|

ãÇÚ í

blockchain

|

ÉíäÞÊá

ÞíÈØÊ áæ

ÊäÇß

|

íÊáÇ

|

æ

.ÉíäÞÊáÇ

åÐå ìáÚ

ÏãÊÚÊ

ÉíÖÇÑÊÇ

|

ÉÌÇÍáÇ

äæÏ

ÉíÓíÆÑáÇ

ØÇÞäáÇ

ÍÑÔäÓ

.ÉíãíáÚÊ

ÉÞíÑØÈ

ÇåíáÚ

ÖæãÛáÇ

ÉáÇÒÅæ blockchain

áãÚ ÉÞíÑØ

ãíãÚÊ ìáÅ

ÉÓÇÑÏáá

Çåí ÇãÈ

ÊÇÚÇØÞáÇ äã

ÏíÏÚáá

ÉÈÚááÇ

ÏÚÇæÞ ÑííÛÊ

ìáÚ ÉÑÏÞáÇ

ÇåíÏá íÊáÇ

ÇíÌæáæäßÊáÇ

åÐå ãåá

ÑÊæíÈãß

ÁÇÑÈÎ äæßä ä

ìáÅ

.

íÒßÑãáÇáÇ

|

ãÇÙäáÇ

Úã

|

ÏäÊÓãáÇ

íáÇÍáÇ

|

ÉÞËáÇ

|

ØíÓæ

|

áÇÏÈÊÓÇ

|

ÚÇØÞáÇ

ÇÐå

|

ÏíÑí

|

. íÑÕãáÇ

|

ãÇÙäáÇ

äã

|

ÇÁÏÈ

íáÇãáÇ

|

ÚÇØÞá Ç

|

|

åÐå áÍá

ÇÍÇÑÊÞÇ

|

ãÏÞä

|

ËíÍ

|

ÉíÑÕãáÇ

|

ÊáÇãÇÚãáÇ

ìáÚ

ÊÇíáãÚáÇ

ÉÑÇÏáÅ

|

Blockchain

|

ãÇÏÎÊÓÇÈ

|

äíãÊåã

|

Çäß áãÚáÇ

ÇÐå í

|

[VI]

bitcoin

|

ÉáãÇÚãá

ÉåÈÇÔãáÇ

ÊáÇãÇÚãáÇ

|

ìáÚ ÊíäÈ

íÊáÇ

áÇíÊÍáÇÇ

|

æ ÉÞÑÓáÇ

áÇÌãÈ

|

ÉÞáÚÊãáÇ

|

ÉáßÔãáÇ

|

[VII]

Table des matières

Dédicaces I

Remerciement III

Résumé IV

Abstract V

ÕÎáã VI

Liste des tables XIV

Liste des équations XIV

Liste des figures XIV

Liste des abréviations XX

Introduction générale 1

Chapitre I Généralités et

présentation de l'ouvrage

I.1 Historique 3

I.2 Définition 4

I.3 Architecture technique de la blockchain 4

I.3.1 Infrastructure 5

I.3.2 Les composantes de base 5

I.3.3 Grand livre 6

I.3.4 Consensus 7

I.3.5 Contrat intelligent 9

I.3.6 Gestion de système 10

I.3.7 Interface 10

I.3.8 Application 10

I.3.9 Fonctionnement et maintenance 11

I.4 Domaine d'application de la Blockchain 11

I.5 Pourquoi utiliser la technologie Blockchain 12

I.5.1 QU'EST-CE QUE LA BLOCKCHAIN ? UN GRAND LIVRE

DISTRIBUÉ 12

I.5.2 Comment fonctionne la Blockchain 13

I.5.3 Blockchain vs Base de données normales

15

I.5.3.1 Centralisation vs Décentralisation

système 15

I.6 BLOCKCHAINS AUTORISÉS VS BLOCKCHAINS

PUBLIQUES 19

I.6.1 Blockchain publique 19

[VIII]

I.6.2 Blockchains privées 19

I.7 Mécanismes de sécurité dans les

réseaux 20

I.7.1 Introduction 20

I.7.2 Qu'est-ce qu'un VPN (Virtual Private Network)

20

I.7.3 Les protocoles du VPN 20

I.7.3.1 OpenVPN 20

I.7.3.2 IKEv2 (Internet Key Exchange v2) 20

I.7.3.3 L2TP (protocole de tunneling de couche 2) 21

I.7.3.4 SSTP (Secure Socket Tunneling Protocol) 21

I.7.3.5 PPTP (protocole de tunneling point à point)

21

I.7.3.6 Comparaison entre les protocoles

[29] 22

I.8 Conclusion 23

Chapitre II Fonctionnement de la blockchain

Partie 1 : Les crypto-monnaies 24

II.1 Introduction 24

II.2 Quelles différences entre Bitcoin (BTC),

Litecoin (LTC) et Ethereum (ETH) ? 24

II.2.1 Les différences entre le Bitcoin et le

Litecoin 25

II.2.2 Les différences entre le bitcoin et

l'Ethereum 26

II.2.3 Les différences entre le Litecoin et

l'Ethereum 26

II.2.5 Comment acheter des crypto-monnaies ?

26

II.3 Qu'est-ce qu'une Crypto-monnaie : 27

II.3.1 La double innovation des cryptomonnaies ?

27

II.3.1.1 L'innovation technologique : 28

II.3.1.2 L'innovation monétaire 29

II.3.2 La diversité et l'évolution de la

crypto-monnaie 30

II.3.2.1 Les types des forks 31

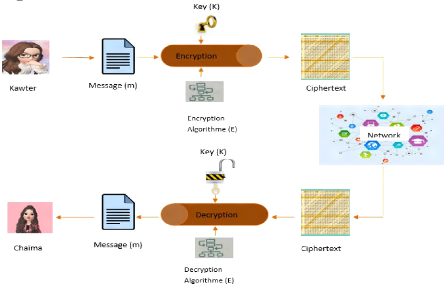

Partie 2 : La cryptographie 31

II.4 Définition 31

II.5 Les différents types de la cryptographie

33

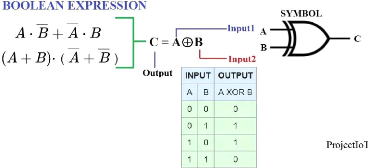

II.5.1 Cryptographie à clé

symétrique 33

II.5.1.1 Introduction 33

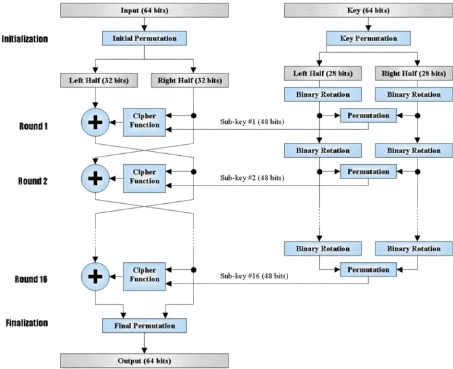

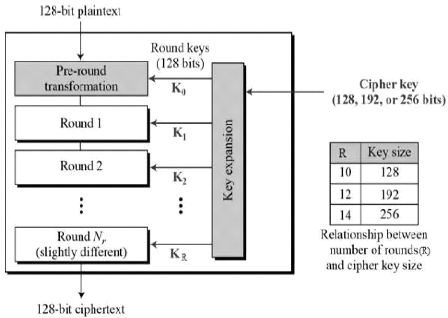

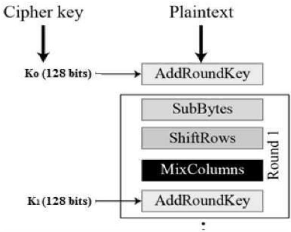

II.5.1.2 Les algorithmes de chiffrement 35

II.5.1.2.3 Comparaison entre DES et AES 38

[IX]

II.5.2 Cryptographie à clé

asymétrique 40

II.5.2.1 Introduction 40

II.5.2.2 Principe de fonctionnement 40

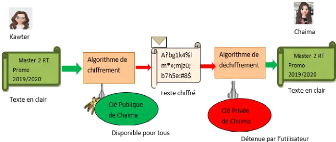

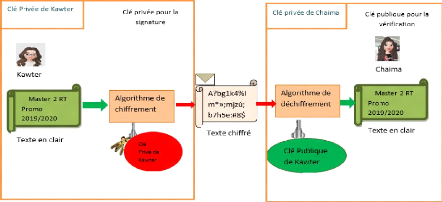

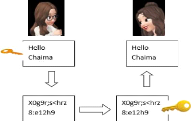

II.5.2.3 Illustration 41

II.5.2.4 Les types d'algorithmes de chiffrement et

déchiffrement 42

II.6 Comparaison entre cryptographie symétrique et

asymétrique 48

II.7 Fonction de hachage 48

II.7.1 MD5 49

II.7.2 SHA-1 49

II.7.3 Comparaison entre MD5 et SHA 49

II.8 La longueur de la clé 50

II.9 Limite de la cryptographie [78] [79] 50

II.9.1 Limitation de la cryptographie a clé

publique (asymétrique) 50

II.1 Limitation de la cryptographie a clé

secrètes (symétrique) 51

Partie 3 : Fonctionnement de la blockchain 51

II.10 Introduction 51

II.11 La phase d'enrôlement dans la blockchain

51

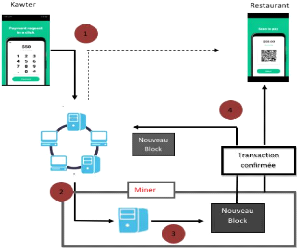

II.12 La phase de transaction 52

II.13 Qu'est-ce qu'une transaction ? 54

II.14 Qu'est-ce qu'un bloc ? 58

II.14.1 La structure d'un bloc 59

II.14.2 Les mineurs 60

II.14.2.1 Qu'est-ce qu'un mineur ? 60

II.14.2.2 Que fait l'exploitation minière par

les mineurs ? 61

II.14.2.3 Comment fonctionne l'exploitation

minière ? 62

II.14.2.4 Méthode d'exploitation 62

II.15 Conclusion 63

Chapitre III Les réseaux informatique

III.1 Introduction 64

III.2 Généralité sur les

réseaux 64

III.2.1 Définition d'un réseau

64

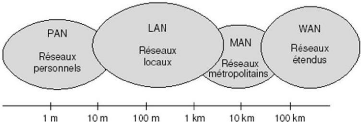

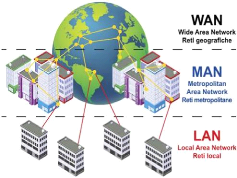

III.2.2 Classification des réseaux

64

III.2.2.1 Réseau personnel PAN (Personnel Area

Network) 64

[X]

III.2.2.2 Les réseaux locaux LAN (Local Area

Network) 64

III.2.2.3 Les réseaux métropolitains

MAN (Métropolitain Area Network) 66

III.2.2.4 Les réseaux étendus WAN (Wide Area

Network) 67

III.3 Les types des réseaux 68

III.3.1 Internet 68

III.3.2 Intranet 68

III.3.3 Extranet : 68

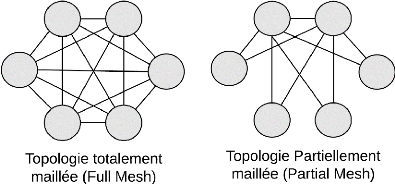

III.4 Les Topologies des réseaux 69

III.4.1 Introduction 69

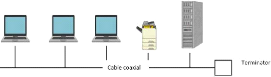

III.4.2 Topologie en bus 69

III.4.3 Topologie en étoile 69

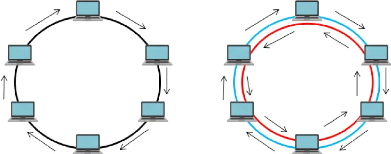

III.4.4 Topologie en anneau 70

III.4.5 Topologie maillée complète

70

III.5 Equipements d'interconnexion 71

III.5.1 Répéteur 71

III.5.2 Pont 71

III.5.3 Routeur 71

III.5.4 Passerelle 72

III.5.5 Concentrateur 72

III.5.6 Commutateur 72

III.5.7 Adaptateur 72

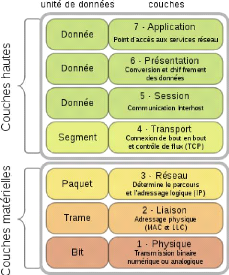

III.6 Le modèle de référence OSI

72

III.6.1 Présentation du modèle OSI

72

III.6.2 Les couches du modèle OSI

72

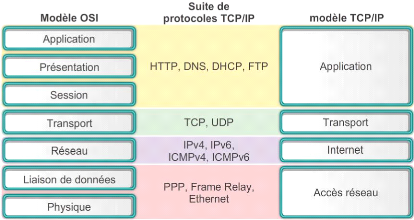

III.7 Le modèle TCP/IP 73

III.7.1 Présentation du modèle TCP/IP

73

III.7.2 La différence entre le modèle de

référence OSI et le modèle de couche TCP / IP

74

III.8 L'adressage IP 74

III.8.1 Qu'est-ce qu'une adresse IP ? 74

III.8.2 Format des adresses IP 74

III.8.2.1 Adresse d'hôte et adresse de

réseau 75

III.8.2.2 Structure d'une adresse 75

III.8.2.3 Le masque 76

[XI]

III.8.2.4 Calcul d'adresse réseau 77

III.8.2.4 Calcul de l'adresse de diffusion 78

III.8.2.5 Calcul de la plage adressable 78

III.8.2.6 Nombre d'hôtes possibles dans un

réseau 79

III.8.2.7 La notation CIDR du masque 79

III.9 Les protocoles de routage 80

III.9.1 Introduction 80

III.9.2 Protocoles de routage qui composent Internet

81

III.9.3 Protocoles de routage clés et leurs

combinaisons 81

III.9.3.1 RIP (Routing Information Protocol) 81

III.9.3.2 OSPF (protocol Open Shortest Path First)

81

III.10 Conclusion 82

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.1 Introduction 83

IV.2 Présentation de projet 83

IV.2.1 La problématique 83

IV.2.2 Objectif 83

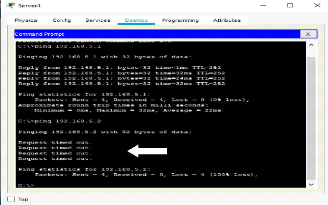

Partie 1 : Construction du réseau 84

IV.3 Introduction 84

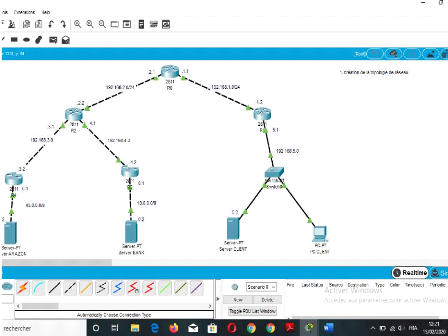

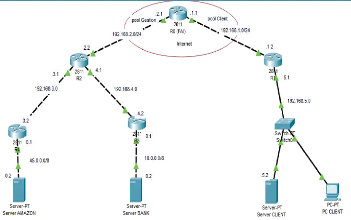

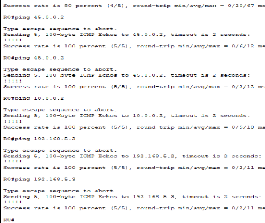

IV.4 Présentation globale du réseau intranet

84

IV.4.1 Description détaillée du

réseau 84

IV.4.2 Création de la topologie du

réseau 85

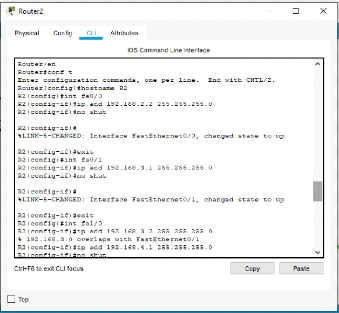

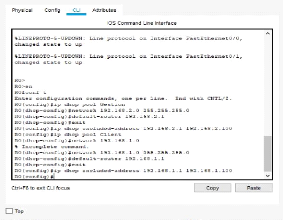

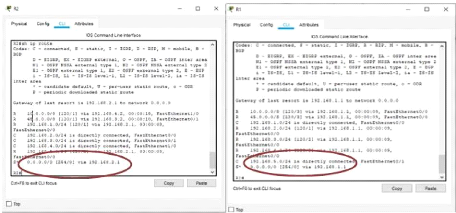

IV.4.2.1 Configuration des interfaces des routeurs

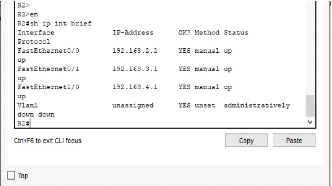

86

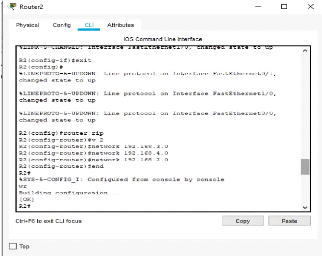

IV.4.2.2 Configuration du protocole RIPv2 87

IV.4.2.3 Configuration des serveurs 91

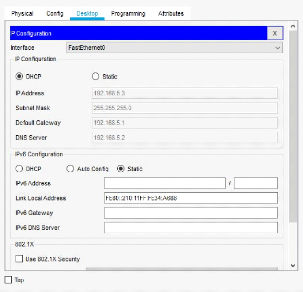

IV.4.2.4 Configuration PC Client 96

IV.4.3 Configuration d'un FAI DHCP sur un routeur

Cisco 97

IV.5 Implémentation du VPN 101

IV.5.1 Mise en place d'un VPN site à site

101

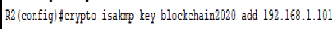

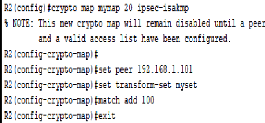

IV.5.2 Configuration du VPN 102

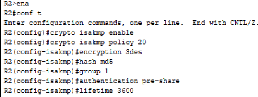

IV.5.2.1 Configuration ISAKMP 102

IV.5.2.2 Protocole de gestion et l'échange des

clés IPsec 102

[XII]

IV.3.2.3 Fonctionnement d'IPec 102

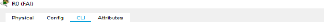

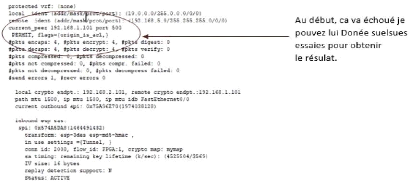

IV.5.2.4 Test de Protocol IPsec 103

IV.6 Implémentation d'in GRE tunnel 108

IV.6.2 Introduction 108

IV.6.2 Configurons un tunnel GRE : 109

IV.6.3 Test de tunnel 110

Partie 2 : Construire une blockchain 110

IV.7 Introduction 110

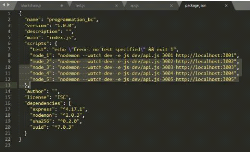

IV.8 Configuration du projet 111

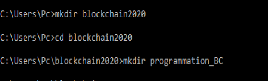

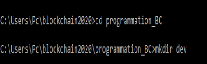

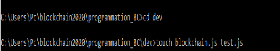

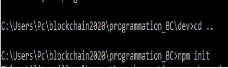

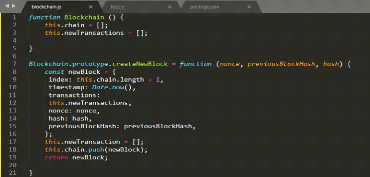

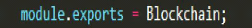

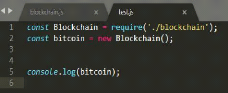

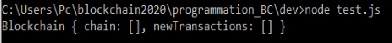

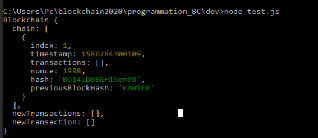

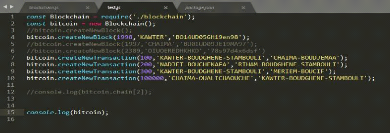

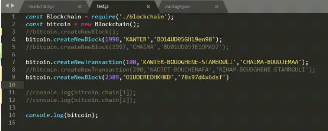

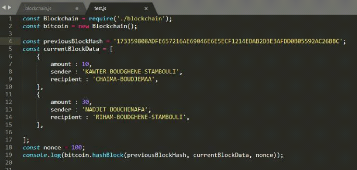

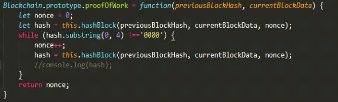

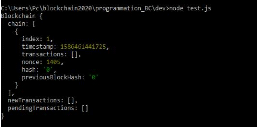

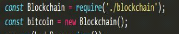

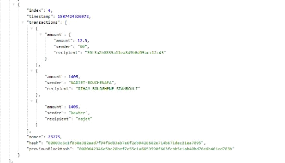

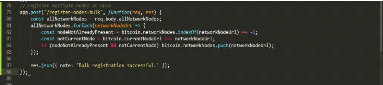

IV.9 Programmation de la blockchain 112

IV.9.1 Introduction 112

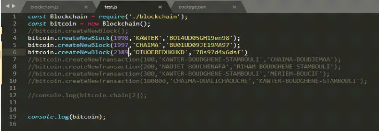

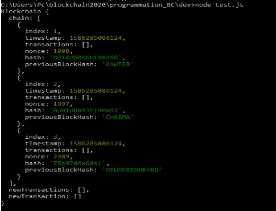

IV.9.2 Création de la blockchain

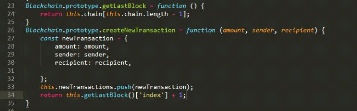

113

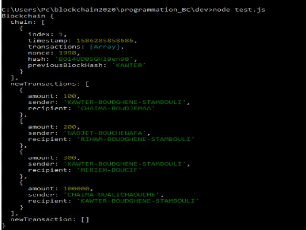

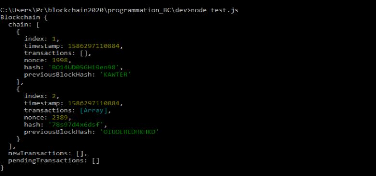

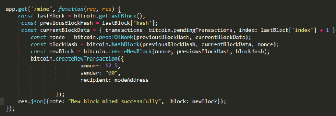

IV.9.2.1 La création d'ajoute un nouveau bloc 114

IV.9.2.2 Créations des nouvelles transactions 116

IV.9.2.3 Mining d'un bloc 117

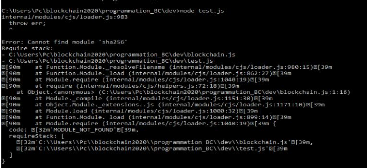

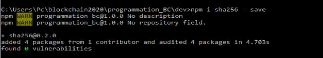

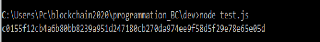

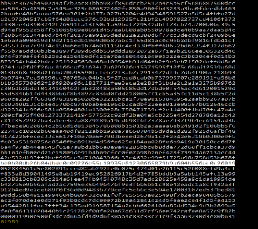

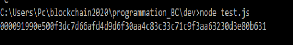

IV.9.3 Hachage des données 120

IV.9.3.1 Création de la méthode

hashBlock 120

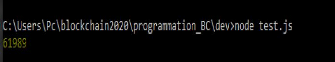

IV.9.4 Proof of Work 122

IV.9.4.1 Définition 122

IV.9.4.1 Création de la méthode Proof

of Work 123

IV.9.4 Création du bloc genesis :

124

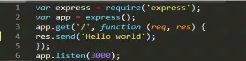

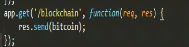

IV.8.6 Création d'une API Express

125

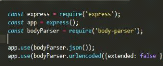

IV.8.6.1 Configuration du serveur 125

IV.8.6.2 Construire les fondations d'API

127

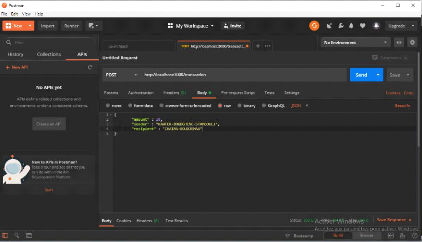

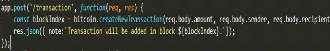

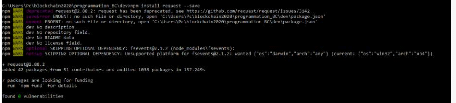

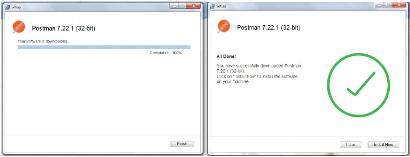

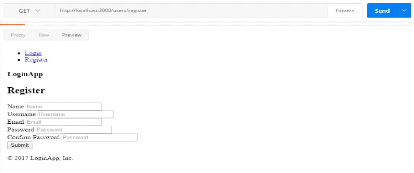

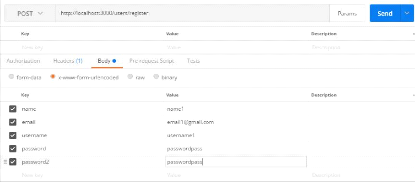

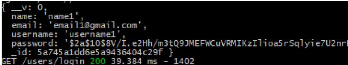

IV.8.6.2.1 Installation de Postman et de l'analyseur de corps

127

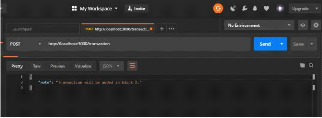

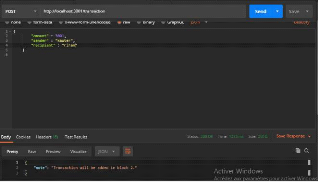

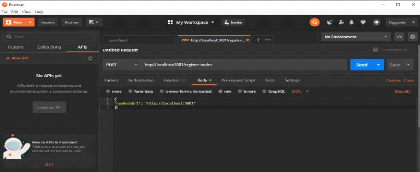

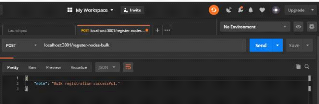

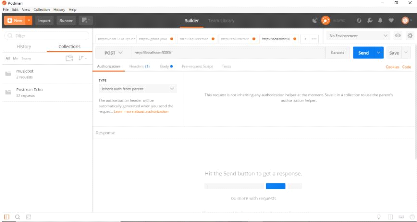

IV.8.6.2.2 L'utilisation de Postman 129

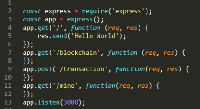

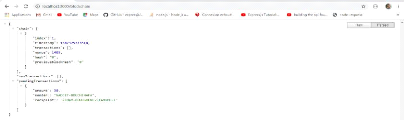

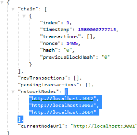

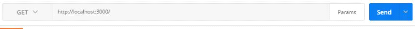

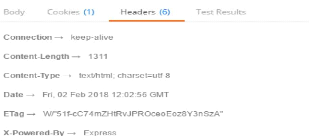

IV.8.6.2.3 Construire le /blockchain endpoint 131

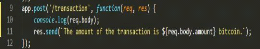

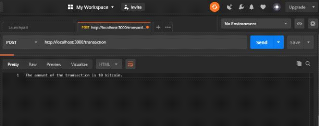

IV.8.6.2.4 Construire la /transaction endpoint 132

IV.8.6.2.5 Construire /mine endpoint 134

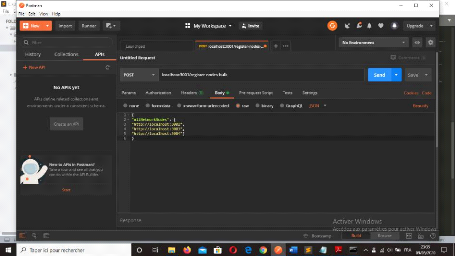

IV.8.6.3 Création d'un réseau

décentralisé 138

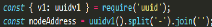

IV.8.6.3.1 Création de plusieurs noeuds et l'ajout du

currentNodeUrl 138

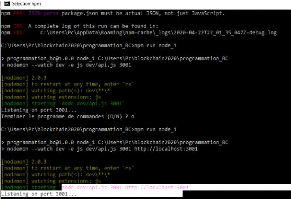

IV.8.6.3.2 Exécution de multiples noeuds d'api.js

139

IV.9.6.3.3 Test des multiples noeuds 140

[XIII]

IV.8.6.3.4 L'ajoute d'un currentNodeUrl 142

IV.8.6.3.5 Aperçu des nouveaux endpoints 142

IV.9 Conclusion 148

Conclusion générale 149

Bibliographie 151

Annexe 155

Annexe 1 Installation d'Apache 155

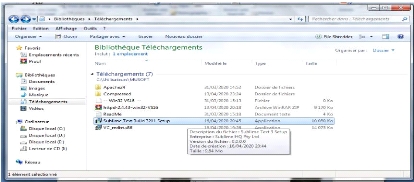

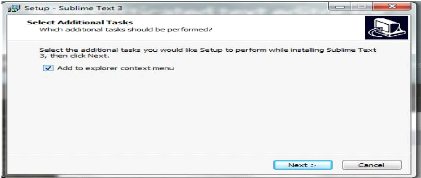

Annexe 2 Installation du Sublime 159

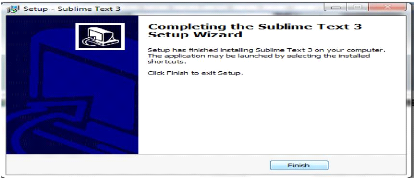

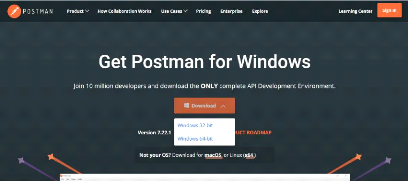

Annexe 3 Installation du Postman API 161

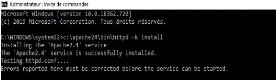

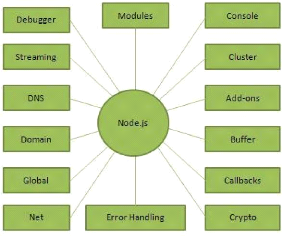

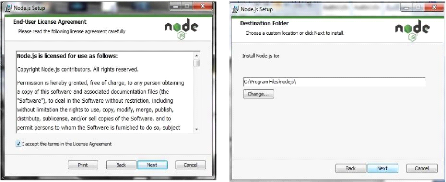

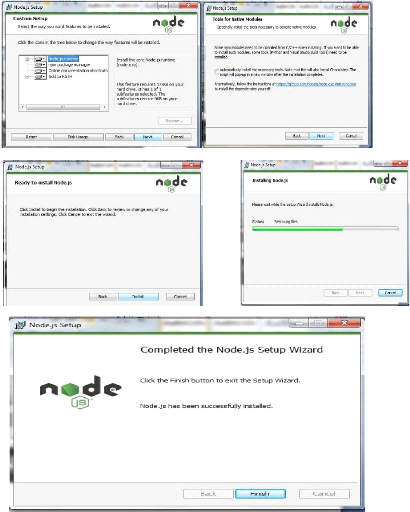

Annexe 4 Node.js 166

Annexe 5 Cisco packet Tracer 169

[XIV]

Liste des tables

Tableau I- 1: Comparaison des mécanismes de

consensus de la blockchain 8

Tableau I- 2: Comparaison entre les protocoles du VPN

22

Tableau II- 1: La comparaison entre Bitcoin & Litecoin

25

Tableau II- 2: Comparaison entre DES et AES 40

Tableau II- 3: Comparaison entre MD5 et SHA 50

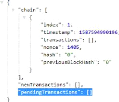

Tableau II- 4: Propriété d'une transaction

56

Tableau II- 5: Structure de données Transaction

Input 57

Tableau II- 6: Structure de données Transaction

Input Outpoint 57

Tableau II- 7: Structure de données Transaction

Output 57

Tableau III- 1: Comparaison entre Architecture Client /

Serveur et Peer to Peer 66

Tableau III- 2: Type de topologie 69

Tableau III- 3: Résumé l'adressage de masque

des classes 77

Tableau III- 4: Table de vérité 77

Tableau III- 5: Tableau illustratif pour l'adressage IP

80

Tableau III- 6: Fonctionnalités de RIP et OSPF

82

Liste des équations

Equation II- 1: Produit de n et p 43

Equation II- 2: Calcule de la fonction d'Euler 43

Equation II- 3: Calcule d'élément inverse d.

44

Equation II- 4: Equation linéaire binaire

44

Liste des figures

Figure I- 1: Architecture technique de la technologie

blockchain 5

Figure I- 2: Fonctionnement de contrat intelligent

10

Figure I- 3: Base de données de la blockchain

14

Figure I- 4: Fonctionnement de la Blockchain 15

Figure I- 5: Système distribué avec

contrôle centralisé 16

[XV]

Figure I- 6: Système centralisé 17

Figure I- 7: Système décentralisé

18

Figure I- 8: Système décentralisé

avec p2p architecture 18

Figure II- 1: Innovation technologique de la technologie

blockchain 29

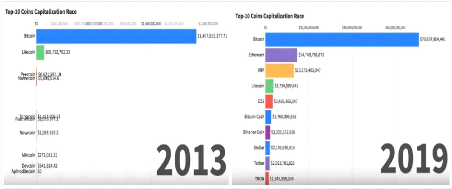

Figure II- 2: Comparaison de la valeur marchande des

crypto-monnaies en 2013 et 2019 30

Figure II- 3: Comment fonctionne la cryptographie en

général 33

Figure II- 4: Opérateur XOR et sa table de

vérité 35

Figure II- 5: Structure DES 36

Figure II- 6: Structure AES 37

Figure II- 7: Processus du premier tour AES 38

Figure II- 8: Cryptographie asymétrique pour la

confidentialité 41

Figure II- 9: Cryptographie asymétrique pour

l'authentification 42

Figure II- 10: Étapes pour la

génération de clés 43

Figure II- 11: Schéma représente comment la

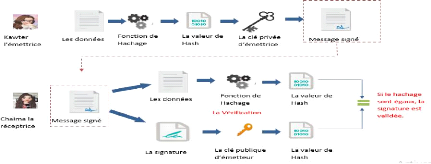

signature fonctionne 46

Figure II- 12: Code QR 52

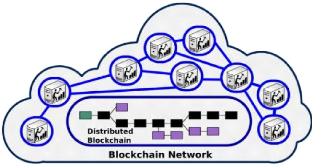

Figure II- 13: Blockchain distributée 53

Figure II- 14: Fonctionnements de la blockchain 53

Figure II- 15: New transaction 54

Figure II- 16: Signature de notre transaction avec notre

clé privée 55

Figure II- 17: Blockchain vérifie que cette

transaction a bien été envoyée par le

propriétaire

de la clé privée 55

Figure II- 18: Exemple de transaction 56

Figure II- 19: Chaine de bloc 58

Figure II- 20: Genesis Block 58

Figure II- 21: Qu'est-ce qu'un bloc et que contient-il En

général ? 59

Figure II- 22: Contenus des blocs de la blockchain et

arbre de Merkle 60

Figure II- 23: Validation d'un bloc de transactions par

les mineurs 62

Figure III- 1: Exemple d'un Lan (Local Area Network)

65

Figure III- 2: Architecture Peer to Peer 65

Figure III- 3: Architecture Client / Serveur 66

Figure III- 4: Exemple d'utilisation d'un WAN 66

Figure III- 5: Exemple d'utilisation d'un réseau

WAN 67

Figure III- 6: Comparaison entre le réseau selon la

distance 67

[XVI]

Figure III- 7: Image illustrative sur les

différents types de réseau 68

Figure III- 8: Topologie en bus 69

Figure III- 9: Topologie en étoile 70

Figure III- 10: Topologie en anneau 70

Figure III- 11: Topologie maillé 71

Figure III- 12: Modèle OSI 73

Figure III- 13: Déférence entre OSI et

TCP/IP 74

Figure IV- 1: Topologie physique du réseau

84

Figure IV- 2: Architecture du réseau 85

Figure IV- 3: Configuration des interfaces de router R2

86

Figure IV- 4: Vérification des interfaces

86

Figure IV- 5: Configuration du router rip 87

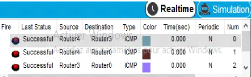

Figure IV- 6: Communication entre les routeurs 88

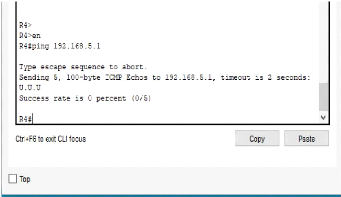

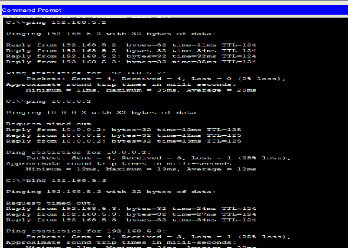

Figure IV- 7: Ping R4 vers R1 88

Figure IV- 8: Vérification de la communication

entre R4 et R1 89

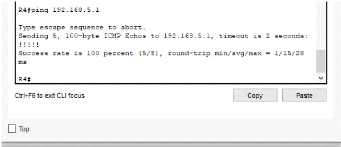

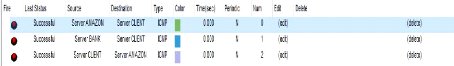

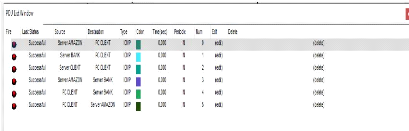

Figure IV- 9: Ping de serveur Amazon vers Serveur Client

89

Figure IV- 10: Topologie d'essaie 90

Figure IV- 11: Configuration du PC 1 (Amazon) 90

Figure IV- 12: Vérification de la communication

entre les PCs 91

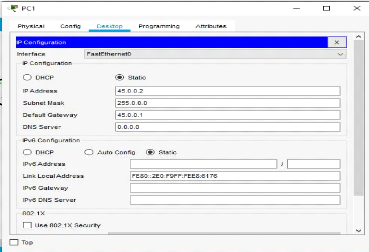

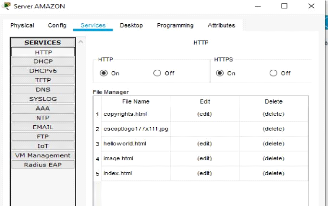

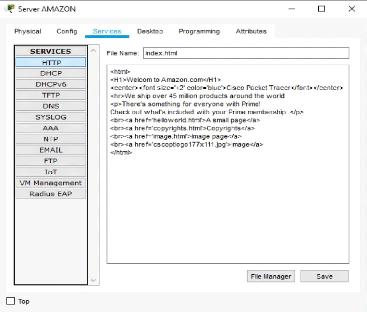

Figure IV- 13: Configuration de Serveur Amazon 92

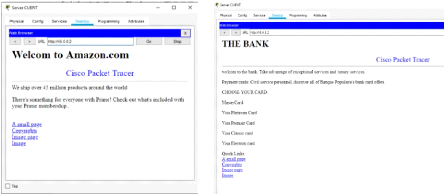

Figure IV- 14: Modification de la page Web d'Amazon

92

Figure IV- 15: Insertion de la Modification de la page Web

d'Amazon 93

Figure IV- 16: Vérification de la Modification de

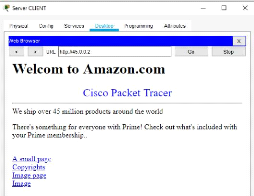

la page Web d'Amazon 93

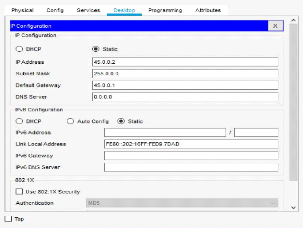

Figure IV- 17: Affectation des adresses IP au serveur BANK

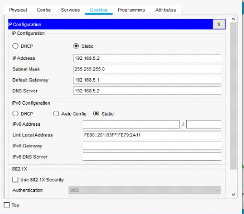

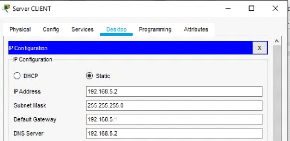

94

Figure IV- 18: Affectation des adresses IP au serveur

Client 94

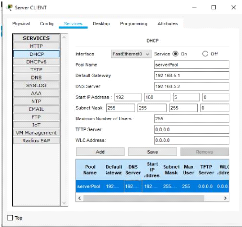

Figure IV- 19: Configuration du DHCP 95

Figure IV- 20: Test entre les serveurs 95

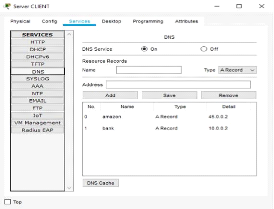

Figure IV- 21: Configuration d'un DNS serveur-client

95

Figure IV- 22: Test d'un DNS serveur-client 96

Figure IV- 23: Configuration du PC Client 97

Figure IV- 24: Communication entre tous les machines

97

Figure IV- 25: Insertion d'un fournisseur d'accès

à Internet 98

[XVII]

Figure IV- 26: Configuration d'un fournisseur

d'accès à Internet 98

Figure IV- 27: Vérification des interfaces du FAI

99

Figure IV- 28: Activation du DHCP sur R2 et R1 99

Figure IV- 29: Ping du R0 vers tous les hôtes

100

Figure IV- 30: Mise en place de tunnel 101

Figure IV- 31: Configurer la politique de

sécurité ISAKMP 102

Figure IV- 32: Architecture d'un VPN site à site

102

Figure IV- 33: Configurations d'IPsec 102

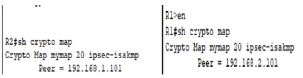

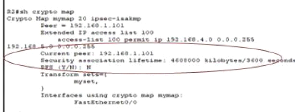

Figure IV- 34: Configuration de la crypto map 103

Figure IV- 35: Application de la crypto map 103

Figure IV- 36: Vérification des opérations

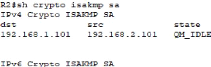

d'ISAKMP 104

Figure IV- 37: Encapsulation des données

104

Figure IV- 38: Vérification de la crypto map 104

Figure IV- 39: Vérification de la liste

d'accès 105

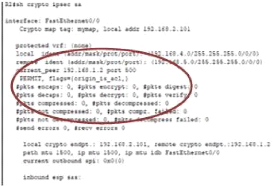

Figure IV- 40: Vérification d'IPsec sa 105

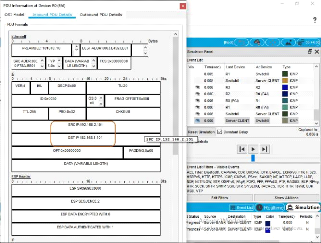

Figure IV- 41: Information du PDU sur R0(FAI) 106

Figure IV- 42: Information du PDU non crypté

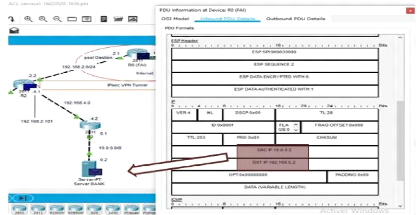

106

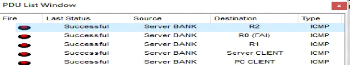

Figure IV- 43: Teste de la topologie 107

Figure IV- 44: Test de la topologie manuellement

107

Figure IV- 45: Confirmation de cryptage et

décryptage de données 107

Figure IV- 46: Fonctionnement du Tunnel GRE 108

Figure IV- 47: Insertion du Tunnel GRE 108

Figure IV- 48: Création d'interfaces de Tunnel

109

Figure IV- 49: Vérification si le Tunnel est bien

créé 110

Figure IV- 50: Chemin du traffic 110

Figure IV- 51: Créations de notre projet

111

Figure IV- 52: Créations des fichiers avec les

extensions "js" 111

Figure IV- 53: Création d'un fichier package.json

112

Figure IV- 54: Création de projet est prête

112

Figure IV- 55: Programmations d'ajoute d'un nouveau bloc

114

Figure IV- 56: Exportations de la fonction constructrice

114

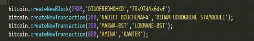

Figure IV- 57: Configuration de projet bitcoin 114

Figure IV- 58: Création de projet bitcoin

115

Figure IV- 59: Test d'ajoute un nouveau bloc 115

[XVIII]

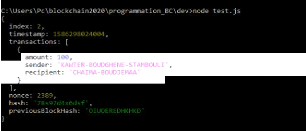

Figure IV- 60: Test de la méthode creatNewBlock

116

Figure IV- 61: Exécution de la méthode

creatNewBlock 116

Figure IV- 62: Programmations des nouvelles transactions

116

Figure IV- 63: Test d'ajoute des nouvelles transactions

117

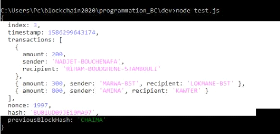

Figure IV- 64: Test d'ajoute des nouvelles transactions

117

Figure IV- 65: Test de miner un bloc 118

Figure IV- 66: Exécution de minerde deux blocs

118

Figure IV- 67: Modifications sur les transactions

119

Figure IV- 68: Ajout des transactions successives

119

Figure IV- 69: Transactions restantes en attente

119

Figure IV- 70: Minage réussi 120

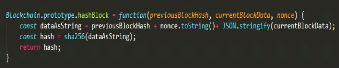

Figure IV- 71: Construction de la méthode hashBlock

120

Figure IV- 72: Test de la méthode hashBlock

121

Figure IV- 73: Exécution de la méthode

hashbBock 121

Figure IV- 74: Enregistrement de la bibliothèque

sha256 121

Figure IV- 75: Résultat de hachage 122

Figure IV- 76: Configuration de la preuve de travail

123

Figure IV- 77: Obtention du nonce 123

Figure IV- 78: Exécution de PoW 124

Figure IV- 79: Vérification du hash après

l'obtention du nonce 124

Figure IV- 80: Créations du bloc genesis

125

Figure IV- 81: Création de fichier serveur.js

125

Figure IV- 82: Démarrage du serveur express

126

Figure IV- 83: Exécution du serveur 126

Figure IV- 84: Interface d'applications Blockchain

127

Figure IV- 85: Automatisation de ce processus 128

Figure IV- 86: Exécution de nodemon 128

Figure IV- 87: Tester le point de terminaison /

transaction 129

Figure IV- 88: Envoi des données de transaction

à partir du postman 130

Figure IV- 89: Configuration de req.body 130

Figure IV- 90: Installation de body-parser 130

Figure IV- 91: Importation de fichier body-parser

131

Figure IV- 92: Envoi de la demande 131

Figure IV- 93: Réception de la chaine

envoyée 131

[XIX]

Figure IV- 94: Importation de fichier blockchain.js

131

Figure IV- 95: Renvoie de la blockchain 132

Figure IV- 96: Récupération de la chaine

blockchain 132

Figure IV- 97: Créer un nouvel objet de ressource

s'appelle transaction 132

Figure IV- 98: Création des données

133

Figure IV- 99: Test du point de terminaison /transaction

133

Figure IV- 100: Réception de la chaine dans le

navigateur 133

Figure IV- 101: Construire /mine endpoint 134

Figure IV- 102: Importation de la bibliothèque UUID

134

Figure IV- 103: Test de /mine endpoint 135

Figure IV- 104: Test de /blockchain endpoint 135

Figure IV- 105: Miner plusieurs blocs 136

Figure IV- 106: Test de /transaction endpoint 136

Figure IV- 107: Exécution du Test de /transaction

endpoint 137

Figure IV- 108: Minage réussi 137

Figure IV- 109: Fin de minage 137

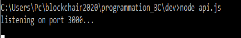

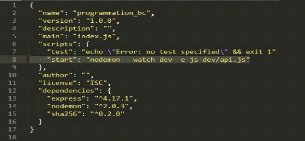

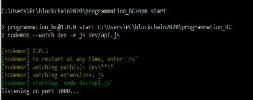

Figure IV- 110: Exécution de npm start 139

Figure IV- 111: Exécution de multiples noeuds

d'api.js 140

Figure IV- 112: Modifications dans le fichier package.json

140

Figure IV- 113: Configuration des données de la

transaction 141

Figure IV- 114: Récupération de la chaine de

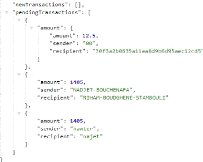

bloc 141

Figure IV- 115: Création d'une transaction en

attente 141

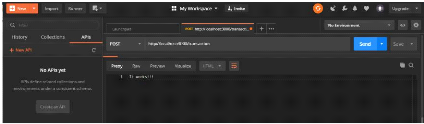

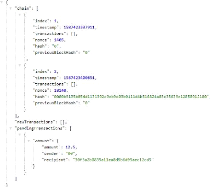

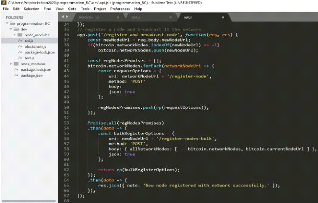

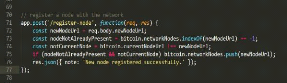

Figure IV- 116: Configuration du register node 143

Figure IV- 117: Importation de la bibliothèque

request-promise 143

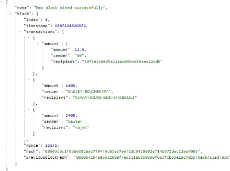

Figure IV- 118: Construit le / register-and

-broadcast-node 144

Figure IV- 119: Installation de la bibliothèque

request 144

Figure IV- 120: Test de register-node 144

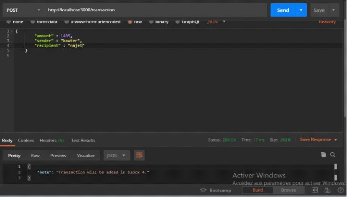

Figure IV- 121: Ajout de node url 145

Figure IV- 122: Obtention de la réponse Nouveau

noeud enregistré avec succès 145

Figure IV- 123: Construire le / register-nodes-bulk

endpoint 146

Figure IV- 124: Test des / register-nodes-bulk 147

Figure IV- 125: Recevoir une réponse qui indique

l'enregistrement en bulk réussi 147

Figure IV- 126: Ajout réussie de trois url

148

[XX]

Liste des abréviations

A

AES Advanced Encryption Standard

B

BCH Bitcoin Cash

BGP Border Gateway Protocol

BPFT Pratical Byzantine Fault Tolerant

BTC BitCoin

BC BlockChain

C

CIDR Classless Inter-Domain Routing CPU Central Processing

Unit

D

DES Data Encryption Standard

DHCP Dynamic Host Configuration Protocol

DNS Domain Name Service

DSA Digital Signature Algorithm

DSS Digital Signature Standard

DLT Distributed Ledger Technologies

E

ECDSA Elliptic Curve Digital Signature Algorithm EGP Exterior

Gateway Protocol

EIGRP Enhanced Interior Gateway Routing Protocol ETH Ethereum

F

FIPS Federal Information Processing Standards FTP File Transfer

Protocol

G

GPU Graphics Processing Unit

H

HUB Housing Union Building

[XXI]

HTTP Hypertext Transfer Protocol

I

IBM International Business Machines

ICMP Internet Control Message Protocol

IGRP Interior Gateway Routing Protocol

IGP Interior Gateway Protocol

IP Internet Protocol

IPv4 Internet Protocol version 4

IPv6 Internet Protocol version 6

IPsec Internet Protocol Security

IS-IS Intermediate System to Intermediate System

ISP Internet Service Provider

ISO International Organization for Standardization

IKEv2 Internet Key Exchang Version 2

ID Identificateur

J

K

L

LAN Local Area Network

LLC Logical Link Control

L2TP Layer 2 Tunneling Protocol

LTC LiteCoin

M

MAN Metropolitan Area Network MAC Message Authentication Code MD5

Message Digest 5

MySQL : est une combinaison de "My", le nom de la fille du

co-fondateur Michael

Widenius, et "SQL", l'abréviation de

StructuredQueryLanguage.

N

NFC Near Field Communication

NIST National Institute of standards and Technology

NSA National Security Agency

NEO Non-Equity Option

[XXII]

NIC Network Interface Card

O

OSIOpen Systems Interconnection OSPF Open Shortest Path First

P

PAN Personal Area Network

PBFT Practical Byzantine Fault Tolerance

PoW Proof of Work

PPP Point-to-Point

P2P Peer-to-Peer

POS Proof of Stacke

POA Proof of Authority

OSPF Open Shortest Path First

Q

R

RC4 Rivest Cipher 4

RIP Routing Information Protocol RSA Rivest-Shamir-Adleman REP

Repons

S

SHA Secure Hash Algorithm

SSH Secure Socket Shell

SSTPSecure Socket Tunneling Protocol

T

TCP/IP Transmission Control Protocol/Internet Protocol TDES

Triple Data Encryption Standard

U

UDP User Datagram Protocol

V

VPN Virtual Private Network

W

WAN Wide Area Network

[XXIII]

WEB world wide web

X

XOR exclusive O

Y

Z

[1]

Introduction générale

Introduction générale

La blockchain est un terme dans le domaine des technologies de

l'information. Il s'agit essentiellement d'une base de données

partagée et les données ou informations qui y sont

stockées ont les caractéristiques "infalsifiable", "trace

laissée", "traçable", "ouverte et transparente" et "maintenance

collective". Sur la base de ces caractéristiques, la technologie

blockchain a jeté des bases solides de « confiance »,

créant un mécanisme de coopération fiable et ayant de

larges perspectives d'application.

Le 10 janvier 2019, le National Internet Information Office a

publié le « Règlement sur la gestion des services

d'information sur la blockchain ». Le 24 octobre 2019, lors de la

dix-huitième étude collective du Bureau politique du

Comité central, le secrétaire général Xi Jinping a

souligné que "prendre la blockchain comme une percée importante

dans l'innovation indépendante des technologies de base"

"accélérer le développement de la technologie blockchain

et l'innovation industrielle". La « blockchain » est entrée

dans le champ de vision du public est devenue le centre d'intérêt

de la société.

La blockchain provient du Bitcoin de Satoshi Nakamoto. En tant

que technologie, la blockchain est une solution technique qui ne repose pas sur

des tiers et utilise ses propres noeuds décentralisés pour

stocker, vérifier, transférer et communiquer les données

du réseau. Par conséquent, c'était sous un angle de

comptabilité financière, la technique blockchain est

considérée comme un grand centre de facturation de réseau

distribué. Tout le monde peut utiliser en même temps les normes

techniques, ajoute leurs propres informations, étend La blockchain et

continue de répondre aux besoins de saisie de données induites

par divers besoins. Cette technologie, qui fait l'objet de notre travail, a

été adaptée avec succès sur l'étude et la

conception d'un réseau bancaire sécurisée.

Le manuscrit est divisé en quatre chapitres :

Le premier chapitre est consacré tout d'abord à

la présentation générale de l'ouvrage dont nous avons

couvert l'évolution de la blockchain, son histoire et sa

définition. Ensuite, nous présenterons les avantages de la

conception et le fonctionnement de cette technologie passant par la

présentation de l'importance de la blockchain suivie par certains cas

d'utilisation. Nous définirons également les types de la

blockchain, et nous conclurons par les mécanismes de

sécurité dans les réseaux.

Le deuxième chapitre présente l'étude

théorique de la technologie blockchain pour l'étude et la

conception d'un réseau bancaire sécurisé avec la

blockchain. Dans cette étude, nous allons détailler le concept de

crypto-monnaies qui permettent les paiements sécurisés en se

basant sur plusieurs méthodes de chiffrements. Nous définirons

également, les divers algorithmes de cryptage et techniques

cryptographiques qui protègent les informations, tels que le cryptage

à courbe elliptique, les paires de clés public-privée et

les fonctions de hachage. Ensuite et dans le but de valider la

compréhension de la blockchain, nous avons étudié le

procédé technique sur lequel repose cette technologie.

Dans le troisième chapitre, nous allons

développer les réseaux informatiques qui consistent de

créer un réseau bancaire. Nous couvrirons les types des

réseaux tels que PAN, MAN, WAN, ect. Pour cela, nous allons

étudier de façon approfondie l'adressage IP. Par la suite,

[2]

Introduction générale

nous donnerons une vue globale sur le modèle OSI et

TCP/IP, ainsi les notions de protocole et routage.

Dans le quatrième chapitre, nous exposerons une

nouvelle technique qui est basée sur la combinaison entre la technologie

blockchain et le réseau bancaire. Cette technique nous permettra de

construire un réseau bancaire avec un routage amélioré,

sécurisé et rendant le trafic plus efficace. Pour répondre

à ce besoin de communication sécurisé, nous avons

utilisé un réseau privé virtuel (VPN) avec ses

différentes topologies. Dans ce cadre, nous allons présenter la

fonction constructrice, puis nous sommes passés à la

création de méthodes étonnantes telles que creatNewBlock,

creat NewTransaction, getLastBlock, etc. Nous proposerons, par la suite, la

méthode de hachage, le hachage SHA256, et nous créerons une

méthode pour générer un hachage pour nos données de

bloc. Nous avons également appris ce qu'est une preuve de travail et

comment cela fonctionne. De même, nous configurerons Express.js dans

notre projet, et verrons comment utilisez-le pour construire notre API /

serveur. Nous conclurons par la création d'un réseau

décentralisé.

Chapitre I Généralités et

présentation de l'ouvrage

[3]

I.1 Historique

Au début des années 1990, deux crypto-logues

Américains Stuart Haber et W. Scott Stornetta imaginent un

système informatique que tout le monde peut écrire mais qui est

impossible à effacer et indestructible. Puis dans les années

1991, les chercheurs ont trouvé une solution qui utilise des techniques

de sécurité cryptographique pour garantir que tous les fichiers

soient sécurisés par la Blockchain. Plus tard en 1992, la

technologie de MarkleTree également été

intégrée du système, permettant de stocker

simultanément plusieurs documents dans le même bloc. Il est

dommage que cette technologie ait ensuite été ignorée et

lentement abandonnée. Malheureusement, ce brevet a été

annulé en 2004 parce qu'il n'avait pas été mis à

jour, quatre ans seulement avant le boom des Bitcoins. En 2004, l'informaticien

et activiste en cryptographie Hal Finney (Harold Thomas Finney II) a

présenté un système de preuve de travail

réutilisable appelé PoW (proof of work). Le système

reçoit des jetons de travail hashcash2 irremplaçables,

qui créent en retour des pièces pouvant être

transférées entre utilisateurs et signées par

RSA.1

PoW peut être considéré comme un premier

prototype de la blockchain, constituant une première étape

importante dans le cryptage de l'historique des devises.

La fin de l'année 2008 a vu la publication d'un livre

blanc sur un système de paiement électronique

décentralisé poste à poste appelé Bitcoin sur une

liste de diffusion cryptée par des individus ou des groupes sous le

pseudonyme Satoshi Nakamoto. Bitcoin est basé sur le calcul de la preuve

de travail Hascash2. Par rapport à l'opération

très fiable POW, Bitcoin utilise un protocole décentralisé

de point à point pour vérifier et suivre les transactions afin

d'éviter une double consommation. En bref, Bitcoin "exploite" en

utilisant le mécanisme de contrôle du travail de chaque mineur,

puis vérifié par des noeuds décentralisés du

réseau (2J.

Le 3 janvier 2009, Satoshi Nakamoto a extrait et

exploité le premier bloc de Bitcoins. Il a également reçu

un bonus de 50 Bitcoins. Le 12 janvier 2009, le premier destinataire de Bitcoin

était Hal Finney, qui avait reçu 10 Bitcoins de Satoshi Nakamoto.

Il s'agissait de la première transaction confirmée par Bitcoin au

monde (1J.

En 2013, le programmeur et co-fondateur de Magazine Bitcoin,

VitalikButerin, a déclaré que Bitcoin devait écrire un

langage de script pour créer des applications

décentralisées. Ne parvenant pas à obtenir un accord au

sein de la communauté, Vitalik a commencé à

développer une nouvelle plate-forme d'informatique répartie

basée sur une chaîne de blocs, Ethereum, dotée de fonctions

de script, également appelées contrats

intelligents (3J.

1 RSA : est l'un des

premiers crypto systèmes à clé publique et est largement

utilisé pour la transmission sécurisée de

données

2 Hashcash : est un

algorithme de preuve de travail, qui a été utilisé comme

technique de contre-mesure de déni de service dans un certain nombre de

systèmes.

Chapitre I Généralités et

présentation de l'ouvrage

[4]

I.2 Définition

Le monde change continuellement, entraine par les innovations

technologiques qui affectent notre façon de vivre et de faire des

affaires. Cependant, si les technologies de l'information et de la

communication ont profondément affecté l'organisation de la

production, elles ne sont pas encore réussies à numériser

les transactions3 commerciales. Malgré les efforts

déployés récemment pour mettre en place des processus

électroniques destinés à traiter certains aspects des

procédures commerciales, les transactions commerciales restent encore

fortement dépendantes du papier. Les problèmes de

sécurité surgissent sur les flux de données à

travers les frontières. Une nouvelle technologie, Blockchain, est

considérée comme un changeur de jeu possible avec son

mécanisme unique de renforcement de la confiance, est devenue une

direction importante pour l'intégration en profondeur des finances et de

la technologie. Mais qu'est-ce que la Blockchain et quel est le potentiel de

cette technologie pour le commerce international ?

(4]

La Blockchain est partout en ce moment. Mais tout le monde n'a

pas encore bien compris de quoi on parlait, la phase

d'évangélisation n'est pas encore finie, voici une explication

assez courte qui peut vous aidez à comprendre de quoi il s'agit et aussi

à l'expliquer aux autres :

Imaginez un grand livre ou un enregistrement numérique

de transaction que tous peuvent lire gratuitement et librement, ce livre est

décentralisé, aucune entité ne contrôle le

réseau et c'est un registre distribué. Les enregistrements (les

utilisateurs) sont partagés avec tous les participants, sans qu'il y'ait

besoin d'une autorité centrale et dans lesquels les transactions sont

stockées de manière hautement sécurisée

vérifiable et permanente, à l'aide de diverses techniques

cryptographiques (5].

I.3 Architecture technique de la blockchain

Cette partie se concentre sur l'analyse du cadre technique de la

technologie Blockchain.

Après une mise en perspective et une justification de

son intérêt pour l'émergence de nouveaux cas d'usage, cette

partie décrit les éléments constitutifs de la

technologie.

Nous allons présenter les produits à

différentes étapes de la blockchain avant de conclure par un

panorama de technologies et outils.

Dans la figure I-1, la division de base est faite pour 9

dimensions. Ensuite, nous analysons en détail le contenu

spécifique de chaque module (8].

3 Transaction : est

tout type d'action impliquée dans la conduite des affaires ou une

interaction entre des personnes. Un accord commercial important peut être

appelé une transaction, en particulier l'achat ou la vente de

marchandises, mais vous pouvez appeler une transaction tout échange avec

une autre personne.

Chapitre I Généralités et

présentation de l'ouvrage

Application supérieure

Gestion d'opération

Gestion du système

Contrat intelligent

Consensus

Grand livre

Composants de base

Interface

[5]

Infrastructure

Figure I- 1: Architecture technique de la technologie

blockchain I.3.1 Infrastructure

La couche d'infrastructure fournit le système

d'exploitation et les installations matérielles y compris les serveurs

physiques, les hôtes cloud, etc. pour le fonctionnement

normal du système blockchain.

Elle peut être

décomposée en trois domaines :

§ Ressources informatiques (CPU, GPU, ASIC, etc.).

§ Ressources de stockage (disque dur).

§ Cette partie des ressources du réseau (bande

passante) n'est pas très différente des autres systèmes.

Elle n'est rien de plus qu'orientée vers le calcul, certaines

orientées vers le stockage et d'autres fortement dépendantes du

réseau [9].

I.3.2 Les composantes de base

La couche de composants de base implémente

l'enregistrement, la vérification et la diffusion d'informations dans le

système de blockchain. La blockchain est un système

distribué, c'est-à-dire que l'ensemble des blocs signés

est répliqué sur tous les noeuds du réseau. Comme tout le

monde, vous pouvez, si vous le souhaitez, utiliser votre ordinateur pour en

faire un noeud. Pour cela, vous devez télécharger l'ensemble des

blocs signés jusqu'à présent. Pour le bitcoin, cela

représente déjà plus de 180 giga-octets.

Quand un noeud arrive à signer un nouveau bloc en

premier, ce dernier est ajouté à la blockchain de tous les autres

noeuds du réseau de manière à toujours avoir une

blockchain à jour partout sur le réseau. Il y a

énormément de noeuds dans le monde et ils ont tous une copie

complète de la blockchain.

§

Chapitre I Généralités et

présentation de l'ouvrage

[6]

Découverte du réseau Le

système de blockchain est composé de nombreux noeuds

connectés via le réseau, en particulier dans le système de

chaîne commun, le nombre de noeuds est souvent important. Chaque noeud

doit découvrir les noeuds voisins via le protocole de découverte

du réseau et établir une liaison avec les noeuds voisins.

§ Une fois que le noeud

émetteur-récepteur de données est

connecté au noeud voisin via le protocole de communication

réseau, le module émetteur-récepteur de données

termine l'échange de données avec d'autres noeuds. La diffusion

des transactions, le consensus des messages et la synchronisation des

données sont tous effectués par ce module.

§ Les algorithmes cryptographiques sont

utilisés pour garantir l'intégrité de la blockchain,

l'identité du participant, l'authenticité des transactions et

parfois la confidentialité du contenu, y compris divers algorithmes de

codages, des algorithmes de hachage, des algorithmes de signature, des

algorithmes de protection de la confidentialité, etc.

§ Stockage de données Les

données du système de blockchain utilisent différents

modes de stockage de données.

Les modèles de stockage incluent des bases de

données relationnelles telles que MySQL3et des bases de

données non relationnelles telles que LevelDB4.

Généralement, les données à

sauvegarder comprennent des données publiques (par exemple :

données de transaction, données d'état, etc.) et des

données privées locales.

§ Notification de message : Le module

de notification de message fournit des services de notification de message

entre différents composants de la blockchain et entre différents

noeuds.

Une fois la transaction réussie, le client doit

généralement suivre les enregistrements pendant

l'exécution de la transaction et obtenir les résultats de

l'exécution de la transaction. Le module de notification des messages

peut compléter la génération, la distribution, le stockage

et d'autres fonctions des messages pour répondre aux besoins du

système de blockchain.

I.3.3 Grand livre

La couche du grand livre est responsable du stockage. Tous

les participants au réseau ont accès au grand livre

distribué et à son enregistrement immuable des transactions. Avec

ce grand livre partagé, les transactions ne sont enregistrées

qu'une seule fois.

La couche de registre incorpore la signature de hachage du

bloc précédent dans le bloc suivant pour former une structure de

données de chaine de blocs.

La couche du grand livre a deux méthodes

d'enregistrement des données basée sur les actifs et basée

sur les comptes. Dans un modèle basé sur l'actif, l'actif est

modélisé en premier, puis la propriété de l'actif

est enregistrée, c'est-à-dire que la propriété est

un

3 MySQL : est un

système de gestion de base de données relationnelle open source.

SQL fait référence au Structured Query Language, le langage de

requête utilisé

4 LevelDB : est une

bibliothèque de stockage de valeurs-clés rapide écrite par

Google qui fournit un mappage ordonné des clés de chaîne

aux valeurs de chaîne.

Chapitre I Généralités et

présentation de l'ouvrage

[7]

champ de l'actif. Dans le modèle basé sur un

compte, un compte est établi en tant qu'objet d'actifs et de

transactions, et les actifs sont un champ sous le compte.

Le grand livre possède les avantages suivants :

§ Modèle de données basé sur le

compte : Il est facile à enregistrer et à interroger les

informations liées.

§ Modèle de données basé sur les

actifs : Ce modèle possède une haute simultanéité

afin d'obtenir des performances de traitement simultanées

élevées et d'interroger les informations liées au compte

dans le temps. Plusieurs plateformes de blockchain migrent vers deux

modèles de données ce qui conduit au développement d'un

modèle mixte.

I.3.4 Consensus

La couche consensus est chargée de coordonner et

d'assurer la cohérence des enregistrements de données de chaque

noeud dans l'ensemble du réseau c'est-à-dire tous les noeuds sont

en compétition pour ajouter le prochain bloc à la blockchain mais

un seul d'entre eux sera sélectionné pour le faire (et lui seul

sera rémunéré). Cette sélection étant

aléatoire pour chaque nouveau bloc. Ce caractère aléatoire

est très important pour la sécurité de la blockchain ;

puisque personne ne sait quel mineur sera choisi. Il existe différentes

façons de réaliser cette sélection aléatoire de

mineurs : ce sont les mécanismes de consensus.

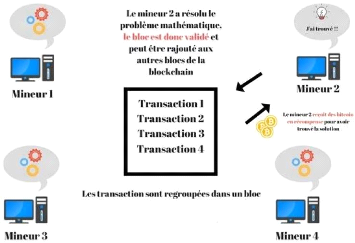

Le premier type de mécanisme de consensus est la

preuve de travail (POW) utilisée habituellement dans les blockchains

publiques de sort que plus la puissance de calcul d'un mineur est

élevée, plus la probabilité sélectionnée est

grande. Comme la puissance de calcul est coûteuse, le coût

d'acquisition de 51% de la puissance totale de calcul du réseau est

élevé ; c'est une façon de sécuriser le

réseau en rendant le coût d'une attaque disproportionnée

par rapport au bénéfice.

Le deuxième type de mécanisme de consensus est

utilisé dans les blockchains privées dans lesquelles les noeuds

appartiennent à une même entité, ou dans les blockchains

semi-privées dans lesquelles les noeuds appartiennent à un

consortium de différents utilisateurs autorisés. Ce

deuxième type n'a pas besoin d'un mécanisme de consensus aussi

coûteux que le POW, car les participants sont connus et de confiance dans

une certaine mesure. Dans ce cas, le mécanisme de consensus

utilisé est beaucoup plus simple comme l'algorithme de

PBFT5 (9J.

Ci-dessous, nous listons la comparaison de quelques algorithmes

de consensus (10J.

5 PBFT : est un

excellent algorithme de consensus pour les consortiums d'entreprises où

les membres sont partiellement fiables.

Chapitre I Généralités et

présentation de l'ouvrage

[8]

Mécanisme du consensus

|

Description

|

Avantages

|

Inconvénients

|

POW

|

Dans une blockchain publique, les ordinateurs des mineurs sont

mis à disposition pour résoudre un problème

mathématique compliqué. Le 1erqui trouve une solution

gagne la récompense du prochain bloc de la chaine.

|

Simple à mettre en oeuvre.

Sécurisé. Faible.

Consommation des ressources réseau.

|

Consomme trop de ressources informatiques.

La probabilité de bifurcation est

élevée.

Le consensus prend plus de temps.

|

POS

|

Preuve d'enjeu. Les

validateurs de transactions doivent mettre en gage la possession

de crypto monnaie pour recevoir une récompense. Si un noeud est

malveillant, il peut perdre sa mise en gage au profit des validateurs

honnêtes

|

Moins de

consommation de ressources.

|

La mise en oeuvre est plus compliquée.

Faille de sécurité.

Pression de trafic réseau élevée.

|

BPFT

|

Consensus dont la liste des validateurs est connue au

départ et peut tolérer jusqu'à 1/3 de noeuds compromis

(déconnectés ou malveillants).

|

Consensus de groupe rapide et performant.

Pas de fork ou de réorganisation de chaine.

|

Chaine privée uniquement.

|

POA

|

Preuve d'autorité. Consensus dont la liste des

validateurs est connue au départ et qui valide à tour de

rôle un bloc. Ce type de consensus peut tolérer jusqu'à 49%

de noeuds malveillants ou déconnectés.

|

Consensus de groupe rapide.

|

Chaine privée uniquement.

Fork ou réorganisation de la chaine possible.

|

|

Tableau I- 1: Comparaison des mécanismes de

consensus de la blockchain

[9]

Chapitre I Généralités et

présentation de l'ouvrage

I.3.5 Contrat intelligent

La couche de contrat intelligent est chargée

d'implémenter, de compiler et de déployer la logique

métier du système blockchain sous forme de code, de terminer le

déclenchement des conditions et l'exécution automatique des

règles établies et de minimiser l'intervention manuelle.

Les objets opérationnels des contrats intelligents

sont principalement des actifs numériques. Les caractéristiques

des conditions difficiles à modifier et fortes de déclenchement

après la détermination des données déterminent que

l'application des contrats intelligents a une valeur élevée et un

risque élevé. Comment éviter les risques et exercer une

valeur est une difficulté dans l'application à grande

échelle actuelle des contrats intelligents.

À l'heure actuelle, l'application des contrats

intelligents en est encore à un stade relativement précoce, et

les contrats intelligents sont devenus la "zone la plus touchée" pour la

sécurité de la blockchain. Du point de vue du temps de

sécurité provoqué par les précédentes

vulnérabilités des contrats intelligents, il existe de nombreuses

failles de sécurité dans le contrat portable, ce qui pose un

énorme défi à sa sécurité

[11].

À l'heure actuelle, il existe plusieurs idées

pour améliorer la sécurité des contrats intelligents :

§ La première est la vérification

formelle, qui utilise une preuve mathématique stricte pour s'assurer que

la logique exprimée par le code du contrat répond à

l'intention. Cette loi est stricte en logique, mais difficile, et requiert

généralement une agence professionnelle tierce pour effectuer des

audits.

§ Le second est le chiffrement intelligent des contrats.

Les contrats intelligents ne peuvent pas être lus par des tiers en texte

brut, ce qui réduit les attaques de contrats intelligents en raison de

failles de sécurité logiques. Cette méthode est moins

coûteuse, mais elle ne peut pas être open source.

§ La troisième consiste à

réglementer strictement le format grammatical de la langue du contrat.

Résumez l'excellent modèle de contrats intelligents,

développez des modèles de contrats intelligents standards et

standardisez la préparation des contrats intelligents avec une certaine

norme pour améliorer la qualité des contrats intelligents et

améliorer la sécurité des contrats.

Chapitre I Généralités et

présentation de l'ouvrage

[10]

Figure I- 2: Fonctionnement de contrat intelligent

I.3.6 Gestion de système

La couche de gestion du système est chargée de

gérer d'autres parties de l'architecture de la blockchain, comprenant

principalement deux types de fonctions : la gestion des autorisations et la

gestion des noeuds.

La gestion des droits est un élément clé

de la technologie de la chaîne de blocs, en particulier pour les

chaînes d'autorisation qui ont plus d'exigences d'accès aux

données.

I.3.7 Interface

La couche d'interface est principalement utilisée pour

compléter l'encapsulation des modules fonctionnels et fournir une

méthode d'appel simple pour la couche d'application.

I.3.8 Application

La couche application est la partie qui est finalement

présentée à l'utilisateur. Son rôle principal est

d'appeler l'interface de la couche contrat intelligent pour s'adapter aux

différents scénarios d'application de la blockchain et fournir

aux utilisateurs différents services et applications.

Chapitre I Généralités et

présentation de l'ouvrage

[11]

Chapitre I Généralités et

présentation de l'ouvrage

I.3.9 Fonctionnement et maintenance

L'équipe de gestion de l'exploitation et de la

maintenance est principalement responsable de l'exploitation et de la

maintenance quotidienne du système blockchain, y compris la

journalisation, la surveillance, la gestion et l'expansion.

Sous l'architecture unifiée, les plates-formes

traditionnelles ont différents modules de stockage, modèles de

données, structures de données, langages de programmation,

environnements sandbox6, etc., en fonction de leurs propres besoins

et de leur positionnement.

I.4 Domaine d'application de la

Blockchain

La technologie Blockchain, qui réduit les frictions

dans les activités commerciales et augmente l'efficacité,

révolutionne de nombreuses industries. Et les réformes sont, en

même temps, mises en oeuvre à grande échelle, impliquant

des participants collaborateurs. Dans divers domaines, tels que la finance, les

soins de santé et le gouvernement, la blockchain contribue

déjà aux réformes de l'industrie. Voici quelques-unes des

possibilités infinies de la blockchain.

§ Internet des objets :

o Fret : Transportez du fret avec plusieurs

compagnies maritimes tout en garantissant la transparence et une livraison

rapide.

o Suivi et conformité des composants :

Stockez les enregistrements sources des pièces d'origine et de

rechange dans l'entretien du véhicule.

o Consigner les données d'exploitation et de

maintenance : stocker les enregistrements d'exploitation et de

maintenance pour les partager avec des partenaires commerciaux ou à des

fins réglementaires.

§ Gestion des identifiants

:

o Établir une identification numérique de

confiance.

§ Chaîne d'approvisionnement

:

o Améliorez la traçabilité, la

transparence et l'efficacité au sein des réseaux de

sécurité alimentaire.

§ Services financiers :

o Comprendre vos clients : Accédez

à des informations fiables et à jour sur vos clients pour aider

les institutions financières à fournir un service client plus

précis.

o Compensation et règlement :

Accélérez le règlement en transférant des fonds

entre les institutions financières directement en temps réel.

o Autres exemples : Lettres de

crédit, dette et obligations de sociétés, plateformes de

négociation, envois de fonds, accords de mise en pension, devises.

6 Sandbox : est un

environnement de test isolé qui permet aux utilisateurs

d'exécuter des programmes ou d'exécuter des fichiers sans

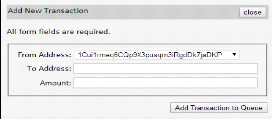

affecter l'application, le système ou la plateforme sur lesquels ils

s'exécutent.

§

[12]

Soins de santé :

o Dossiers médicaux électroniques.

o Banque de virus.

o Contrat de service et d'assurance REP médecin /

vendeur.

o Blockchain Health Research Commons.

o Notaire de santé Blockchain.

§ Assurances :

o Traitement des réclamations.

o Assurance P2P.

o Propriété.

o Ventes et souscription.

§ Agence gouvernementale

:

o Procédure d'appel d'offres du

gouvernement.

o Votez.

o Taxe.

§ Jeux

§ La musique :

o Streaming plus juste et plus transparent où les

musiciens pourraient être payés directement par ceux qui

écoutent leur musique.

§ Les contrats

intelligents

o L'exécution automatisée d'un contrat ou

d'une transaction selon des règles définies

I.5 Pourquoi utiliser la technologie Blockchain

La deuxième question que les gens posent

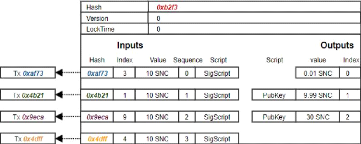

habituellement lorsqu'ils entendent parler de la blockchain est : pourquoi

utiliser la blockchain ? Pourquoi utiliser un grand livre distribué ?

Pourquoi ne pas utiliser une base de données régulière ou

un système hérité comme système d'enregistrement

dans ce monde déjà numérique ?

Dans cette partie, nous examinons ce qu'est

réellement une blockchain, ce qu'elle peut faire et, surtout, pourquoi

utiliser la blockchain ?

I.5.1 QU'EST-CE QUE LA BLOCKCHAIN ? UN GRAND

LIVRE DISTRIBUÉ

Juste au cas où vous auriez besoin d'un petit

rattrapage, les gens parlent souvent de « blockchain » au singulier,

comme s'il n'en était qu'un. En réalité, ils devraient

parler de la technologie de la chaîne de blocs également connue

sous le nom de technologie de registre distribué ou DLT ou des

chaînes de blocs au pluriel, car il en existe de nombreuses

différentes, y compris les chaînes de blocs publiques (sans

autorisation) et privées (avec autorisation).

La blockchain Bitcoin, la blockchain Ethereum, la

blockchain NEO7 et bien d'autres sont des exemples de blockchains publiques et

de technologie de blockchain distribuée. Les

7 NEO : est une

plate- forme d'application décentralisée blockchain open source

fondée en 2014 par Da HongFei et Erik Zhang. Depuis son changement de

nom à NEO d'Antshares en 2017, la vision du projet est de

Chapitre I Généralités et

présentation de l'ouvrage

[13]

chaînes de blocs autorisées sont adaptées

à une utilisation d'entreprise ou organisationnelle, avec un tel exemple

étant la chaîne de blocs Hyperledger8

d'IBM9. Mais nous y reviendrons dans un instant.

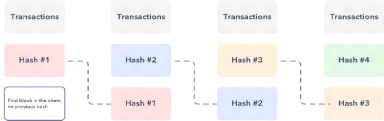

La blockchain est un moyen simple mais ingénieux de

transmettre des informations de A à B de manière

entièrement automatisée et sûre. Une partie à une

transaction lance le processus en créant un bloc. Ce bloc est

vérifié par des milliers, voire des millions d'ordinateurs

répartis sur le Net. Chaque bloc de la chaîne est

chronologiquement connecté aux blocs précédents et

synchronisé avec les noeuds du réseau, créant non

seulement un enregistrement unique, mais la falsification d'un seul block

signifierait la falsification de la chaîne de block entière ce qui

rend très difficile la falsification (13J.

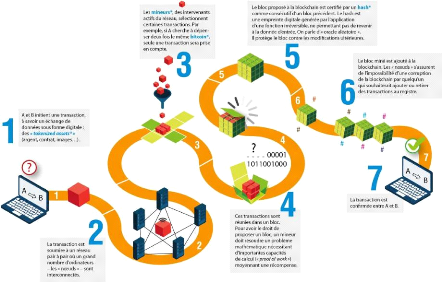

I.5.2 Comment fonctionne la

Blockchain

Les tâches que nous effectuons sur les appareils

numériques peuvent être divisées en deux catégories

: transactionnelles et non transactionnelles. Écrire des e-mails,

regarder des vidéos et naviguer sur Internet sont principalement des

activités non transactionnelles, ce qui signifie que nous n'avons rien

acheté ou vendu, ni signé aucun accord contractuel.

Cependant, nous effectuons de plus en plus de transactions en

ligne, telles que la signature des contrats, l'achat d'article.

Les transactions numériques sont plus rapides et plus

pratiques, mais peuvent ne pas être sécurisées, permettant

aux cybercriminels de se connecter à notre compte ou d'obtenir nos

numéros de sécurité sociale et d'autres informations

sensibles. La blockchain est conçue pour agir comme un compte public

virtuel qui peut être consulté par tout le monde et écrit

à l'encre persistante. Chaque bloc est un fichier et un

nouveau bloc est créé toutes les 10 minutes, qui contient un

enregistrement de toutes les transactions précédentes,

répertoriées dans l'ordre et se terminant par une nouvelle

transaction (14J.

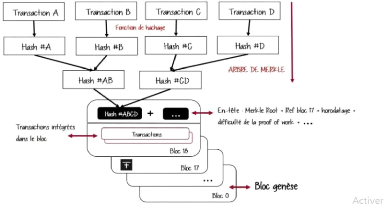

En terme technique, la blockchain est une base de

données distribuée basée sur des Merkle-Trees

chiffrés, c'est-à-dire que la base de données n'est ni

créée, ni développée, ni stockée dans une

unité centrale de traitement. Au lieu de cela, il existe une copie de

chaque ordinateur ou "noeud" utilisé pour traiter et vérifier les

transactions. Lorsqu'une nouvelle transaction est ajoutée, toutes les

copies sont modifiées en même temps. Si une transaction qui ne

respecte pas les règles de protocole est détectée par les

noeuds du réseau, elle est immédiatement

expulsée (15J.

réaliser une « économie intelligente » en

utilisant la technologie de la blockchain et des contrats intelligents pour

émettre et gérer des actifs numérisés.

8 Hyperledger d'IBM :

Hyperledger Fabric est le cadre de la plate-forme IBM Blockchain. Pour

permettre une innovation rapide et une adoption plus rapide dans tous les

secteurs, la plate-forme IBM Blockchain est basée sur un protocole de

chaîne de blocs open source.

9 IBM International

Business Machines : une société multinationale d'informatique et

de technologie de l'information

Chapitre I Généralités et

présentation de l'ouvrage

[14]

Figure I- 3: Base de données de la

blockchain

La blockchain la plus connue est celle du réseau

Bitcoin. Lorsqu'une transaction est générée via un certain

noeud, la transaction doit être transmise à d'autres noeuds pour

la vérification et puis confirmée par des mineurs. L'action ne

peut être annulée. Ce procédé consiste à

chiffrer les données de transaction via des signatures numériques

et à obtenir une série de valeurs de hachage uniques

représentant la transaction via la fonction de hachage, puis à

diffuser cette valeur de hachage à d'autres noeuds participants dans le

réseau de blockchain Bitcoin pour la vérification (voir figure

ci-dessous). Chaque noeud effectue le calcul de preuve de travail (POW) pour

déterminer qui peut vérifier la transaction. Le noeud qui a

obtenu le droit de vérification diffuse le bloc à tous les noeuds

qui terminent le POW dès que possible et diffuse son propre bloc aux

autres noeuds. A ce stade, d'autres noeuds confirmeront si les transactions

contenues dans ce bloc sont valides. Après avoir confirmé

qu'elles n'ont pas été dépensées à plusieurs

reprises et ont des signatures numériques valides, elles acceptent le

bloc. En ce moment, le bloc est officiellement connecté à la

chaîne de blocs [16].

Chapitre I Généralités et

présentation de l'ouvrage

[15]

Figure I- 4: Fonctionnement de la

Blockchain

I.5.3 Blockchain vs Base de données

normales

On dit que la blockchain est une sorte de base de

données, donc « Quelle est la différence entre la blockchain

et la base de données traditionnelle ? »

I.5.3.1 Centralisation vs Décentralisation

système

La raison même pour laquelle nous examinons le

débat entre centralisation et décentralisation est que la

blockchain est conçue pour être décentralisée.

Cependant, les termes décentralisée et centralisée ne sont

pas toujours clairs. Donc, la plupart des concepts et exemples de cette section

sont inspirés des notes de M. Vilatik Buterin, le fondateur de la

blockchain Ethereum.

Qu'est-ce qu'un système distribué alors ? Un

système distribué centralisé est un système dans

lequel il y a, par exemple, un noeud maître chargé de

décomposer les tâches ou les données et de répartir

la charge entre les noeuds. D'autre part, un système distribué

décentralisé est un système où il n'y a pas de

"maître" [16J. Donc, la blockchain

en est un exemple, et nous en examinerons de nombreuses représentations

schématiques plus loin dans ce chapitre.

Chapitre I Généralités et

présentation de l'ouvrage

[16]

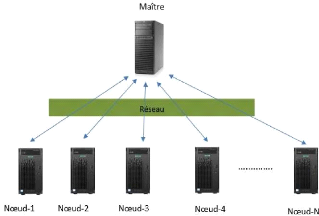

La figure suivante représente un schéma d'un

système distribué centralisé.

Figure I- 5: Système distribué avec

contrôle centralisé

Cette représentation est similaire à la mise en

oeuvre de Hadoop10, à titre d'exemple. Si le calcul est plus

rapide dans de telles conceptions en raison de l'informatique

distribuée, il souffre également de limitations dues à la

centralisation.

Il est extrêmement important de noter qu`un

système centralisé / décentralisé ne se limite pas

à l'architecture technique.

Ce que nous entendons dire, c'est qu'un système peut

être décentralisé techniquement, mais ne peut-être

pas aussi logiquement ou politiquement. Jetons un oeil à ces

différentes perspectives pour pouvoir concevoir correctement un

système en fonction de l'exigence :

Architecture Technique : un système

peut être centralisé ou décentralisé à partir

d'une architecture technique c'est-à-dire combien nous

considérons le nombre de noeuds (ordinateurs) utilisés pour

concevoir un système.

Perspective politique : elle indique le

contrôle qu'un individu ou un groupe de personnes ou bien une

organisation dans son ensemble sur un système. Si les noeuds du

système sont contrôlés par eux, donc le système est

centralisé.

10 Hadoop : est

un cadre logiciel open source pour le stockage de données et

l'exécution d'applications sur des clusters de matériel de base.

Il offre un stockage massif pour tout type de données.

Chapitre I Généralités et

présentation de l'ouvrage

[17]

Perspective logique : un système peut

être logiquement centralisé ou décentralisé en

fonction de son apparence, qu'il soit centralisé ou

décentralisé techniquement ou politiquement.

§ Le réseau de distribution de contenu, d'autre

part, est décentralisé sur le plan architectural,

également décentralisé sur le plan logique, mais est un

système politiquement centralisé car il appartient à des

entreprises. On cite à titre d'exemple Amazon et

CloudFront11.

§ Examinons maintenant la blockchain. Les objectifs de

la blockchain étaient de permettre la décentralisation. Ainsi, il

est décentralisé architecturalement par conception. Il est

également décentralisé d'un point de vue politique, car

personne ne le contrôle.

Une petite mise au point technique, parce qu'on voit qu'il y

a beaucoup de confusion sur les termes « centralisé », «

décentralisé », « distribué », « pair

à pair », pour pouvoir comprendre pourquoi la blockchain est

décentralisée par conception (17J.

Commençons par décrire le système

centralisé.

I.5.3.1.1 Système centralisé

Figure I- 6: Système

centralisé

C'est un système avec un contrôle

centralisé avec tous les autorités administratives, un serveur a

priori dans le cas informatique (18J. Un

système centralisé typique peut apparaître comme le montre

la figure ci-dessous.

Comme le montre la figure tous les noeuds de l'application

sont hébergés sur une seule machine et les utilisateurs peuvent

directement se connecter à la machine centrale.

Le principal problème du système

centralisé est qu'il n'est pas facilement évolutif. Il y a une

limite au nombre de CPU dans un système et finalement le système

entier doit être mis

à niveau ou remplacé.

11 CloudFront : est

un réseau de diffusion de contenu proposé par Amazon Web

Services. Les réseaux de distribution de contenu fournissent un

réseau mondialement distribué de serveurs proxy qui mettent en

cache le contenu, comme les vidéos Web ou d'autres médias

volumineux, plus localement pour les consommateurs, améliorant ainsi la

vitesse d'accès pour télécharger le contenu

Chapitre I Généralités et

présentation de l'ouvrage

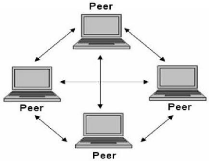

I.5.3.1.2 Système

décentralisé

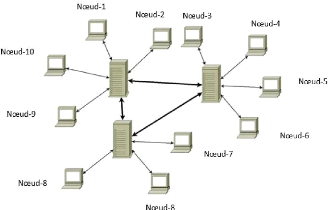

Comme l'indique son nom, ce système n'a pas de centre.

L'idée pour un système de communication, c'est que tous les

noeuds puissent être une partie d'un réseau qui n'a pas

d'autorité principale, et que ces autorités puissent parler entre

elles [19J.

Un système décentralisé typique peut

apparaître comme le montre la figure suivante :

Figure I- 7: Système

décentralisé

On note qu'un système distribué peut

également être décentralisé. Par exemple, la

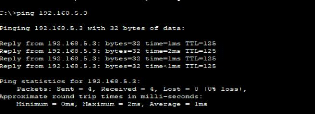

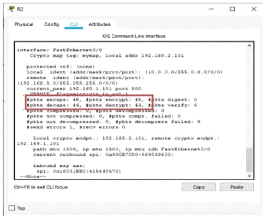

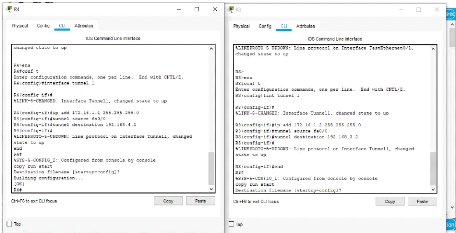

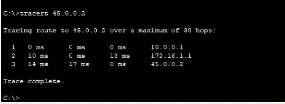

blockchain ! Cependant, contrairement aux systèmes distribués