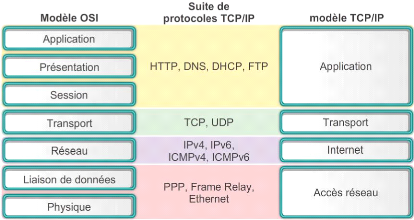

III.7 Le modèle TCP/IP

III.7.1 Présentation du modèle

TCP/IP

TCP / IP est l'abréviation de « Transmission

Control Protocol / Internet Protocol ». C'est la norme la plus

utilisée au monde et est devenue la norme de facto. Les fonctions

requises

[74]

pour la communication sont divisées en quatre couches

et l'architecture du réseau est plus simple que le modèle de

référence OSI. La fonctionnalité de chaque couche peut

être appliquée au modèle de référence OSI.

Tous les appareils et logiciels utilisés sur Internet sont conformes

à TCP/IP [99].

III.7.2 La différence entre le modèle

de référence OSI et le modèle de couche

TCP / IP

Figure III- 13: Déférence entre OSI

et TCP/IP

III.8 L'adressage IP

III.8.1 Qu'est-ce qu'une adresse IP

?

L'adresse IP (Internet Protocol Address) est le numéro

de l'appareil connecté à Internet. Lors de l'échange de

données, elle est utilisée pour vous assurer de ne pas confondre

le partenaire de communication sur le réseau. Il existe des types et des

règles pour les adresses IP [100].

III.8.2 Format des adresses IP

Chaque adresse IP comporte deux parties : un ID de

réseau, et un ID d'hôte.

Tous les hôtes d'un même réseau doivent

avoir le même ID réseau, unique dans l'inter-réseau. L'ID

d'hôte identifie une station de travail, un serveur, un routeur ou tout

autre hôte TCP/IP du réseau. L'ID d'hôte doit être

unique pour chaque ID de réseau.

Deux formats permettent de faire référence

à une adresse IP : le format binaire et la notation décimale

pointée. Chaque adresse IP a une longueur de 32 bits et est

composée de quatre champs de 8 bits, qualifiés d'octets. Les

octets sont séparés par des points et représentent un

nombre décimal compris entre 0 et 255. Les 32 bits de l'adresse IP sont

alloués à l'ID de réseau et à l'ID

d'hôte [101].

Chapitre III Les réseaux informatiques

III.8.2.1 Adresse d'hôte et adresse de

réseau

Une adresse IPv4 est une suite de 32 bits (4 octets)

exprimée en décimale à point, en séparant chacun

des octets par un point.

Prenons l'exemple ci-dessous :

Représentation binaire : 1100000000. 10101000.

0s0000101. 00000000

[75]

Bits de poids fort Bits de poids faible

Représentation décimale pointée :

192. 168. 5. 0

Dans ce chapitre, on vous a présenté

l'adressage IP de base. Vous connaissez tous les 3 classes principales

d'adresses et des adresses spécifiques IP. Mais, il vous manque encore

deux notions impératives dans l'adressage IP.

Il est essentiel de comprendre comment définir un plan

d'adressage et quels sont les pièges !

Comment définir un plan d'adressage satisfaisant ?

III.8.2.2 Structure d'une

adresse

Les premiers hôtes du réseau :

11000000 .10101000

|

|

.00000101

|

|

.00000001

|

192

|

.168

|

.5

|

|

.1

|

|

Réseau

|

|

|

Hôte

|

|

|

|

11000000

|

.10101000

|

.00000101

|

|

.00000010

|

192

|

.168

|

.5

|

|

.2

|

|

Chapitre III Les réseaux informatiques

[76]

11000000

|

.10101000

|

.00000101

|

|

.00000011

|

192

|

.168

|

.5

|

|

.3

|

|

Réseau

|

|

|

|

|

Hôte

|

|

|

|

Le dernier hôte du réseau :

|

|

|

|

11000000

|

.10101000

|

.00000101

|

|

.11111110

|

192

|

.168

|

.5

|

|

.254

|

|

Sur la base de ce qui précède, nous entrerons

dans le sujet principal. L'adresse IP contient les informations "Quel

réseau, quel ordinateur ?"

La partie « De quel réseau s'agit-il ?» Est

appelée « partie réseau ».

La partie "De quel ordinateur s'agit-il ?" Est la " partie

hôte ". Ainsi, d'où à où dans l'adresse IP est "quel

est le réseau ? " Information, et d'où à où est

"quel ordinateur est-il ? "

Ceci est indiqué par le « masque net ».

III.8.2.3 Le masque

Chaque hôte d'un réseau nécessite un

masque de sous-réseau avec une adresse 32 bits utilisée pour

bloquer une partie de l'adresse IP afin de distinguer l'ID de réseau

à partir de l'ID d'hôte. Donc, c'est une série continue de

1 (partie gauche) et la partie qui correspond aux hôtes est une

série continue de 0 (partie droite). Le masque est aussi exprimé

en notation décimale pointée.

En comparant le masque de réseau et l'adresse IP, vous

pouvez voir où se trouve la partie réseau et où se trouve

l'hôte.

Par exemple, supposons que l'adresse IP soit «

192.168.5.2 » et le masque de réseau « 255.255.255.0»

Adresse IP : 192. 168. 5. 2

Masque : 255. 255. 255.0

Le masque est aussi exprimé en notation binaire est la

suivante :

11111111 .11111111 .11111111 .0

Chapitre III Les réseaux informatiques

[77]

Mettons ces deux côtes à côte

c'est-à-dire l'adresse IP et le masque. On fait Une addition logique

entre l'adresse IP d'un poste et son masque permet de déterminer

l'adresse du réseau à laquelle appartient le poste.

III.8.3.1 MASQUES DE SOUS-RÉSEAUX PAR

DÉFAUT

Nous savons tous que l'IP est composé de quatre

segments de nombres. Ici, nous examinons d'abord les trois types de classe,

comme illustre le tableau suivant [101]:

Classe

|

Bits de départ

|

Début

|

Fin

|

Masque de sous-réseau par

|

|

Classe A

|

0

|

0.0.0.0

|

128.255.255.255

|

255.0.0.0

|

Classe B

|

10

|

128.0.0.0

|

191.255.255.255

|

255.255.0.0

|

Classe C

|

110

|

192.0.0.0

|

223.255.255.255

|

255.255.255.0

|

|

Tableau III- 3: Résumé l'adressage

de masque des classes

III.8.2.4 Calcul d'adresse

réseau

Elle est calculée par application en binaire du masque

sur l'adresse IP en utilisant la fonction ET (AND logique).

Entrer

|

|

Sortie

|

|

A

|

|

B

|

A ET B

|

1

|

|

0

|

|

0

|

0

|

|

1

|

|

0

|

0

|

|

0

|

|

0

|

1

|

|

1

|

|

1

|

|

Tableau III- 4: Table de

vérité

Exemple de Classe C : @IP 192.168.5.3 avec le masque

255.255.255.0, Calculer l'adresse du réseau ?

Chapitre III

|

|

|

Les réseaux informatiques

|

@ip hôte 11000000

|

.10101000

|

.00000101

|

.00000011

|

|

ET

|

|

|

@masque 11111111

|

.11111111

|

.11111111

|

.00000000

|

|

@ip de réseau 11000000 .10101000 .00000101

.0000000

III.8.2.4 Calcul de l'adresse de

diffusion

Chaque réseau possède une adresse

particulière dite de diffusion. Tous les paquets avec cette adresse de

destination sont traités par tous les hôtes du réseau

local. L'adresse de diffusion du réseau est la dernière adresse

du réseau.

24 bits pour le réseau

8 bits à 1 pour la partie hôte

11000000 .10101000 .00000101 .11111111

Elle est donc constituée en

positionnant tous les

bits

de l'hôte à 1.

[78]

III.8.2.5 Calcul de la plage

adressable

La plage adressable est l'ensemble des adresses que peut prendre

un hôte sur le réseau.

192

|

.168

|

.5

|

|

.1

|

La première adresse de

|

11000000

|

.10101000

|

.00000101

|

|

.00000001

|

la plage

|

|

|

|

|

|

La dernière adresse de

|

192

|

.168

|

.5

|

|

|

.10101000

|

.00000101

|

|

.11111110

|

la plage

|

|

[79]

Chapitre III Les réseaux informatiques

III.8.2.6 Nombre d'hôtes possibles dans

un réseau

192

|

.168

|

.5

|

|

.0

|

1100000000.

|

10101000.

|

00000101

|

|

.00000000

|

|

Le nombre de bits contenus dans la partie hôte

détermine le nombre d'hôtes possible

sur un réseau ==> 8 bits pour les hôtes ==>

hôtes possibles.

Pourquoi 2 ?

Parce que deux adresses sont réservées et ne

peuvent être affectées à un hôte :

§ La première adresse (192.168.5.0)

représente l'adresse du réseau.

§ La dernière adresse (192.168.5.255)

représente l'adresse de diffusion du réseau.

III.8.2.7 La notation CIDR du

masque

Le CIDR est principalement une norme basée sur le

préfixe au niveau du bit pour l'interprétation des adresses IP.

Elle le fait en une combinaison d'une pluralité de blocs d'adresse

à une table d'acheminement. Ces blocs d'adresses sont appelés

blocs d'adresses CIDR.

Le masque est constitué d'une suite contiguë de 1

suivie d'une suite de 0 ; l'information utile est le nombre de 1 dans le

masque.

Une autre notation (la plus utilisée actuellement)

consiste à faire suivre une adresse donnée par le nombre de bits

égaux à 1 dans le masque.

Par exemple : 192.168.5.0 avec le masque 255.255.255.0

correspond à 192.168.5.0/24 Le tableau III-5 illustre l'adressage

IP [101].

[80]

Chapitre III Les réseaux informatiques

Classe

|

Bits de

départ

|

Début

|

Fin

|

Notation CIDR par

|

Masque de sous-réseau par

|

|

défaut

|

|

|

0

|

0.0.0.0

|

128.255.255.255

|

/8

|

255.0.0.0

|

Classe B

|

10

|

128.0.0.0

|

191.255.255.255

|

/16

|

255.255.0.0

|

Classe C

|

110

|

192.0.0.0

|

223.255.255.255

|

/24

|

255.255.255.0

|

Classe D (multicast)

|

1110

|

224.0.0.0

|

239.255.255.255

|

|

255.255.255.255

|

|

|

1111

|

240.0.0.0

|

255.255.255.255

|

|

Non défini

|

|

Tableau III- 5: Tableau illustratif pour

l'adressage IP

III.9 Les protocoles de routage

III.9.1 Introduction

Dans le monde des réseaux IP, le rôle de "routage"

qui relie les paquets est très

important. Si vous allez maîtriser le domaine des

réseaux IP, il est essentiel de comprendre le fonctionnement du

routage.

Il existe le « routage statique » et le «

routage dynamique » comme méthodes de gestion des informations de

routage dans les réseaux IP. Le routage statique est une méthode

de définition manuelle des informations de routage dans chaque routeur.

Ces informations de routage ne disparaissent pas fondamentalement de la table

de routage.

Comparons brièvement les forces et les faiblesses de ces

deux approches.

L'avantage du routage statique est qu'il peut fournir une

accessibilité stable au réseau car les informations de route

gérée ne sont pas fondamentalement supprimées de la table

de routage. De plus, comme les informations de routage sont définies

manuellement, aucun traitement CPU ni trafic n'est requis pour l'échange

d'informations. Cependant, même lorsque le réseau de destination

n'existe plus, le trafic est transféré sur la base de ces

informations.

L'avantage du routage dynamique est que les informations de

routage sont apprises dynamiquement par le protocole de routage,

éliminant ainsi le besoin de gestion. De plus, comme les mises à

jour du réseau peuvent être reflétées dynamiquement,

il est possible de rejeter rapidement le trafic destiné aux routes non

disponibles ou de sélectionner un circuit approprié. Cependant,

si des informations de route incorrectes sont annoncées en raison d'une

erreur de configuration ou d'une panne de périphérique, ces

informations sont également transmises à l'ensemble du

réseau, ce qui entraîne un large éventail d'échecs

de communication. Dans le pire des cas, une boucle de routage peut se produire,

entraînant

Chapitre III Les réseaux informatiques

[81]

une augmentation rapide de la charge du processeur et du

trafic, et le réseau lui-même peut tomber en panne.

Lorsque vous décidez de la méthode à

utiliser lors de la création d'un réseau, vous devez tenir compte

des forces et des faiblesses des deux méthodes. En pratique, cependant,

il est rare de construire un réseau sans aucun routage dynamique. Avec

la propagation d'Internet et la taille des réseaux IP de plus en plus

importants, il est pratiquement impossible de gérer les informations de

routage uniquement manuellement dans un réseau aussi vaste. De plus,

comme diverses applications s'exécutent sur IP, il y aura naturellement

des demandes de redondance réseau et de contrôle du trafic. Pour

répondre à ces demandes, le routage dynamique reste

indispensable (102].

III.9.2 Protocoles de routage qui composent

Internet

Les protocoles de routage peuvent être largement

classés en deux types : IGP (Interior Gateway Protocol) et EGP (Exterior

Gateway Protocol). Les protocoles utilisés comme IGP incluent "RIP",

"OSPF", "IS-IS" et "IGRP / EIGRP (protocole propriétaire de Cisco

Systems)". RIP et IGRP conviennent aux petits réseaux. OSPF, IS-IS,

EIGRP, etc. conviennent mieux aux réseaux moyens et plus importants.

Plus précisément, les réseaux d'entreprise utilisent

souvent RIP, OSPF, EIGRP, etc., et les réseaux tels que les

opérateurs et les fournisseurs de services utilisent souvent OSPF ou

IS-IS. EGP a été utilisé lorsque l'Internet a

commencé à émerger, mais ce protocole de routage est

désormais rarement utilisé. Cela est dû au fait que

malgré l'utilisation répandue d'EGP, il y avait plusieurs

problèmes, tels que le traitement des boucles de routage et les

restrictions de topologie (102].

III.9.3 Protocoles de routage clés et leurs

combinaisons

Ici, nous nous concentrerons sur deux protocoles de routage

principaux RIP et OSPF, en présentant leurs

fonctionnalités (103].

III.9.3.1 RIP (Routing Information

Protocol)

Le RIP n'est pas adapté à une utilisation dans

de grands réseaux complexes, mais en raison de sa simplicité, il

est utilisé par de nombreuses entreprises.

§ Les routeurs voisins échangent des messages de

mise à jour toutes les 30 secondes et mettent à jour la table de

routage.

§ S'il existe plusieurs itinéraires,

l'itinéraire qui minimise le nombre de routeurs qui passent est

sélectionné.

§ Si le nombre de routeurs dépasse 15, il est

considéré comme inaccessible.

§ Si aucun message de mise à jour n'est

reçu d'un routeur pendant 180 secondes, il est supposé qu'une

défaillance s'est produite dans le routeur ou le réseau

connecté, et l'itinéraire correspondant est invalidé.

§ Si un itinéraire invalidé passe encore

120 secondes, il sera supprimé de la table de routage.

III.9.3.2 OSPF (protocol Open Shortest Path

First)

Compte tenu de la vitesse de communication du réseau

passant, qui n'est pas prise en compte dans le RIP, une sélection de

route plus efficace peut être effectuée. Dans OSPF, les

[82]

Chapitre III Les réseaux informatiques

informations sont collectées auprès de tous les

routeurs et, sur la base des informations, la configuration du réseau

telle que la contiguïté du routeur est saisie et une table de

routage est créée. OSPF présente les

caractéristiques suivantes par rapport à RIP et convient aux

réseaux à grande échelle

(104]:

§ Moins susceptible de provoquer une boucle de routage

(indiquer où les boucles de routes sélectionnées)

§ Convergence rapide (tous les routeurs finissent de

mettre à jour la table de routage).

§ Les itinéraires sont sélectionnés

en fonction de la bande passante et non du nombre de routeurs.

Voici un tableau comparant les fonctionnalités de RIP et

OSPF (105]:

|

Transmission d'informations sur

l'itinéraire

|

Vitesse de convergen ce

|

Itinéraire optimal

|

Équilibrage de charge

|

VLSM

|

Authentifi cation

|

Difficulté de

montage

|

RIP1

|

Régulier

(tous les

itinéraires)

|

Lent

|

Nombre de sauts

|

Aucun

|

Non pris

en charge

|

Non pris

en charge

|

Faible

|

RIP2

|

Régulier

(tous les

itinéraires)

|

Lent

|

Nombre de sauts

|

Aucun

|

Correspo ndance

|

Correspon dance

|

Faible

|

OSPF

|

Lors du

changement (seule

différence)

|

Rapide

|

Valeur du coût

|

Oui

|

Correspo ndance

|

Correspon dance

|

Élevé

|

|

Tableau III- 6: Fonctionnalités de RIP et

OSPF

III.10 Conclusion

Dans ce chapitre, on a défini les notions

fondamentales dans les réseaux informatiques et présenté

les différents modèles des réseaux, ainsi vous verrez

pourquoi l'adressage IP est à la base des réseaux informatiques.

Nous avons abordé aussi l'adressage IPv4, le découpage d'adresse

IP en masque de sous réseau ainsi que les différents types

d'adresse. Nous avons aussi présenté une vue globale sur le

modèle OSI et TCP/IP, ainsi les notions de protocole et routage.

C

Configurato

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[83]

IV.1 Introduction

Comme nous l'avons vu dans les chapitres

précédents, la technologie blockchain consiste une

évolution informatique dans le domaine de la sécurité et

la disputation des données. Cette technologie donne un support robuste

et sécurisé pour partager la base de données qui

enregistre toutes les transactions ou événements

numériques qui ont été exécutés et

partagés entre les parties participantes. Chaque transaction est

vérifiée par la majorité des participants du

système. Il contient chaque enregistrement unique de chaque

transaction.

Actuellement, la crypto-monnaie constitue l'application la

plus connue qui a efficacement exploité la manière dont une

blockchain garantit l'authentification, la non-répudiation et la

confidentialité des données sans avoir recours à des tiers

de confiance tels que les banques ou bien les états. Cependant, la

blockchain enregistre la transaction dans un grand livre numérique

distribué sur le réseau, ce qui la rend incorruptible. Tout

élément de valeur comme les actifs fonciers, les voitures, etc.

peut être enregistré sur Blockchain en tant que transaction.

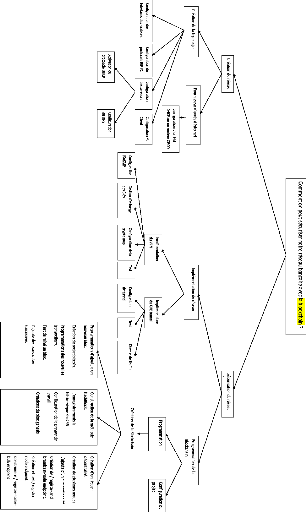

Dans ce chapitre, on va proposer l'exploitation de la

blockchain pour faire des transactions sur un réseau bancaire.

IV.2 Présentation de projet

IV.2.1 La problématique

Chaque année, les banques perdent entre 15 et 25

milliards de dollars américains, engloutis dans des fraudes à

l'identité. Malgré tout, les banques algériennes doivent

intégrer cette technologie pour lutter contre le blanchiment.

« Pour l'intégration ou l'ouverture de compte,

cette technologie permet aux clients d'utiliser une empreinte numérique

qui, à l'instar d'une empreinte réelle, peut être

utilisée comme identifiant unique ».

Notre objectif sera donc de mettre fin à ces fraudes

par le bais d'une blockchain. Donc, le problème qui se pose c'est «

comment peut-on sécuriser notre réseau bancaire avec la

blockchain ? »

IV.2.2 Objectif

L'objectif dans ce projet est de créer un

système de gestion et de transfert de monnaie à base de la

technologie Blockchain, qui est sans doute le moyen le plus efficace,

sécurisé et le plus transparent, pour gérer le transfert

de la monnaie.

La blockchain pourrait offrir des nouvelles solutions pour

lutter contre la corruption, puisqu'elle permet de créer et de stocker

des enregistrements chiffrés qui peuvent être

vérifiés, mais ne peuvent pas être modifiés ou

supprimés.

Pour ces raisons, on propose de déployer une

blockchain pour gérer toutes les transactions de la monnaie au niveau

national.

Pour crée un réseau bancaire, il faut diviser

notre travail en trois parties. La première consiste de créer un

réseau bancaire à l'aide d'un logiciel qui s'appelle Cisco Packet

Tracer, la

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[84]

deuxième partie programme la blockchain et la

troisième partie consiste à intégrer le programme

exécutable sur notre réseau bancaire.

|