Partie 1 : Construction du réseau

IV.3 Introduction

Dans ce chapitre, nous commencerons par une

présentation globale du réseau, nous expliquerons comment se fait

le routage et la commutation entre les zones et les différents blocs de

chaque zone, ensuite nous essayerons de voir les points faibles du

réseau et donnerons des suggestions afin d'améliorer la

sécurité et de rendre le trafic plus efficace. Enfin, nous

présenterons l'architecture améliorée du réseau.

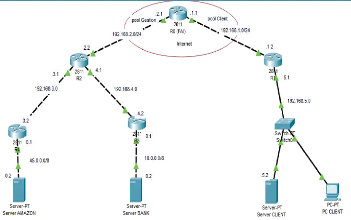

IV.4 Présentation globale du réseau

intranet

Le réseau informatique d'un réseau bancaire est

constitué de quatre zones. La figure IV.1 représente sa topologie

physique.

Figure IV- 1: Topologie physique du

réseau

IV.4.1 Description détaillée du

réseau

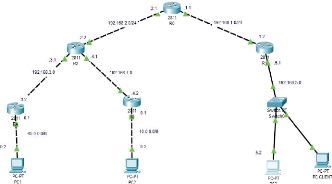

Nous allons réaliser, sur Packet Tracer, le

schéma ci-dessous ayant cinq (5) routeurs Cisco interconnectés en

port série (serial) et Ethernets.

Ce type de liaisons série nécessite une horloge

de référence (clock rate) pour synchroniser la transmission des

données. Aujourd'hui, ce type de liaison est obsolète mais il est

toujours présent dans des anciennes topologies réseau. Il est

remplacé par des liaisons Ethernet.

Nous avons constaté le choix des réseaux en

adéquation avec les routeurs nous permettant de bien nous situer dans le

travail. Par exemple, Nous avons choisi le réseau

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[85]

10.0.0.0/8 pour interconnecter le serveur Bank et le routeur R3.

Pour le réseau d'amazone, nous avons préféré

d'utiliser l'adresse d'

amazone.fr 45.0.0.0/8

IV.4.2 Création de la topologie du

réseau

Cette étape consiste à faire communiquer les

différents postes des réseaux et tester le routage

appliqué entre différents réseaux qui est le routage

dynamique et faire l'analyse de fonctionnement de ce protocole.

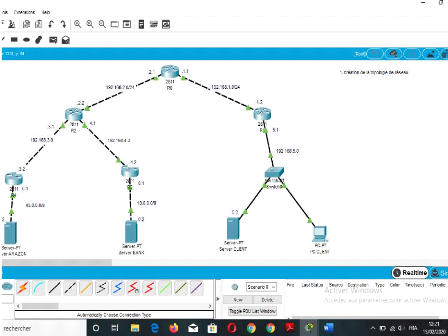

Figure IV- 2: Architecture du

réseau

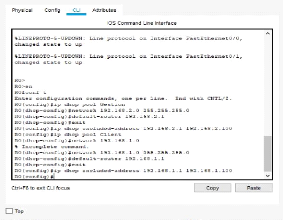

Nous allons maintenant configurer les 5 routeurs selon le

schéma. Nous commençons par configurer les adresses ip des

interfaces, ensuite configurer le routage rip.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.4.2.1 Configuration des interfaces des

routeurs

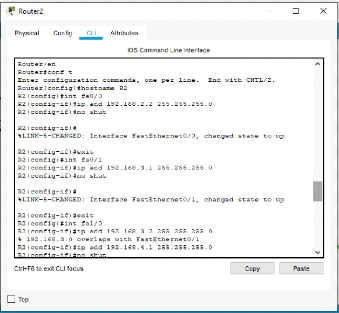

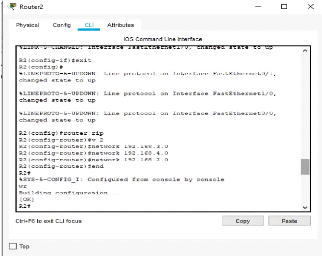

Router R2 :

Figure IV- 3: Configuration des interfaces de router

R2 On fait les mêmes étapes pour tous les

routeurs restants.

Après cette étape, toutes les interfaces

doivent passer à l'état up.

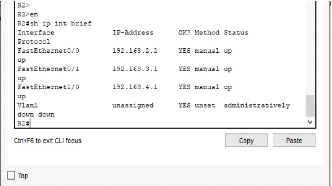

L'exécution de la commande « sh ip int brief »

permet d'afficher l'adresse IP d'interfaces de router R2 et est-ce que

le port est activé ou non !

Figure IV- 4: Vérification des

interfaces

[86]

[87]

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.4.2.2 Configuration du protocole

RIPv2

La configuration de ce protocole se fait en tapant les 3

commandes ci-dessous :

§ Activation du protocole RIP dans les routeurs avec la

commande suivante en mode configuration.

R1(config)#router rip

R1(config-router)#v 2

§ Définition de tous les réseaux directement

connectés à ce routeur avec la commande

R1(config-router)#network @réseau

On va configurer à présent les cinq routeurs.

Router R1 : les réseaux qui sont directement

connectés au routeur R1 sont

192.168.3.0/24, 192.168.4.0/24 et 192.168.2.0/24

Figure IV- 5: Configuration du router

rip

C'est tout concernant la configuration du protocole RIPV2.

Nous ferons le test pour s'assurer que le routage est opérationnel.

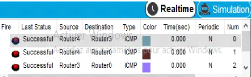

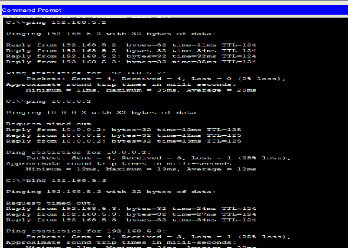

§ A présent, nous essayons de faire communiquer les

routeurs entre eux : à partir du R4 vers R3, R4 vers R0, R3 vers R0.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[88]

Figure IV- 6: Communication entre les routeurs

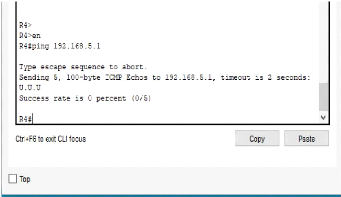

Ping de R4 vers l'interface de sortie des paquets R1

(192.168.5.1).

Figure IV- 7: Ping R4 vers R1

Problème 1: ping failed

Puisque le ping de R4 vers R0 est réalisé avec

succès, donc il y a un problème sur le R1. La solution consiste

à vérifier la configuration d'interfaces ou bien configuration de

la définition du réseau c'est-à-dire network.

Solution01 : Vérification de la configuration de

définition de réseau On a oublié de définir le

réseau 192.168.5.0

R2(config)#router rip R2(config-router)#v 2

R2(config-router)#network 192.168.5.0 R2(config-router)#exit R2(config)#exit

|

|

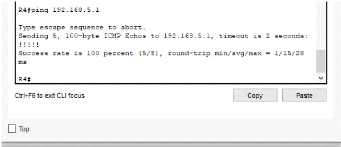

On refait le ping. %SYS5-CON

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[89]

Figure IV- 8: Vérification de la

communication entre R4 et R1

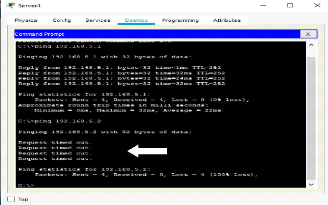

A l'instant présent, essayons de faire communiquer

mutuellement les serveurs à partir du serveur Amazon. On lance un ping

vers le serveur client.

Ping faille

Figure IV- 9: Ping de serveur Amazon vers Serveur

Client Problème02 : ping échoué

Notre solution consiste à vérifier 2 trucs. La

configuration sur le routeur R1 et la 2ème est la configuration du

serveur client.

Solution01 : remplacez tous les serveurs avec des PC et on

refait le test pour assurer la bonne configuration des routeurs.

Voici la nouvelle mise à jour de la topologie :

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

PC1

[90]

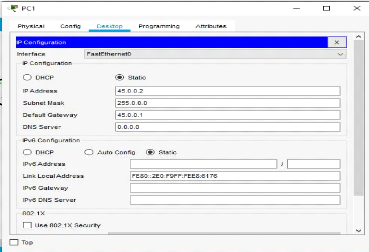

Figure IV- 10: Topologie d'essaie On

commence par configurer les PC.

Figure IV- 11: Configuration du PC 1

(Amazon)

On fait la même chose pour les autre PC.

Essayons avec un autre Ping de PC1 vers PC 3, de PC1 vers P et

PC1 vers PC CLIENT

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[91]

Figure IV- 12: Vérification de la

communication entre les PCs

Après le ping, on a conclu qu'il y avait une mal

configuration sur les serveurs et non pas sur le routage.

IV.4.2.3 Configuration des serveurs

Comme nous l'avons vu dans les étapes

précédentes, l'adresse IP permet d'identifier une machine sur un

réseau. Dans le cas d'un réseau IP (la majorité que vous

rencontrerez et ceux qui nous intéressent), cette adresse est

indispensable pour pouvoir communiquer avec les autres machines du

réseau.

Nous allons nous intéresser ici à la

manière dont cette adresse peut être obtenue. On distinguera deux

méthodes, une manuelle, pour laquelle vous choisissez vous-mêmes

l'adresse IP de votre machine et une dynamique où c'est un serveur qui

vous fournit cette adresse. Ce serveur s'appelle un serveur DHCP et nous

verrons qu'il a d'autres utilités que la simple distribution d'adresses

IP.

Il existe donc deux méthodes pour obtenir une

adresse IP. Cette dernière est configurée manuellement

par l'utilisateur, ou dynamiquement par le serveur.

La méthode manuelle pose quelques problèmes de

prime abord. En effet, vous avez vu que pour qu'une machine puisse communiquer

avec ses voisines, son adresse IP devait se trouver dans le même

réseau que les autres machines. Pour sortir du réseau local, il

faut que notre machine connaisse l'adresse de la passerelle. Cela fait

déjà quelques informations dont il faut avoir connaissance quand

vous branchez votre ordinateur à un réseau local.

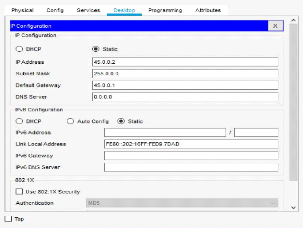

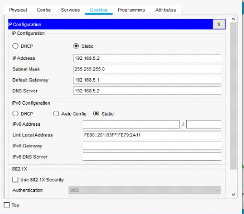

Serveur AMAZON :

§ Affectation d'une adresse IP statique au serveur

AMAZON

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[92]

Figure IV- 13: Configuration de Serveur

Amazon

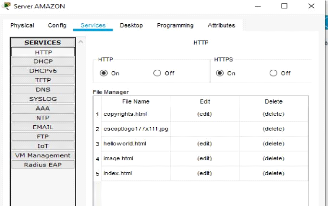

§ On va changer le contenu de la page web index.htp du

serveur web et on doit vérifier ce changement à partir de la

machine PC0.

Sélectionner le serveur WEB ==> Cliquer sur HTTP

==> sélection index.htp ==> cliquer sur edit

Figure IV- 14: Modification de la page Web d'Amazon

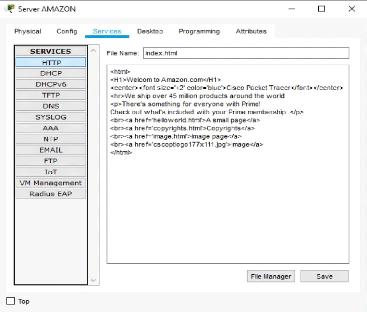

Ajouter un messager dans cette page dans code HTML

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[93]

Figure IV- 15: Insertion de la Modification de la

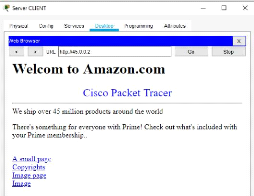

page Web d'Amazon Vérification du changement à

partir du Serveur CLIENT

Figure IV- 16: Vérification de la

Modification de la page Web d'Amazon Serveur BANK :

§ Affectation d'une adresse IP statique au serveur BANK

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

Figure IV- 17: Affectation des adresses IP au serveur

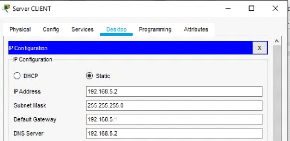

BANK Serveur Client :

? Autre problème, même si vous avez ces

informations, comment vous assurez-vous que l'adresse IP que vous choisissez

n'est pas déjà utilisée par une autre machine sur le

réseau ?

On se rend donc bien compte qu'il serait bien d'avoir un

mécanisme rapide et fiable pour adresser les machines d'un

réseau. C'est là qu'entre en jeu le protocole DHCP.

Un protocole pour distribuer des adresses IP :

La première fonction d'un serveur DHCP (Dynamic Host

Configuration Protocol) est de fournir des adresses IP (associées

à un

masque, bien évidemment ) aux machines en faisant la

demande.

Figure IV- 18: Affectation des adresses IP au

serveur Client

§

[94]

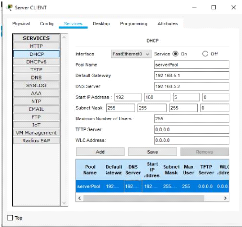

Activation du protocole DHCP

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

Figure IV- 19: Configuration du DHCP On

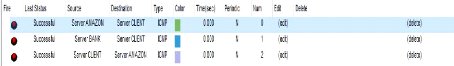

refait le test entre les serveurs s'ils fonctionnent ou non !

Figure IV- 20: Test entre les

serveurs

Donc, maintenant le problème est résolu

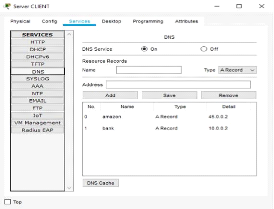

Un serveur DNS permet de faire l'association entre un nom de

machine et une adresse IP, comme

www.AMAZON.com est 45.0.0.2. Et

www.Bank.com est 10.0.0.2

Configuration du DNS :

Figure IV- 21: Configuration d'un DNS

serveur-client

[95]

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[96]

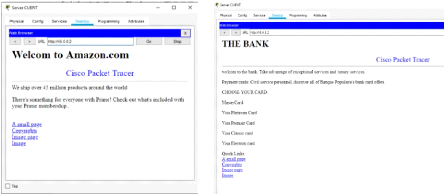

Test du DNS :

Sélectionner le serveur WEB ==> Cliquer sur desktop

==> cliquer sur Web Browser ==> entrer le lien de la page

souhaité

Figure IV- 22: Test d'un DNS

serveur-client

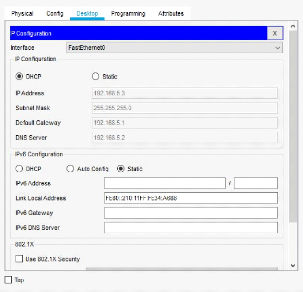

IV.4.2.4 Configuration PC Client

Problème 3 : Comment allons-nous pouvoir joindre le

serveur DHCP ?

? Tout ceci devrait nous rappeler quelque chose, non ? Le

problème est le même

que pour le protocole ARP.

Nous allons utiliser l'adresse de broadcast !

La trame permettant de trouver un serveur DHCP est une trame

"DHCPDISCOVER", comme c'est un broadcast, elle est envoyée à

l'adresse MAC ff:ff:ff:ff:ff:ff.

Comme la trame est envoyée en broadcast, le serveur

DHCP doit obligatoirement se trouver dans le même réseau que la

machine. Comme vous le savez, les routeurs (qui délimitent les

réseaux) séparent les domaines de broadcast et ne relaient pas.

Néanmoins, certains routeurs disposent de méthodes pour relayer

ces trames DHCPDISCOVER. Mais, cela ne nous intéresse pas ici.

Une fois que notre serveur DHCP reçoit le DHCPDISCOVER,

il va renvoyer une proposition, c'est un DHCPOFFER. Il va proposer une adresse

IP, un masque ainsi qu'une passerelle par défaut.

Cette situation est illustrée par la figure ci-dessous

:

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[97]

Figure IV- 23: Configuration du PC

Client

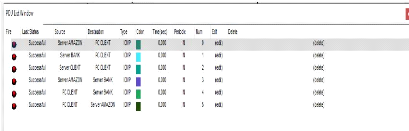

En ce moment, on a terminé avec la création de

la topologie de notre réseau, on va le tester !

Figure IV- 24: Communication entre tous les

machines

Tous marchent bien. On passe à la configuration du

routeur R0 comme un FAI (Fournisseur d'Accès à

Internet)

IV.4.3 Configuration d'un FAI DHCP sur un routeur

Cisco

Dans cette topologie, on va configurer un DHCP sur le routeur

R0 qui se situe sur internet beaucoup plus le comparer avec un FAI et on va

configurer les routeurs R2 et R1 afin qu'ils reçoivent leurs adresses IP

en provenance du FAI, donc du routeur R0.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[98]

Figure IV- 25: Insertion d'un fournisseur

d'accès à Internet

On va donc se connecter sur R0, la 1ère

étape c'est donné un nom pour le pool du DHCP. L'un s'est pool

Gestion et L'autre c'est la pool Client ; on lui assigne le réseau

192.168.2.0/24 pour pool Gestion avec une route par défaut qui sera

l'interface vers le réseau privée 192.168.2.1 et le réseau

192.168.1.0/24 pour pool Client avec une route par défaut 192.168.1.1.

En mode configuration globale, on va exclure les 100 premiers IP pour qu'on

voit bien la modification car actuellement le routeur R2 a l'IP 192.168.2.2 et

le routeur R1 a l'IP 192.168.1.2

Figure IV- 26: Configuration d'un fournisseur

d'accès à Internet

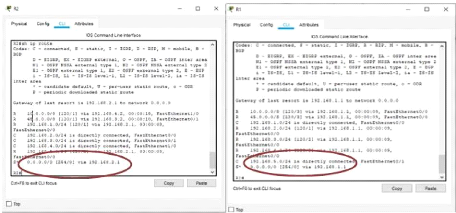

Ensuite, on va se connecter sur le routeur R2 ici sur

l'interface FA0/0 avec la commande « sh ip intbrief

». On voit bien que le R2 avec l'interface Fa0/0 a une adresse

192.168.2.2 et le R1 a une adresse 192.168.1.1

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[99]

En tapant « sh ip route », on voit aucune route

configurée par défaut.

On va maintenant configurer les interfaces des deux routeurs

en mode DHCP. Pour cela, il faut se connecter sur les interfaces « fa0/0

du R1 » et « fa0/0 du R2 ». Une fois connecté, il faut

entrer la commande « ip address DHCP », puis on

valide. En configurant les deux interfaces en mode DHCP, on peut voir un

message qui va s'afficher sur la console indiquant que le DHCP est lui qui a

fourni une adresse 192.168.1.101 sur le R1 et l'adresse 192.168.2.101 sur R2.

En faisant un « sh ip int brief », nous confirmons

l'affectation de la nouvelle IP.

Figure IV- 27: Vérification des interfaces

du FAI

Un « sh ip route » nous montre que le DHCP a bien

envoyé sa paserelle par défaut.

Figure IV- 28: Activation du DHCP sur R2 et

R1

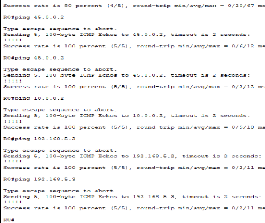

Si on essaye de faire un ping du serveur à l'autre

bout, on constate que ça foctionne normalement et correctement ! on voit

« percent 5/5 »

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[100]

Figure IV- 29: Ping du R0 vers tous les

hôtes

Le réseau fonctionne comme prévu. La source de

trafic du R2 vers les destinations Internet est traduite tandis que le trafic

provenant du R2 vers le R1 n'est pas traduit. Cependant, ce trafic doit

être protégé lors de la traversée d'Internet

public.

Problème 4 : La sécurité est un ensemble de

stratégies, conçues et mises en place pour détecter,

prévenir et lutter contre une attaque. Actuellement, il existe beaucoup

de mécanisme de sécurité.

|

Solution :

|

La solution d'interconnexion que fournit Internet pour

répondre à ce

|

besoin de communication sécurisé, consiste

à utiliser les réseaux privés virtuels (VPN), qui sont

idéals pour pouvoir exploiter au mieux les capacités du

réseau Internet et de relier des sites à l'échelle de la

planète en toutes sécurité. Au cours de ce chapitre nous

présenterons les principales caractéristiques des VPN, à

travers certaines définitions et principes de fonctionnement, les

différentes typologies ainsi que les détails sur le protocole

IPsec.

Un VPN (Réseau Privé Virtuel) nous permet de

créer une connexion privée et sécurisée vers un

autre réseau, généralement dans un autre pays. Cela donne

l'apparence que nous sommes en train de naviguer depuis ce pays, en nous

permettant d'accéder au contenu habituellement bloqué par la

censure ou les autorités.

Votre connexion est protégée par un tunnel

chiffré. Vos données ne peuvent donc pas être

interceptées par des intrus, des pirates et des tiers. C'est la

protection ultime dans la

jungle numérique d'internet.

Alors que les VPN étaient initialement utilisés

comme un moyen pour les employés d'accéder à distance et

en toute sécurité à leur réseau de bureau.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.5 Implémentation du VPN

Cette partie montre comment configurer deux routeurs Cisco

pour créer un tunnel VPN permanent de site à site

sécurisé sur Internet, en utilisant le protocole IP Security

(IPSec).

Les tunnels VPN IPSec peuvent également être

configurés à l'aide de tunnels GRE (GenericRouting Encapsulation)

avec IPsec. Les tunnels GRE simplifient considérablement la

configuration et l'administration des tunnels VPN.

ISAKMP (Internet Security Association et Key Management

Protocol) et IPSec sont essentiels à la construction et au chiffrement

du tunnel VPN. ISAKMP, également appelé IKE (Internet Key

Exchange), est le protocole de négociation qui permet à deux

hôtes de s'accorder sur la manière de construire une association

de sécurité IPsec. La négociation ISAKMP se compose de

deux phases.

La phase 1 crée le premier tunnel qui

protège les messages de négociation ISAKMP ultérieurs.

La phase 2 crée le tunnel qui

protège les données.

IPsec entre alors en jeu pour crypter les données en

utilisant des algorithmes de cryptage et fournit des services

d'authentification, de cryptage et d'anti-répétition.

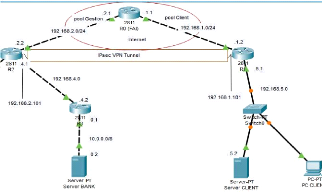

IV.5.1 Mise en place d'un VPN site à

site

La nouvelle architecture proposée dispose de deux

sites, notre topologie illustre leurs interconnexions via un tunnel VPN. Pour

cela, il faudrait définir une clef partagée, une association de

sécurité, une fonction de hachage . . . Ainsi, cette solution

permettra aux sites RTARGA et RABOUDAOU d'échanger des données en

passant par Internet d'une façon sécurisée en utilisant le

tunnel VPN. Nous choisirons pour les deux sites les mêmes clefs de

chiffrement, le type de hachage, la taille de police, la longueur des

clés, la durée de vie de clé avant renégociation,

la méthode de cryptage des données, la durée de vie de la

clé de cryptage, une ACL permettant d'identifier le trafic à

traiter par le tunnel et enfin la création d'une cryptomap.

Figure IV- 30: Mise en place de

tunnel

[101]

[102]

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

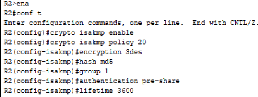

IV.5.2 Configuration du VPN

IV.5.2.1 Configuration ISAKMP

IKE n'existe que pour établir une SA pour IPSec. Il

doit d'abord négocier cette SA (une SA ISAKMP) : les relations avec les

routeurs des sites distants. Maintenant, nous allons commencer à

travailler sur le site de la BANK(R2).

Figure IV- 31: Configurer la politique de

sécurité ISAKMP

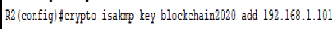

IV.5.2.2 Protocole de gestion et

l'échange des clés IPsec

La deuxième étape consiste à configurer la

clef à l'aide de la commande suivante :

Figure IV- 32: Architecture d'un VPN site à

site

A chaque fois que la bank tentera d'établir un tunnel

VPN avec le client, cette clé partagée (vpnkey) sera

utilisée.

IV.3.2.3 Fonctionnement d'IPec

Pour configurer le protocole IPSec on a besoin de configurer les

éléments suivants :

· Créer l'IPSec Transform.

· Créer une ACL étendue.

· Créer le crypto map.

· Appliquer crypto map à l'interface publique

Cette étape consiste à créer la

transformation définie utilisée pour protéger les

données

(IPSec) nommé `'vpntrans».

Figure IV- 33: Configurations

d'IPsec

L'ACL étendu que l'on crée permettra de

définir le trafic qui passera à travers le tunnel VPN. Dans notre

projet, le trafic s'achemine du réseau 10.0.0.0/24 à

192.168.5.0/24.

[103]

R2(config)#access-list 100 permit ip 192.168.4.0 0.0.0.255

192.168.5.0 0.0.0.255

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

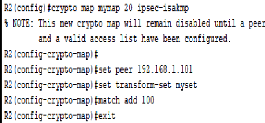

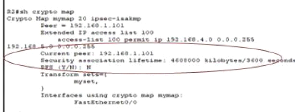

La crypto map est la dernière étape

d'installation et d'établissement du lien entre ISAKMP définie

précédemment et la configuration IPSEC :

Figure IV- 34: Configuration de la crypto

map

Maintenant il suffit d'appliquer la crypto map sur l'interface

de sortie de routeur :

Figure IV- 35: Application de la crypto

map

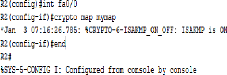

Dès que nous appliquons crypto map sur l'interface,

nous recevons un message de Router qui confirme ISAKMP : ISAKMP is ON.

Les paramètres pour le routeur R1 sont identiques, la

seule différence étant les adresses IP attribuées et les

listes d'accès.

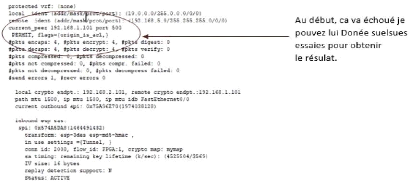

IV.5.2.4 Test de Protocol IPsec

À ce stade, nous avons terminé notre

configuration et le tunnel VPN est prêt à être mis en place.

Pour lancer le tunnel VPN, nous devons forcer un paquet à traverser le

VPN et cela peut être réalisé en envoyant un ping d'un

routeur à un autre.

Pour tester le VPN, on fait un ping entre les deux hôtes

distants. Puis sur le routeur rattaché à la machine qui a

effectué le ping, tapez la commande (show crypto isakmp

sa) et on aura des informations sur la source et la distance.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[104]

Figure IV- 36: Vérification des

opérations d'ISAKMP

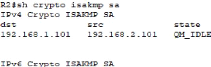

Et pour confirmer, on va voir les paquets encapsulés et

autres en tapant (show crypto ipsec sa).

Figure IV- 37: Encapsulation des

données

Cela prouve que le tunnel à bien été mis

en place mais la communication entre les deux sites n'est pas

sécurisée.

Problème 5 : pourquoi la communication n'est pas

sécurisée malgré que le tunnel soit bien placé ?

Solution 01 : vérification si le crypto sur les

interfaces du sortir de paquets est bien appliqué !

Figure IV- 38: Vérification de la crypto

map

§ Les paramètres de cryptages sont bien

appliqués

o Notez que vous ne pouvez affecter qu'un seul crypto map

à une interface.

Solution 02 : vérifier la liste d'accès ACL

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[105]

Figure IV- 39: Vérification de la liste

d'accès

Il y a un problème sur la création de la liste

d'accès pour sécuriser le réseau 192.168.4.0 du routeur et

non pas le réseau où se trouve le serveur banque 10.0.0.0.

Maintenant, on va juste créer une nouvelle liste d'accès

permettant de crypter le réseau du serveur.

R2(config)#access-list 100 permit ip 10.0.0.0 0.255.255.255

192.168.5.0 0.0.0.255

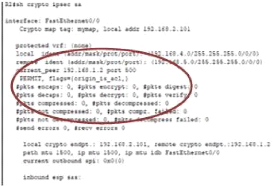

Maintenant, il devrait être allumé on refait le

test.

Figure IV- 40: Vérification d'IPsec

sa

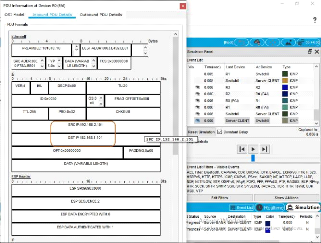

Maintenant, rappelez vous que le FAI n'a pas une idée

sur les deux réseaux pourtant le ping marche bien. Avec le packet

tracer, nous rentrons dans le mode de simulation. On laisse que le filtre ICMP,

puis on va mettre en place un packet sur le serveur bank et puis un autre sur

le serveur client et on capture et on observe le packet qui traverse les

routeurs. Quand le packet arrive au FAI, on regarde à l'intérieur

du packet.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[106]

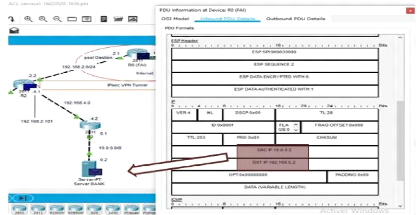

Figure IV- 41: Information du PDU sur

R0(FAI)

Le FAI préocupe par le fait que le packet vient de la

source IP 192.168.2.101 et avec une déstination 192.168.1.101 grace

à l'en-tete ESP qui va crypter les données et les envoyer sur le

tunnel .

Voici la réel source :

Figure IV- 42: Information du PDU non crypté

En fin, on a obtenu le meuilleur résultat .

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[107]

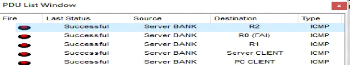

Figure IV- 43: Teste de la topologie

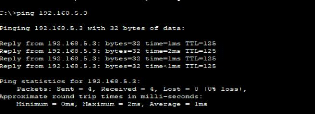

Avec un ping manuel maintenant

Figure IV- 44: Test de la topologie

manuellement

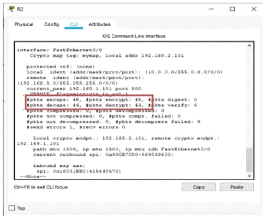

Pour la confirmation, on tape la commande sh crytpo

ipsec sa, qui nous retourne le résultat suivant :

Figure IV- 45: Confirmation de cryptage et

décryptage de données

Le réseau fonctionne comme prévu. La source de

trafic du R2 vers les destinations Internet est traduite avec un

mécanisme IPsec tandis que le trafic provenant du R4 vers le R3 n'est

pas traduit. Cependant, ce trafic doit être protégé lors de

l'échange de la monnaie. Donc, notre but est de protéger le

trafic qui passe entre bank et amazon.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

Problème 06 : comment protéger le trafic entre la

bank et amazon ?

Solution 01 dans ce scénario, on propose de

créer un tunnel GRE entre R4 et R3

IV.6 Implémentation d'in GRE tunnel IV.6.2

Introduction

Tunneling fournit un mécanisme pour le transport de

paquets d'un protocole à l'intérieur d'un autre protocole. Le

protocole qui est transporté est appelé protocole passager, et le

protocole qui est utilisé pour transporter le protocole passager est

appelé protocole de transport. Generic Routing Encapsulation (GRE) est

un des mécanismes de tunneling qu'utilise IP comme protocole de

transport et il peut être utilisé pour transporter

différents protocoles. Les tunnels se comportent comme des liens point

à point virtuels qui ont deux extrémités

identifiées comme tunnel source et tunnel destination.

Le diagramme suivant montre le processus d'encapsulation d'un

paquet GRE quand il croise le routeur et rentre dans le tunnel d'interface :

Figure IV- 46: Fonctionnement du Tunnel

GRE

Pour notre configuration, on a utilisé bien la

topologie en capture d'écran suivante :

Figure IV- 47: Insertion du Tunnel

GRE

[108]

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[109]

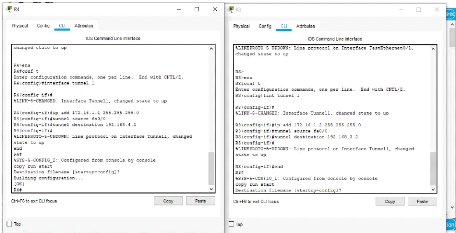

IV.6.2 Configurons un tunnel GRE :

Configurer un tunnel GRE revient à configurer un

tunnel d'interface, qui est une interface logique. Après, il faut

configurer les extrémités pour l'interface de tunnel.

Pour configurer la source et la destination du tunnel, vous

devez configurer les commandes de tunnel source {ip-address | type d'interface}

et du tunnel destination {nom-hôte | ip-address} dans le mode de

configuration de l'interface du tunnel.

La configuration suivante explique comment créer un

tunnel GRE simple entre deux points et les étapes nécessaires

pour vérifier la connexion entre deux réseaux. Les

sous-réseaux de R4 et R3 (respectivement 45.0.0.0/8 et 10.0.0.0/8)

communiquent entre eux via un tunnel GRE sur Internet. Les deux interfaces du

tunnel font parties du réseau 172.16.1.0/24.

La première étape consiste à créer

l'interface de tunnel sur les deux routeurs.

Figure IV- 48: Création d'interfaces de

Tunnel

Les hôtes des deux réseaux privés ne

pourront pas se joindre que si les protocoles de routage ou les routes

statiques sont configurés dans les routeurs.

R4(config)#ip route 10.0.0.0 255.0.0.0 172.16.1.2

R3(config)#ip route 45.0.0.0 255.0.0.0 172.16.1.1

Maintenant, tous les deux réseaux privés

(10.0.0.0/8 et 45.0.0.0/8) peuvent communiquer entre eux à travers du

tunnel GRE.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.6.3 Test de tunnel

Vérifions ce tunnel GRE avec un ping du serveur BANK

vers le serveur AMAZON

|

Comme vous

pouvez le voir

c'est réussi

|

|

[110]

Figure IV- 49: Vérification si le Tunnel est

bien créé

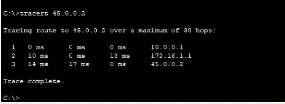

On peut aussi utiliser la commande "tracert" pour qu'on peut

voir le chemin du trafic

Figure IV- 50: Chemin du traffic

Notre trafic va aller en premier par l'adresse du l'interface

10.0.0.1 puis par l'interface logique 172.16.1.1 du tunnel GRE après par

l'adresse de destination 45.0.0.2

|