Chapitre 1

La Technique MC-CDMA

1. Introduction

Pour développer les objectifs de ce projet de fin

d'études, on rappelle dans ce chapitre quelques notions essentielles

dans la communication numérique, les problèmes rencontrés

dans la transmission sur un canal radio, et les techniques utilisées

pour assurer une bonne qualité de transmission avec le minimum

d'erreur.

Tout d'abord, on rappelle dans ce chapitre les

différents éléments de base d'une chaîne de

transmission numérique. Puis, on présente les problèmes

généralement rencontrés dans les systèmes de

transmission radio-mobiles. Ensuite, on rappelle le principe de la modulation

OFDM permettant de transformer un canal sélectif en fréquence en

de multiples canaux non séléctifs en fréquence. On

rappelle également la technique d'accès multiple à

répartition par codes (CDMA) pour présenter par la suite la

technique qui combine entre la technique d'accès CDMA et la modulation

OFDM : la technique MC-CDMA.

2. Les composantes de base d'une chaîne de transmission

numérique

Les systèmes de transmission numériques

véhiculent de l'information (son, image, texte, ...) entre une source et

un destinataire. L'information transmise est représentée sous une

forme numérique afin de pouvoir la traiter dans les systèmes

numériques. A partir de la source, elle traverse un milieu appelé

canal de transmission pour atteindre le destinataire. Les canaux de

transmission utilisés dans les systèmes de transmission

numériques dépendent principalement de l'application de la

transmission à établir. En effet, un canal de transmission peut

être le câble, la fibre optique, le canal radioélectrique,

etc. Lors d'une transmission numérique, le canal introduit une

altération aux données transmises.

Dans cette partie, on décrit le fonctionnement d'une

chaîne de transmission numérique, de la source d'information

binaire au destinataire, par les étapes successives de codage, de

transmission dans un canal physique et de décodage. Comme on

privilège dans notre étude les transmissions hertziennes, on ne

présentera que les canaux à évanouissements.

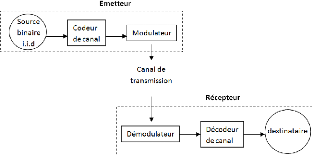

La figure 1.1 résume l'ensemble des composantes de base

d'une chaîne de transmission numérique.

Figure 1.1. Composantes de base d'une chaîne de

transmission

2.1. Le codeur et le décodeur de canal

Le rôle principal du codeur et du décodeur de

canal est de minimiser les erreurs introduites par le canal de transmission. Le

codeur de canal utilisé à l'émission ajoute aux

informations numériques à transmettre des bits de redondances

pour permettre au récepteur de détecter et corriger les erreurs

de la transmission.

A la réception, le décodeur de canal doit avoir

la structure adaptée au codeur de canal utilisé à

l'émission. Il doit aussi comporter un caractère correcteur

d'erreur permettent de retrouver les données transmises avant le codage

avec le minimum d'erreurs.

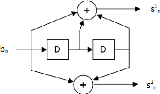

Dans ce travail, on a choisi d'utiliser comme codeur de canal

le codeur convolutif. En effet, ce codeur est le plus utilisé dans les

systèmes de télécommunication mobiles. Le principe de ce

codeur consiste à calculer chaque bloc de n éléments

binaires en sortie en fonction de k éléments présents

à son entrée et des m blocs présents

précédemment. La quantité m+1 s'appelle longueur de

contrainte du codeur [2]. La figure 1.2 illustre un codeur convolutif avec une

entrée k=1, 2 sorties n=2 et de longueur de contrainte m+1=3. Le

rendement de ce codeur défini par k/n est égal à1/2.

Figure 1.2. Codeur convolutif (k=1,n=3 et (m+1)=3)

Les sorties de ce codeur s'écrivent en fonction des bits

d'entrée comme suit :

s1 n = bn + bn-1 + bn-2 , (1.1)

et

s2 n = bn + bn-1 . (1.2)

Les calculs se font en modulo 2. Les bits bn-1

et bn-2 sont stockés dans les registres à

décalages du codeur.

A la réception, on décode les séquences

reçues par l'algorithme de viterbi. Cet algorithme prend à

l'entrée les bits issus du bloc de démodulation. En utilisant un

treillis construit à partir des paramètres du codeur convolutif,

le décodeur cherche la séquence binaire la plus vraisemblable

(c'est-à-dire il minimise la distance euclidienne entre le signal

reçu et le signal supposé émis d'information).

2.2. La modulation/démodulation numérique

La composante de la modulation numérique consiste

à étiqueter les symboles avec les bits d'information. Supposons

que chaque mot-code contient m bits, alors le débit de symboles

Ds est alors égal à :

1

Ds =

m

Db , (1.3)

où Db est le débit des éléments

binaires.

La modulation de chaque mot-code de m bits peut

générer M=2m symboles différents. L'ensemble de

ces symboles forme une constellation caractéristique en fonction de la

modulation utilisée.

Au bloc de démodulation, le symbole reçu est

altéré par l'évanouissement du canal et du bruit. Son

processus de quantification consiste donc à partitionner la

constellation du modulateur en des zones de décision. Les seuils de ces

zones sont indiqués par des traits discontinus dans les figures qui

présenteront les trois principaux types de modulation (figure 1.3, 1.5

et 1.6)

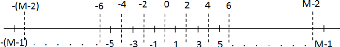

2.2.1. Modulation à déplacement d'amplitude ASK

(Amplitude Shift Keying)

La constellation de la modulation ASK est une droite qui

contient M points répartis de la manière

illustrée dans

la figure 1.3. La répartition des mots-codes sur une constellation M-ASK

est souhaitable

qu'elle soit de telle sorte qu'il y a une différence

d'un seul bit entre deux mots codes voisins. Cette répartition est

semblable au codage de Grey. Par exemple, la constellation d'une modulation

8-ASK est représentée dans la figure 1.4.

Figure 1.3. Constellation de la modulation M-ASK

Figure 1.4. Constellation de la modulation 8-ASK

2.2.2. Modulation à déplacement de phase PSK (Phase

Shift Keying)

(2 1)

k

La constellation de la modulation M-PSK est un cercle de rayon A

qui contient M points répartis de la manière suivante :

0

ck A e

. M , (1.4)

pour k=0, 1, ..., M-1, où 0 est la phase du

premier symbole de la constellation.

Les symboles obtenus d'une modulation PSK sont des symboles

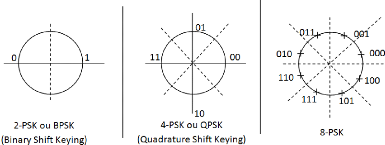

complexes de mêmes modules mais de phases différentes. La figure

1.5 illustre les modulations 2-PSK, 4-PSK et 8-PSK en utilisant le codage de

Gray pour assigner les mots-codes aux symboles.

2.2.3. Modulation d'amplitude en quadrature QAM (Quadrature

Amplitude Modulation)

La constellation de la modulation QAM se compose de deux axes

dont le premier désigne la partie réelle du symbole et le second

désigne sa partie imaginaire. Chaque axe est semblable à une

modulation ASK de mots-codes de m bits. Alors, la constellation formée

par les deux axes est un modulateurs de mots-codes de 2m bits. Le symbole

délivré d'un modulateur est de la forme :

ckakj.bk, (1.5)

où ak et bk sont obtenus des alphabets {#177;1, #177;3,

..., #177;(M-1)} avec M=2m.

Un exemple de constellation M-QAM, avec M=16, est

présenté dans la figure 1.6.

7

Figure 1.5. Constellation des modulations BPSK, QPSK et

8-PSK

Figure 1.6. Constellation de 16-QAM utilisant le codage de Grey

C'est la modulation QAM qu'on a choisie pour la suite de notre étude.

3. Le canal radio-mobile

3.1. Effet multi-trajet d'un canal radio

Lors d'une transmission à travers un canal radio entre

un émetteur et un récepteur, le signal émis se propage

dans plusieurs directions du milieu radio et parvient au récepteur sur

des chemins différents [3]. En effet, au moment de la propagation du

signal, des phénomènes impliquant la multiplicité des

chemins interviennent généralement sous trois formes :

- La réflexion : lorsque l'onde

électromagnétique du signal rencontre dans sa direction une

surface lisse dont les dimensions sont grandes par rapport

à la longueur d'onde du signal.

- La diffusion : lorsque l'onde électromagnétique

du signal entre en collision avec une surface

dont les dimensions sont de l'ordre de la longueur d'onde du

signal. Ce phénomène engendre la diffusion de l'onde dans

plusieurs directions.

- La diffraction : lorsque l'onde électromagnétique

heurte une arête d'un corps volumineux

dont les dimensions sont grandes par rapport à la longueur

d'onde du signal. Ce phénomène cause l'apparition d'ondes

secondaires.

Ces phénomènes sont représentés dans

la figure 1.7.

Figure 1.7. Modélisation du phénomène de

trajets multiples

L'avantage de ce phénomène de propagation

multi-trajets est qu'il assure une certaine continuité de la couverture

radio en permettant la communication dans le cas où l'émetteur et

le récepteur ne sont pas en vue directe. Néanmoins, cette

multiplicité de trajets engendre des difficultés au niveau du

récepteur. En fait, le signal reçu est une combinaison de

plusieurs répliques du signal émis avec des amplitudes, des

phases et des temps d'arrivées différents.

Les évanouissements d'un canal multi-trajets sont

classifiés en trois types :

- Les évanouissements à grande échelle : ils

traduisent l'atténuation de la puissance du signal

en fonction de la distance qui sépare l'émetteur du

récepteur.

- Les évanouissements à moyenne échelle :

ils traduisent l'atténuation du signal transmis à

cause des obstacles rencontrés. Ces

évanouissements sont appelés aussi l'effet de masques.

- Les évanouissements à petite échelle : ils

traduisent le changement rapide de l'amplitude et

de la phase du signal reçu causé par l'addition

constructive ou destructive des interférences sur les différents

trajets.

3.2. Etalement temporel

On a vu que dans un système radio-mobile, le

récepteur reçoit le signal émis sur plusieurs

répliques

avec des retards différents. L'étalement

temporel Tm est le temps qui sépare l'arrivée du

premier

trajet de l'arrivée du dernier trajet [4]. Son inverse est en

général du même ordre que la bande de

|

cohérence du canal :

|

1

T m

|

~ , sachant que la bande de cohérence d'un canal

Bc correspond à la

B c

|

9

gamme de fréquences sur laquelle les amplitudes des

composantes fréquentielles du signal subissent des atténuations

semblables.

Soit Bs la largeur de la bande du signal transmis. Si

Bs « B c alors toutes les amplitudes des

composantes fréquentielles du signal transmis subissent

des atténuations semblables. Dans ce cas, le canal est dit non

sélectif en fréquence. Dans le cas contraire, les amplitudes des

composantes fréquentielles du signal subissent des atténuations

différentes, et le canal est dit sélectif en fréquence et

on a un phénomène d'interférences entre symboles. Pour

éviter ce problème d'interférences entre les symboles, on

essaie en pratique de rendre la largeur de bande du signal très petite

par rapport à la bande de cohérence du canal.

3.3. Etalement fréquentiel : effet Doppler

Dans le cas où l'émetteur et le récepteur

sont en mouvement relatif avec une vitesse radiale y constante, la

fréquence du signal reçu subit un décalage constant

proportionnel à cette vitesse y et à la fréquence

porteuse: il s'agit de l'effet Doppler [4]. L'étalement

fréquentiel fd est la différence entre le plus grand et le plus

petit décalage en fréquence des différents trajets. Son

inverse est en

général du même ordre que le temps de

cohérence du canal : f 1 ~, sachant que le temps de

T c

d

cohérence d'un canal Tc est la durée

pendant laquelle le canal ne varie pas (c'est-à-dire que les distorsions

temporelles du canal sont négligeables).

Si le temps de cohérence d'un canal est très grand

par rapport au temps d'un symbole émis, le canal est dit à

évanouissements lents. Dans le cas contraire, le canal est dit à

évanouissements rapides.

Ainsi, pour que le canal soit non sélectif en

fréquence et à évanouissements lents, il faut que la

durée des symboles émis vérifie la relation suivante :

T m « T s « T c , (1.6)

où Ts est la durée de transmission d'un

symbole.

3.4. Modélisation du canal à évanouissements

lents

On considère dans la suite de l'étude que le

canal subit des évanouissements lents. Le signal équivalent en

bande de base reçu à la sortie de ce canal comportant N trajets

multiples s'exprime alors par :

N 1

r t

( )( ) ( ) (1.7)

n n

s t b t ,

n 0

où b(t) est le bruit blanc additif gaussien (BBAG)

complexe de variance N0, et n et n désignent

respectivement l'atténuation complexe et le retard du signal pour chaque

trajet n, n=0, 1, ..., N-1.

Le nombre de trajets N emprunté par un même

signal est généralement énorme. Le théorème

de la limite centrale permet de regrouper les N trajets en L paquets [5].

Chaque paquet a une atténuation complexe résultante l

et un retard moyen l. L'expression du signal reçu devient alors :

L 1

r t

( )( ) ( ) . (1.8)

l l

s t b t

l 0

1

Ainsi, le signal échantillonné au rythme symbole

reçu à l'instant k s'écrit :

TS

L 1

r r kT

( ) l (1.9)

k S l k k

s b

l 0

L'atténuation complexe lpeut être exprimée

par un module et une phase comme suit :

l hle i l, (1.10)

où l est une variable aléatoire de

loi uniforme sur [0,2] et hl est une variable aléatoire qui suit la loi

de Rayleigh dans le cas où on considère qu'il n'y a pas un trajet

direct entre l'émetteur et le récepteur. Si on considère

qu'il y a un trajet direct entre l'émetteur et le récepteur, hl

suit alors la loi de Rice [1].

On rappelle que les densités de probabilité des

lois de Rayleigh et de Rice sont de la forme :

x 2

x 2

p x e

( ) 2 2 , (1.11)

Rayleigh

10

x22

|

et

|

x x

2

p x e I

( ) 2 0 ( 2 )

2

Rioe

|

, (1.12)

|

où 2 est la variance de hl, est un

paramètre de non-centralité dû au trajet direct et I0(x)

est la fonction de Bessel modifiée d'ordre 0.

4. La modulation OFDM

Pour une transmission numérique mono-porteuse, la

transmission d'un symbole ne pourrait être parfaite (sans

interférences entre symboles) que si :

Tm« Ts . (1.13)

D'où, pour une transmission mono-porteuse, le débit

de transmission est limité par le délai de propagation dans le

canal [6].

Pour surmonter ce problème, la modulation OFDM intervient

comme une technique simple et efficace pour améliorer le débit de

transmission tout en évitant l'interférence entre symboles.

L'idée de la modulation OFDM est de subdiviser la bande

de transmission en plusieurs sous canaux qui permettent la transmission en

parallèle. Les données sont converties en sous-flux

parallèles dans le but de les moduler sur des sous-porteuses

correspondantes aux sous-canaux à bande réduite.

4.1. Principe de l'OFDM

Soit une séquence de Lc symboles xn,

n=0, 1, ..., Lc-1. Chaque symbole xn module un signal

à fréquence fn. Soit T0 la durée d'un symbole

OFDM. Le signal OFDM, pendant l'intervalle [0, T0[ s'écrit :

L c 1

|

où

|

s(t)=

|

n

|

0

|

2 . .

j n f t

x e n ,

n

|

(1.14)

|

fn = f0+n. F (1.15)

avec F est l'espacement entre deux fréquences voisines.

|

1

2 j n t

T

Si F=1/T0 alors le produit scalaire de 0

e

|

1

2 j k t

avec T 0

edonne :

|

1 1 1 1

j n t j k t T j n t j k t j n k t

1 1 1

2 2 T 2 ( ) T si n k

1

2 2

(1.16)

0 T T 0

0 0 0 0 e dt

0

e e

T T

, e e dt

T0 T0 0 si n k

0 0

11

D'où le multiplexage des symboles est orthogonal si :

F=1/T0.

Le signal s(t) s'écrit alors :

L c j

1 2

s(t)= 0 0

e x e

2 j f t T

n

. (1.17)

nt

Lc

T 0

n 0

En terme de débit, l'OFDM est équivalent à

une modulation mono-porteuse utilisant la bande W=

|

et une durée symbole T1= T 0

L c

|

. L'avantage de l'OFDM par rapport à la modulation

mono-porteuse est

|

qu'elle est beaucoup moins sensible pour un canal

sélectif en fréquence [6] puisqu'elle consiste à envoyer

les symboles sur des sous-canaux de largeur F au lieu d'envoyer sur une bande

de largeur W.

4.2. Modulation par la Transformée de Fourier

Discrète DFT

La modulation OFDM peut être implémentée

aisément. En effet, lorsqu'on échantillonne le signal OFDM s(t)

à la cadence d'échantillonnage Te= T0/Lc,

on obtient l'écriture suivante :

|

sk=s(kTe)=

|

nk

L j

1 2

c

L c

x e , pour k=0,1,...,Lc-1. (1.18)

n

|

n 0

Cette expression correspond à la Transformée de

Fourier Discrète Inverse (IDFT) d'ordre Lc de la

séquence de symboles xn [7].

La démodulation est effectuée par une

transformée de Fourier discrète (DFT) :

nk

N j

1 2

L c

s e (1.19)

n

L 0

ck=DFT{s(n)}=

1

cn

12

4.3. Introduction de l'intervalle de garde en OFDM

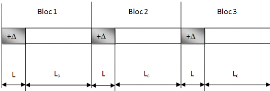

Généralement, dans une transmission OFDM, le

canal est dispersif et son effet mémoire gène la transmission. En

effet, ce phénomène cause l'interférence entre les

symboles. Pour cela, chaque symbole OFDM est prolongé par un intervalle

de garde appelé aussi "extension cyclique".

L'extension cyclique consiste à répéter au

début d'un symbole OFDM de taille Lc, les L dernières

symboles du bloc [7]. D'où la taille du symbole OFDM devient

égale à Lc+L symboles.

La longueur de l'intervalle de garde doit être plus grande

que le plus grand des retards du canal. Dans la plupart des cas, L est pris

égal à Lc/4.

13

Les symboles OFDM émis sont représentés

selon le schéma de la figure 1.8.

Figure 1.8. Introduction de l'intervalle de garde au symbole

OFDM transmis

En réception, l'intervalle de garde de chaque bloc

reçu est écarté afin de récupérer le bloc

contenant les Lc symboles désirés pour les traiter

dans les différentes composantes de la chaîne de

réception.

L'expression du symbole OFDM reçu est égale

à :

|

rk=

|

nk

L j

1 2

c

hxe b

L c , (1.20)

n n n

|

n0

où hn est la réponse

fréquentielle du canal relative à la nième

sous-porteuse ~,, et bn est un BBAG introduit au symbole OFDM pour

la nième sous-porteuse. D'où la démodulation de

ce symbole est obtenue par le calcul de la DFT de rk. Ainsi, on peut constater

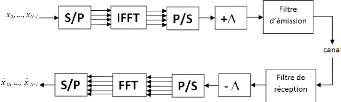

qu'une chaîne d'émission et de réception d'un

système OFDM peut être représentée par le

schéma de la figure 1.9.

Figure 1.9. Chaîne d'émission et de

réception du modulateur OFDM

5. Les techniques d'accès multiple

L'objectif des communications mobiles est de permettre la

connexion d'un grand nombre d'utilisateurs au canal et par suite à

l'infrastructure du réseau. Pour cela, il existe des techniques

d'accès multiples à travers lesquels un grand nombre

d'utilisateurs partagent un canal de communication commun pour transmettre

leurs informations au récepteur. Ces techniques se basent

essentiellement sur la séparation des signaux des différents

utilisateurs.

Trois techniques d'accès multiples sont

généralement employées dans les systèmes de

communication [8].

5.1. Accès multiple à répartition par

temps

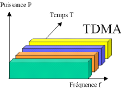

Dans la technique TDMA (Time Division Multiple Access), le

temps est divisé en trames (figure1.10). Chaque trame est divisée

en time slots (TS). Dans chaque timeslot, un utilisateur peut transmettre ses

données. Donc, n utilisateurs peuvent transmettre leurs données

pendant une trame. L'avantage de cette technique est que plusieurs utilisateurs

peuvent communiquer utilisant une seule bande de fréquence.

5.2. Accès multiple à répartition par

fréquence

Dans la technique FDMA (Frequency Division Multiple Access),

la bande accessible au canal est divisée en sous-bandes (figure 1.11).

Chaque utilisateur utilise une sous-bande pour transmettre ses données.

L'avantage de cette technique réside dans la possibilité de

plusieurs utilisateurs d'entrer en communication en même temps mais en

utilisant des sous bandes différentes.

5.3. Accès multiple à répartition par

code

Dans la technique CDMA (Code Division Multiple Access), chaque

utilisateur possède un code unique par lequel ses informations son

codées. La séparation des utilisateurs est donc assurée

par la distinction de leurs codes utilisés. L'avantage de la technique

CDMA est qu'elle permet la communication des différents utilisateurs au

même temps et à la même fréquence (figure 1.12).

Figure 1.10. La technique TDMA

Figure 1.11. La technique FDMA

Figure 1.12. La technique CDMA

14

Dans la suite du projet de fin d'études, on adoptera la

technique CDMA dans l'étude et dans l'implémentation car cette

technique présente une complexité d'implémentation plus

simple par rapport aux techniques TDMA et FDMA. De même, cette technique

simplifie la planification du partage du canal.

15

6. La technique CDMA

L'accès multiple à répartition par code

ou CDMA est une technique qui permet à plusieurs d'utiliser utilisent la

même bande de fréquence en même temps.

L'élément principal du CDMA est la technique d'étalement

du spectre qui transforme un signal en bande étroite en un signal

à bande plus large que celle nécessaire au transfert de

données [6].

6.1. Principe du CDMA

Dans un système CDMA, le signal provenant de chaque

utilisateur est étalé par son propre code d'étalement puis

transmis à travers le canal radio. A la réception, le signal

reçu est désétalé par le même code

d'étalement utilisé à l'émission afin de

récupérer les données initialement transmises.

La technique d'étalement en CDMA est utilisée

par différentes méthodes. Les méthodes les plus

généralement utilisées sont : DS-CDMA et FH-CDMA. On

s'intéresse dans ce projet à l'étalement par

séquences directes DS-CDMA. La figure 1.13 montre un exemple

d'étalement par séquence directe (DS-CDMA). Il s'effectue par un

produit entre le signal en bande de base et une séquence

d'étalement 8 fois plus rapide que le flot de données.

Figure 1.13. Etalement par séquences directes

Soit

Ts la durée d'un symbole de données et Tc

la durée d'un chip de la séquence d'étalement. Le

|

rapport N= T s

T c

|

est appelé le facteur d'étalement car d'une part

il s'agit de la multiplication du signal

|

par le code d'étalement. D'autre part, la bande du

signal étalé est élargie d'un rapport égal au

facteur d'étalement par rapport au signal non étalé.

Les codes d'étalement utilisés en CDMA, sont

choisis en fonction de la situation et de l'application appropriées du

système. Il existe plusieurs codes qui sont utilisés dans les

systèmes de télécommunication utilisant la technique CDMA,

tels que les codes de Walsh-Hadamard, les codes Gold, les codes Kasami, les

codes Barker, etc [6]. Dans cette étude, on n'utilisera que les

séquences

H H

de Walsh Hadamard. Ces codes sont obtenus d'après la

matrice de Hadamard qui, pour un ordre N, s'écrit par la relation

récursive suivante :

HN

N N

2 2

(1.21)

H H

2 2

N N

sachant que H1 = 1.

|

Par exemple, la matrice de Hadamard à l'ordre 4

s'écrit :

1 1 1 1

1 1 1 1

H 4 1 1 1 1

1 1 1 1

|

(1.22)

|

On peut diviser les codes par un facteur de normalisation qui est

fonction de leurs longueurs. On obtient les colonnes d'étalement

relatives à la matrice CN tel que

1

CN=

N

H . (1.23)

N

16

L'avantage majeur des codes de Walsh-Hadamard est que les codes

sont deux à deux orthogonaux :

( ) ( ) 1

i j si ij

c c (1.24)

,

0 sinon

6.2. Modélisation du système CDMA

On suppose qu'on a Nu utilisateurs qui vont envoyer

leurs données en utilisant la même ressource

radio. Soit ( i )

dk le kéme symbole émis par

l'utilisateur i. Chaque symbole émis par l'utilisateur i au

débit Ts à l'instant k est

étalé en utilisant une séquence

c(i)=(c(i)(0), ..., c(i)(N-1)). Cette

séquence est émise à un rythme chip 1/Tc. Pour

le cas d'un utilisateur i, le signal émis au rythme chip 1/Tc

s'écrit alors :

|

x n k

( ) ( ) ( )

i i i

c n d k

,

|

, pour n=0,...,N-1. (1.25)

|

Le signal reçu échantillonné au rythme chip

1/Tc est donné par :

N u

1 N 1

u

r hxb h c d b

( ) ( ) ( ) ( ) ( )

i i i i i

n k n k n k n k n k n k n k , (1.26)

, , , , , ,

i0 i0

17

où bn,k est un bruit BBAG complexe de variance

N0 et ( )

h n k le coefficient du canal relatif à l'utilisateur

i.

i

,

Dans un canal radio-mobile, l'interférence

d'accès multiple limite la capacité du système CDMA. Ce

problème a donné naissance à plusieurs travaux de

recherches évoqués sous le nom "Détection

multi-utilisateurs" [7]. Cette méthode de détection sera

développée dans le paragraphe suivant lorsqu'on associe la

technique CDMA à la modulation OFDM.

7. La technique CDMA associée à la modulation

multiporteuses

Plusieurs techniques ont été

réalisées dans la littérature pour associer l'OFDM comme

technique de modulation et le CDMA comme technique d'accès permettant

d'obtenir de très bonnes performances dans le cas de transmissions sur

des canaux sélectifs en fréquence. En effet, cette association

permet de tirer profit de la robustesse et de l'efficacité spectrale de

la modulation OFDM tout en bénéficiant de la souplesse offerte

par l'accès multiple à répartition par code. Parmi les

techniques, on peut citer MC-DS-CDMA [9], MT-CDMA [10] et MC-CDMA [11]-[12].

Dans les schémas MT-CDMA et MC-DS-CDMA,

l'étalement est effectué dans le domaine temporel. Par contre,

dans la technique MC-CDMA, au lieu d'appliquer les séquences

d'étalement dans le domaine temporel, on les applique dans le domaine

fréquentiel en projetant chaque élément (chip) de la

séquence d'étalement à une sous-porteuse OFDM à un

débit identique au débit initial des données avant

étalement.

Prasad et Hara montrent que la technique MC-CDMA est la plus

performante sur liaison descendante [13]. Cela justifie notre choix de cette

technique pour l'association de l'OFDM et du CDMA.

Dans la suite, on notera Nu le nombre d'utilisateurs

et N la longueur des codes d'étalement.

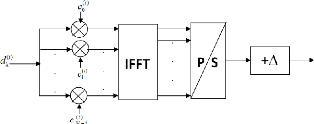

7.1. Partie émettrice

Les données de chaque utilisateur i sont

étalées par le code d'étalement qui lui correspond. Les

symboles étalés alimentent par la suite la modulation OFDM

(figure 1.14). Le nombre de sous- porteuses de la modulation est

généralement égal à un multiple de longueur N des

codes d'étalement. On suppose dans notre étude que ce nombre est

égal à Lc=N. L'étalement de la donnée

dk relative au iième utilisateur par

le code d'étalement c(i) engendre la séquence suivante

:

( i )

x n k

( ) ( ) ( )

i i i

c n d k , pour 0=n= Lc-1. (1.27)

,

18

Figure 1.14. Circuit d'émission pour un utilisateur de

la technique MC-CDMA

Cette séquence est introduite dans le modulateur OFDM

comportant Lc sous-porteuses. D'après le paragraphe 4.2, le

kème échantillon du symbole OFDM obtenu relatif au

iième utilisateur s'exprime par :

L nk

1 2

c j

s xe

( ) ( )

i L

i c, 0=k= Lc-1. (1.28)

k n k

,

n0

En remplaçant, ( )

x n k par son expression (1.27), on obtient :

i

,

L12 nk c j

s c d e

( ) ( ) ( )

i i i L c, pour 0=k= Lc-1 (1.29)

k n k

n 0

Dans le cas où les Nu données des

Nu utilisateurs sont émises simultanément, elle sont

étalées de la manière suivante :

u

x c d

( ) ( )

i i , pour 0=n= Lc-1. (1.30)

n k n k

,

i 1

Cette équation peut être mise sous une forme

matricielle comme suit :

xk=C.dk (1.31)

où xk=[x0,k, ..., xLc-1,k]T, dk=[

(0)

dk , ..., ( u 1 )

dk ]T le vecteur de symboles complexes, et

C=[c(0), ..., c(Nu-1)]

est la matrice des codes d'étalement des utilisateurs de

taille LcxNu avec c(i) est le code d'étalement

propre au iième utilisateur.

Après étalement, la séquence xk est

passée par la modulation OFDM. Le symbole modulé obtenu est :

L j L ~ nk

1 2 1 1

nk

c c u 2 j

s x e c d e

L ( ) ( )

i i L

c c , pour 0=k=Lc-1 (1.32)

k n k

, n k

n n i

0 0 0

19

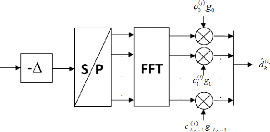

7.2. Partie réceptrice

On suppose que le nombre de sous-porteuses est suffisamment

grand pour pouvoir supposer que le canal est constant pendant la durée

d'un symbole OFDM. On peut considérer également que le canal de

chaque sous-porteuse est plat et donc que l'interférence entre symboles

est supprimée par un choix adéquat de l'intervalle de garde

(paragraphe 4.3). L'évanouissement du canal au niveau de chaque

sous-porteuse n peut alors être modélisé par un gain

complexe hn.

Au niveau du récepteur, le kème symbole

reçu au niveau de la nième sous-porteuse est de la

forme :

Nu1 Nu1

r h xb h d c b h x b

( )

i ( ) ( )

i i

n k n n k n k n k n n k n n k n k , pour n=0,...,Lc-1

(1.33)

, , , , , ,

i

0 i0

où hn et bn sont respectivement la

réponse du canal et le bruit complexe BBAG au niveau de la nième

sous-porteuse.

Le vecteur des symboles reçus r de longueur Lc

sur les Lc sous-porteuses est donné par :

|

N 1

u

h x ( )

i

0 0, k

r b h x b

? 0

0, 0

k i 0, 0

k 0, 0,

k k

? ? ? ? ? ? ? ?

N 1

u

r L k

1, ( ) 1 1, 1,

0 ?

L k

1,

c c c c c

h x i L L k L k

b h x b

L L k

c c

1 1,

i0

|

. (1.34)

|

Ce qui donne alors :

rk=H.xk+bk, (1.35)

où rk=[r0,k, ..., rLc-1,k] T est le vecteur

des symboles reçus de longueur Lc, H=diag(hn ;

0=n= Lc-1) est une matrice diagonale de taille

LcxLc, chaque élément de la diagonale

hn correspond à la réponse fréquentielle du

canal pour chaque sous-porteuse, bk=[b0,k, ..., bLc-1,k]T

est le vecteur bruit complexe BBAG sur les Lc porteuses.

La détection des données du ième

utilisateur se fait comme suit :

Lc

à

1

d cg r

( ) ( )

i i

k n n n k , (1.36)

,

n 0

où gn est l'inverse du gain du canal

estimé pour la nème sous-porteuse.

Plusieurs méthodes ont été

proposées dans la littérature pour déterminer les

coefficients gn [7]. On présente dans le paragraphe suivant

les techniques de détection mono-utilisateur, i.e. aucune connaissance

des codes d'étalement des autres utilisateurs n'est nécessaire.

Nous présentons également le principe de la détection

multi-utilisateurs.

Figure 1.15. Circuit de réception pour un utilisateur de

la technique MC-CDMA

7.3. Les techniques de détection en MC-CDMA

Dans ce paragraphe, on présente des techniques de

détection possibles en MC-CDMA. 7.3.1. Détection

mono-utilisateur

Au niveau du récepteur, la donnée du

iième utilisateur est détectée

indépendamment des données des autres utilisateurs. On rappelle

que la décision sur le kème symbole du

ième utilisateur se fait de la manière suivante :

Lc

à

1

d c g r

( ) ( )

i i (1.37)

k n n n k

,

n 0

Les méthodes généralement utilisées

pour le calcul de gn dans le cas d'une détection

monoutilisateur sont :

- Egalisation avec critère de forçage à

zéro (ZF) :

*

2

hn

hn

(1.38)

g n

1

h L

*

n c

2

(1.39)

g n

hn

N SNR

u

20

- Egalisation avec critère de minimisation de l'erreur

quadratique moyenne (MMSE) :

21

22

où d

S~Rest le rapport signal su bruit qui est défini par le

rapport de la variance du signal sur la

2 n

variance du bruit.

à

Les équations (1.38) et (1.39) montrent que le canal doit

être estimé pour chaque sous-porteuse. Les équations (1.37)

pour i=0,1, ..., Nu-1 peuvent être écrites sous la

forme matricielle suivante :

d C G.r (1.40)

T

k k

T

où à à ( 0) ,..., à ( u

1)

d , rk=[r0,k, ..., rLc-1,k]T, C est la

matrice d'étalement et G=diag(gn ; 0=n=Lc-1)

d k d k ~

k

est la matrice d'égalisation mono-utilisateur utilisant

l'un des critères d'égalisation ZF ou MMSE. 7.3.2.

Détection multi-utilisateurs

Dans ce cas, toutes les données de tous les

utilisateurs sont détectées conjointement. La technique de

détection se base sur la minimisation de la distance euclidienne du

signal reçu des données estimées. On rappelle que le

kème symbole reçu sur les Lc sous-porteuses

s'écrit (1.40) :

rk=HCdk+bk (1.41)

Dans le cas d'une égalisation et d'un

désétalement conjoint, l'égaliseur selon le critère

ZF minimise

|

l'erreur quadratique (rk-HC

|

à dk )T(rk-HC

|

à

dk). La sortie de cet égaliseur est donc

donnée par :

|

T † T †

1

F C H HC C H ZF(1.42)

L'égaliseur selon le critère MMSE minimise l'erreur

quadratique moyenne E[( à dk-dk)T( à

dk-dk)] :

1

1

F C H HC C H

T † T †

MMSE SNR(1.43)

à

Ainsi le vecteur dk correspondant aux symboles

égalisés et désétalés de tous les

utilisateurs est

donnée par :

à

dk=F.rk (1.44)

On note que les expressions des égaliseurs ZF et MMSE

seront données plus en détail dans le chapitre suivant lors de

l'association du système MIMO et de la technique MC-CDMA.

8. Conclusion

Dans ce chapitre, on a d'abord décrit les composantes

de base d'une chaîne de transmission numérique. Puis, on a

présenté les caractéristiques du canal de transmission

radio-mobile. On a présenté par la suite la modulation OFDM dont

le but est d'augmenter le débit de transmission en garantissant une

transmission dans des sous-canaux non sélectifs en fréquences.

Ensuite, on a présenté les principales techniques d'accès

multiples permettant le partage de l'espace des canaux de transmission. On a

fixé notre choix sur la technique CDMA puisqu'elle permet une

transmission de données de plusieurs utilisateurs en même temps et

sur la même fréquence. Par ailleurs, on a présenté

la technique qui associe la modulation OFDM à la technique CDMA.

Dans la suite de ce travail, on va étudier et

implémenter une architecture qui combine entre la technique MC-CDMA et

la technique multi-antennes, dans le but d'améliorer davantage les

performances et la qualité de la transmission.

23

|