VI-2)

LES SOLUTIONS AUX PROBLEMES DE SECURITE

VI-2-1) UNE INFRASTRUCTURE

ADAPTEE

La première chose à faire lors de la mise en

place d'un réseau sans fil consiste à positionner intelligemment

les points d'accès selon la zone que l'on souhaite couvrir. Eviter les

murs extérieurs mais choisir plutôt un emplacement central. En se

promenant autour de l'immeuble, on peut établir le

périmètre à l'intérieur duquel la borne est

accessible. Il n'est toutefois pas rare que la zone effectivement couverte soit

largement plus grande que souhaitée, auquel cas il est possible de

réduire la puissance de la borne d'accès afin d'adapter sa

portée à la zone à couvrir.

VI-2-2) EVITER LES VALEURS PAR

DEFAUTS

Lors de la première installation d'un point

d'accès, celui-ci est configuré avec des valeurs par

défaut, y compris en ce qui concerne le mot de passe de

l'administrateur. Un grand nombre d'administrateurs en herbe considèrent

qu'à partir du moment où le réseau fonctionne il est

inutile de modifier la configuration du point d'accès. Toutefois les

paramètres par défaut sont tels que la sécurité est

minimale. Il est donc impératif de se connecter à l'interface

d'administration (généralement via une interface web sur un port

spécifique de la borne d'accès) notamment pour définir un

mot de passe d'administration.

D'autre part, afin de se connecter à un point

d'accès il est indispensable de connaître l'identifiant du

réseau (SSID). Ainsi il est vivement conseillé de modifier le nom

du réseau par défaut et de désactiver la diffusion (SSID

broadcast: diffusion du nom SSID) de ce dernier sur le réseau. Le

changement de l'identifiant réseau par défaut est d'autant plus

important qu'il peut donner aux pirates des éléments

d'information sur la marque ou le modèle du point d'accès

utilisé. L'idéal est même de modifiez

régulièrement le nom SSID !

Il faudrait même éviter de choisir des mots

reprenant l'identité de l'entreprise ou sa localisation, qui sont

susceptibles d'être plus facilement devinés.

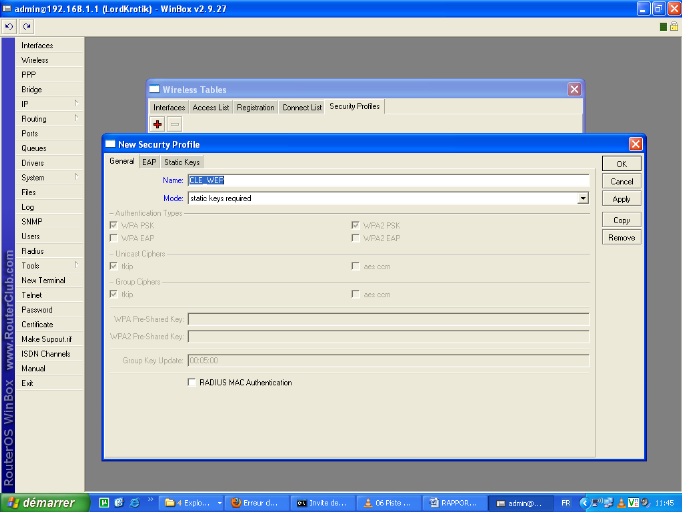

VI-2-3) ACTIVATION DU CRYPTAGE

WEP

Nous présenterons d'abord les configurations en mode

console et ensuite en mode graphique.

a) Configuration en mode graphique de l'activation de

la clé WEP :

Supposons que nous choisissons ici la clé

statique : 1234567890.

ü Sélectionnez le mode static

key dans l'onglet security profile se trouvant dans

le sous menu wireless :

|