III.2.1.6 DETOURNEMENT D'APPEL (CALL HIJACKING)

Le Call Hijacking consiste à détourner un appel.

Plusieurs fournisseurs de service VoIP utilisent le web comme interface

permettant à l'utilisateur d'accéder à son système

téléphonique.

Un utilisateur authentifié peut changer les

paramètres de ses transferts d'appel à travers cette interface

web. C'est peut être pratique, mais un utilisateur malveillant peut

utiliser le même moyen pour mener une attaque.

Exemple: quand un agent SIP envoie un message INVITE pour

initier un appel, l'attaquant envoie un message de redirection 3xx indiquant

que l'appelé s'est déplacé et par la même occasion,

il donne sa propre adresse comme adresse de renvoi. A partir de ce moment, tous

les appels destinés à l'utilisateur sont transférés

et c'est l'attaquant qui les reçoit.

Un appel détourné en lui-même est un

problème, mais c'est encore plus grave quand il est porteur

d'informations sensibles et confidentielles.

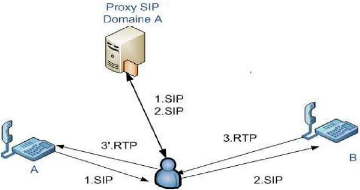

III.2.1.7 ATTAQUE PAR ECOUTE CLENDESTINE

Cette attaque consiste à écouter l'appel entre

l'appelant et l'appelé, au moyen d'un empoisonnement ARP, dans le but de

convaincre à la fois le serveur mandataire et les

téléphones VoIP des deux utilisateurs, de communiquer avec

l'attaquant et non entre eux. La figure III.3 suivante illustre l'aspiration

d'une transmission VoIP.

78

Tout d'abord, l'appel est paramétré. L'appelant

A envoie la requête pour appeler B au serveur mandataire SIP. Ce message

est intercepté puis transmis à la personne malveillante. Le

serveur mandataire SIP tente désormais de joindre Bob pour lui indiquer

que A souhaite l'appeler. Ce message est également intercepté

puis transmis à la personne malveillante. Après une

initialisation de l'appel réussie, l'appel actuel (qui a recours au

protocole RTP) entre A et B commence. Cette communication RTP est

également interceptée puis transmise par la personne

malveillante. L'utilisation d'un outil comme Ethereal pour aspirer une

communication, permet de recevoir également les données utiles

RTP en continu.

|