III.3.1.2 SECURE RTP ou SRTP

SRTP est conçu pour sécuriser la multiplication

à venir des échanges multimédias sur les réseaux.

Il couvre les lacunes de protocoles de sécurité existants comme

IPsec (IP Security), dont le mécanisme d'échanges de clés

est trop lourd. Il aussi est bâti sur le protocole temps réel RTP

(Real Time Transport Protocol). Il associe aussi une demi-douzaine de

protocoles complémentaires. Il est donc compatible à la fois avec

des protocoles d'initiation de session de voix sur IP tel que SIP (Session

Initiation Protocol),

81

ainsi que le protocole de diffusion de contenu

multimédia en temps réel RTSP (Real Time Streaming Protocol).

Mais, surtout, il s'adjoint aux services du protocole de gestion de clé

MIKEY (Multimedia Internet KEYing).

A. Services de sécurités offerts par SRTP

Les principaux services offerts par SRTP sont :

V' Rendre confidentielles les données RTP, que ce soit

l'en-tête et la charge utile ou seulement la charge utile ;

V' Authentifier et vérifier l'intégrité

des paquets RTP. L'émetteur calcule une empreinte du message à

envoyer, puis l'envoie avec le message même ;

V' La protection contre le rejet des paquets. Chaque

récepteur tient à jour la liste de tous les indices des paquets

reçus et bien authentifiés.

B. Principe de fonctionnement de SRTP

Avec une gestion de clé appropriée, SRTP est

sécurisé pour les applications unicast et multicast de RTP. En

théorie, SRTP est une extension du protocole RTP dans lequel a

été rajoutée des options de sécurité. En

effet, il a pour but d'offrir plusieurs implémentations de cryptographie

tout en limitant l'overhead lié à l'utilisation de chiffrement.

Il propose des algorithmes qui monopoliseront au minimum les ressources et

l'utilisation de la mémoire.

Surtout, il permet de rendre RTP indépendant des autres

couches en ce qui concerne l'application de mécanismes de

sécurité.

Pour implémenter les différents services de

sécurité précités, SRTP utilise les composants

principaux suivants :

V' Une clé maîtresse

utilisée pour générer des clés de session;

Ces dernières seront utilisées pour chiffrer ou pour authentifier

les paquets ;

V' Une fonction utilisée pour calculer

les clés de session à partir de la clé maîtresse

;

V' Des clés aléatoires

utilisées pour introduire une composante aléatoire afin

de contrer les éventuels rejets ou effets de mémoire.

SRTP utilise deux types de clés : clef de session et

clef maîtresse. Par « clef de session » nous entendons une clef

utilisée directement dans les transformations cryptographiques; et par

« clef maîtresse », nous entendons une chaîne de bits

aléatoires à partir desquelles les clefs de sessions sont

dérivées par une voie sécurisés avec des

mécanismes cryptographiques.

82

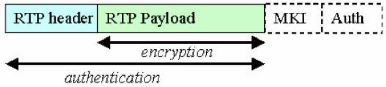

C. Format du paquet SRTP

Un paquet SRTP est généré par

transformation d'un paquet RTP grâce à des mécanismes de

sécurité. Donc le protocole SRTP effectue une certaine mise en

forme des paquets RTP avant qu'ils ne soient sur le réseau. La figure

III.4 présente le format d'un paquet SRTP.

Figure III.4 : Format d'un paquet SRTP

On remarque que le paquet SRTP est réalisé en

rajoutant deux champs au paquet RTP :

V' SRTP MKI (SRTP Master Key Identifier) :

sert à ré-identifier une clef maîtresse particulière

dans le contexte cryptographique. Le MKI peut être utilisé par le

récepteur pour retrouver la clef primaire correcte quand le besoin d'un

renouvellement de clefs survient ;

V' Authentification tag : est un champ

inséré lorsque le message a été authentifié.

Il est recommandé d'en faire usage. Il fournit l'authentification des

en-têtes et données RTP, et indirectement fournit une protection

contre le rejet de paquets en authentifiant le numéro de

séquence.

|