2.4.2 Le détecteur de balayage de ports

portsentry

Comme on a déjà vu , le balayage des ports,

genre avec nmap est une phase importante lors d'un attaque ,Avoir un

détecteur et bloquer de scans de ports optimise la

sécurité .Portsentry est un programme qui a pour mission de

l'assurer .Il a comme rôle d'alerter en envoyant un mail lors d'un scan

suspicieux sur le serveur. Ou alors il peut carrément bloquer

l'attaquant via les iptables.

Une configuration minimale requise de portsentry se base sur

le CHOIX DES PORTS qui vont être mappés ,avec cette options,

portsentry établit une liste des ports d'écoute, TCP et UDP, et

bloque l'hôte se connectant sur ces ports sauf s'ils sont

autorisés.Puis paramétrer les fichiers annexes de configuration

(WHITELIST,

48 Chapitre 2. Sécurisation du serveur

BLACKLIST, ETC...) ,les adresses ip qui ne seront pas

affectés sont ajoutés à Whitelist .Ensuite il faut

paramétrer le mode de réponse aux scans en précisant

à portsentry de bloquer les ip qui tentent des scans sur le serveur.Pour

se terminer ,paramétrer le choix du temps de réaction comme le

choix le nombre de connections à un port nécessaire pour

déclencher Portsentry.

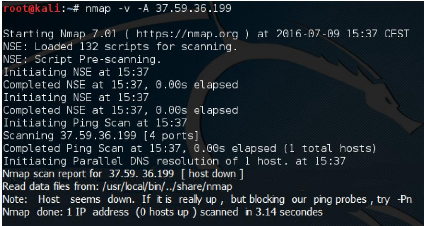

Si on lance un test de la numérisation à l' aide

nmap sur le serveur où portsentry est déjà

configuré ,on obtient le résultat suivant :

FIGURE 2.25 - Échec d'attaque nmap dû à

portsentry

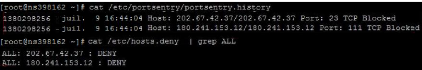

FIGURE 2.26 - Liste d'adresse ip bloquée par

portsentry

2.4.3 OSSEC

OSSEC est un HIDS open-source et multiplateformes basé

sur le système d'ex-ploitation plutôt que sur le réseau,

maintenu depuis 2009 par Trend Micro .Il détecte l'intrusion locale et

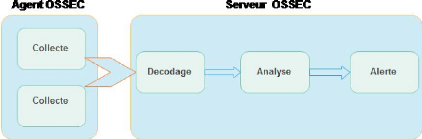

réagisse en temps réel.Cet outil se compose de deux composants

,un agent client déployé sur le système ou les

systèmes à surveiller responsable de la collection des

informations , et un serveurs OSSEC qui reçoit toutes les données

et les analysé .Les agents OSSEC collecte les informations provenant des

bases de données comme PostgreSQL et MySQL ,logs de plusieurs

applications comme PAM

2.4. Système de détection d'intrusion IDS

49

,SSH,SU et SUDO , les serveurs web comme Apache HTTP Serve

,les outils de sécurité comme les antivirus...Le serveur OSSEC

joue le rôle d'un moteur de détection d'intrusion ,les

données reçues sont manipulées par des décodeurs

qui vont extraire les informations nécessaires a la détection ,

un processus d'analyse sera lancé et des alertes seront envoyés

à la fin du processus .

FIGURE 2.27 - Processus de traitement d'un

incident par OSSEC

L'outil OSSEC possède donc une architecture

client/serveur mais malgré ça ,elle est simple à

déployer ,de plus il est polyvalent car il analyse n'importe quel

fichier log.Mais comme tout outil il possède des limites .Si l'intrusion

se fait via le réseau il faut utiliser d'autres types de systèmes

de détection d'intrusions, comme les NIDS.[Voir Annexe O page 82]

|