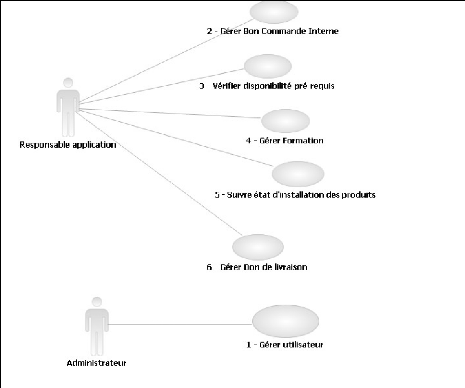

2.2 Exigences fonctionnelles

2.2.1 Elaboration du diagramme des cas d'utilisation

système

A partir du diagramme d'activité et de la connaissance

des besoins des acteurs, nous élaborons une vision

générale des cas d'utilisation métiers du futur

système en produisant le diagramme de cas d'utilisation

système.

Figure 5 - Diagramme des cas d'utilisation système

La numérotation de chaque cas d'utilisation est

utilisée dans le diagramme des cas d'utilisation ci-dessus afin d'y

connaître les plus prioritaire à réaliser.

2.3 Analyse des cas d'utilisation

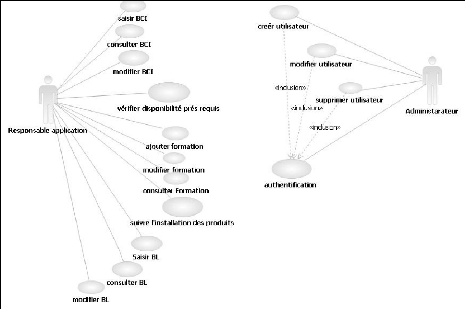

2.3.1 Raffinement du diagramme des cas d'utilisation

système

Nous allons raffiner le diagramme de cas d'utilisation

déjà élaboré dans la partie exigences

fonctionnelles. Ce diagramme est plus détaillé puisque nous

sommes passés à une phase d'analyse qui correspond à une

vison informatique du système.

Figure 6 - Diagramme des cas d'utilisation

Pour clarifier la lecture du diagramme, nous n'avons pas mis

sur le diagramme toutes les relations d'inclusion vers le cas d'utilisation

« authentification », en effet chaque cas d'utilisation

nécessite l'authentification pour pouvoir suivre son traitement.

2.3.2 Description textuelles des cas d'utilisation

Cas d'utilisation - Authentification

· Objectif : Sécuriser l'accès à

l'application.

· Acteur concerné : Responsable application,

Administrateur.

· Pré condition : L'interface d'authentification

s'est affichée à l'écran.

· Scénario nominal

1'- L'utilisateur saisit les informations d'authentification qui

lui correspond et les valide.

2'- L'application autorise l'accès de l'utilisateur

à son espace.

Cas d'utilisation - Créer utilisateur

· Objectif : Définir les utilisateurs de

l'application.

· Acteur concerné : Administrateur.

· Pré condition : L`administrateur s'est

authentifié correctement à l'application.

· Scénario nominal

1'- L'administrateur peut créer un utilisateur en

saisissant ses caractéristiques : nom prénom, identifiant et mot

de passe.

2'- L'application enregistre les informations saisies et affiche

un message de confirmation.

Cas d'utilisation - modifier utilisateur

· Objectif : mettre à jour les

caractéristiques des utilisateurs déjà

enregistrés.

· Acteur concerné : Administrateur.

· Pré condition : L`administrateur s'est

authentifié correctement à l'application.

· Scénario nominal

1'-L'administrateur sélectionne l'identifiant ID de

l'utilisateur dont il veut modifier les caractéristiques.

2'-L'application affiche les informations relatives à l'

ID de l'utilisateur.

3'-L'administrateur effectue les modifications

souhaitées.

4'-L'application met à jour les informations de

l'utilisateur, et affiche un message de confirmation.

Cas d'utilisation - Supprimer utilisateur

· Objectif : Supprimer les données relatives

à un utilisateur.

· Acteur concerné : Administrateur.

· Pré condition : L`administrateur s'est

authentifié correctement à l'application.

· Scénario nominal

1'- L'administrateur sélectionne un ou plusieurs

utilisateurs à supprimer. 2'-L'administrateur valide la suppression de

l'utilisateur.

3'- L'application affiche un message de confirmation de la

suppression. 4'-L'administrateur confirme la suppression.

5'- L'application effectue la surpression des utilisateurs.

Cas d'utilisation - Saisir bon de commande interne BCI

· Objectif : Saisir les données du bon de commande

interne.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application «

RA » s'est authentifié correctement à l'application.

· Scénario nominal

1'-Le système affiche le formulaire de saisie des

données du bon de commande interne. 2'-Le responsable application saisie

les informations nécessaires.

3'-Le système enregistre la saisie validée.

Cas d'utilisation - Modifier BCI

· Objectif : Permettre au responsable application de

modifier des données de bon de commande interne déjà

enregistré.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le système affiche le formulaire de modification des

données du BCI.

2'- Le responsable application modifie les données.

3'- Le système enregistre la modification

validée.

Cas d'utilisation - Consulter BCI

· Objectif : permettre au responsable application de

consulter des données de bon de commande interne.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le responsable application sélectionne le bon de

commande interne.

2'- Le système affiche les données

déjà enregistrées.

3'- Fin du cas d'utilisation.

Cas d'utilisation - Vérifier la disponibilité

des pré-requis

· Objectif : Permettre au responsable application de

vérifier et de suivre l'état de disponibilité des

pré-requis pour chaque application.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- L'application affiche le formulaire de vérification

de la disponibilité des pré-requis.

2'- Le responsable application sélectionne un bon de

commande interne.

3'- L'application affiche une liste de toutes les applications

du bon de commande interne et une case à cocher pour chacune d'elle.

4'- Le responsable application coche les cases à cocher

selon l'état de disponibilité des pré- requis de chaque

application.

Cas d'utilisation - Ajouter formation

· Objectif : Saisir les données des demandes de

formation.

· Acteur concerné : Responsable application .

· Pré condition : Authentification correcte à

l'application.

· Scénario nominal

1'-Le système affiche le formulaire de saisie des

données de la demande de formation.

2'-Le responsable application saisit les informations

nécessaires. 3'-Le système enregistre la saisie

validée.

Cas d'utilisation - Modifier formation

· Objectif : Permettre au responsable application de

modifier des données d'une demande de formation.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le système affiche le formulaire de modification des

données de la demande de formation.

2'- Le responsable application modifie les données et

confirme les modifications effectuées.

3'- Le système enregistre les modifications.

Cas d'utilisation - Consulter formation

· Objectif : permettre au responsable application de

visualiser les informations des formations.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le responsable application sélectionne le bon de

commande interne.

2'- Le système affiche les applications du bon de

commande et les informations de chaque formation d'une application.

3'- Fin du cas d'utilisation.

Cas d'utilisation - Suivre l'état d'installation des

produits

· Objectif : savoir si l'installation d'un produit est

accomplie ou pas.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifiée correctement à l'application.

· Scénario nominal

1'- Le responsable application sélectionne un bon de

commande interne déjà enregistré.

2'- Le système affiche toutes les applications

relatives au bon de commande interne, avec une case à cocher

située auprès de chaque application signifiant l'accomplissement

de l'installation de l'application.

3'- Le responsable application coche les cases à cocher

selon l'état d'installation des produits et valide enfin ses choix.

4'- Le système enregistre les états d'installation

de toutes les applications relatives au bon de commande

sélectionné.

Cas d'utilisation - Ajouter bon de livraison

· Objectif : Saisir les données du bon de

livraison.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifiée correctement à l'application.

· Scénario nominal

1'-Le système affiche le formulaire de saisie des

données du bon de livraison.

2'-Le responsable application saisie les informations

nécessaires.

3'-Le système enregistre la saisie validée.

Cas d'utilisation - Modifier bon de livraison

· Objectif : Permettre au responsable application de

modifier des données d'un bon de livraison déjà

enregistré.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le système affiche le formulaire de modification des

données du bon de livraison.

2'- Le responsable application modifie les données et

valide les modifications effectuées.

3'- Le système enregistre les modifications.

Cas d'utilisation - Consulter bon de livraison

· Objectif : Permettre au responsable application de

visualiser les données d'un bon de livraison.

· Acteur concerné : Responsable application.

· Pré condition : Le responsable application s'est

authentifié correctement à l'application.

· Scénario nominal

1'- Le responsable application sélectionne le bon de

livraison.

2'- Le système affiche les informations du bon de

livraison.

3'- Fin du cas d'utilisation.

Gérer formation

Saisir Formation

Modifier Formation

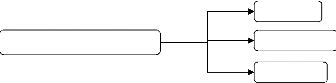

2.3.3 Elaboration du schéma de navigation

générale

La figure ci-dessous représente le schéma de

navigation générale relatif au processus installation et

livraison des produits.

Saisir BCI

Gérer Bon de command interne

Consulter BCI

Modifier BCI

Vérifier disponibilité des prés-requis

|

Installation et livraison des produits

|

Consulter Formation

Etat d'installation des produits

Saisir BL

Gérer Bon de livraison

Consulter BL

Modifier BL

Figure 7 - Schéma de navigation

générale

Suite à une authentification réussite,

l'utilisateur concerné peut avoir la possibilité d'accéder

aux fonctionnalités qui lui sont offertes par l'application.

|