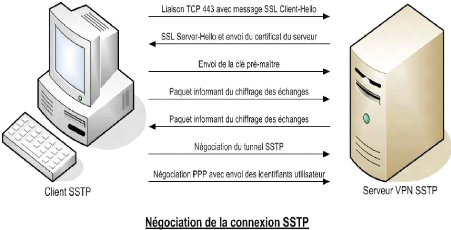

II.3 Principe de fonctionnement de VPN SSTP

SSTP est une nouvelle forme de tunnel VPN. Il facilite

l'établissement d'une connexion VPN via un pare-feu ou via un

périphérique effectuant de la traduction d'adresses

réseaux (NAT). Cela est rendu possible par l'encapsulation de paquets

PPP (Protocole Point à Point) dans de

l'HTTPS.

L'établissement des connexions VPN via un proxy http

est aussi rendu possible. Disponible avec Windows 2008 et Windows Vista SP1,

SSTP utilise des connexions HHTP cryptées avec SSL pour établir

des connexions vers les passerelles VPN.

De la même façon qu'avec L2TP/IP Sec, celui-ci

ne transmet les informations d'identification qu'une fois la session SSL

établie avec la passerelle VPN.

A la fin de la négociation de la session, un paquet

IPv4 transitant dans le tunnel SSTP est encapsulé dans un en-tête

PPP puis SSTP le tout chiffré avec la clé de session SSL. Sont

ajoutés ensuite un en-tête TCP puis IPv4.

Figure 5 : illustrant le fonctionnement de VPN SSTP (image de

supinfo) II.3.1 les fonctions d'interconnexion

Figure 6 & 7 : illustrant le fonctionnement de VPN SSTP dans

un réseau intranet via un portail captif à l'aide du protocole

https

II.3.1.1 Mise en place d'une DMZ

sécurité de votre réseau local. Le but

de cette zone est de limiter la surface d'exposition de vos réseaux. En

faisant en sorte que vos serveurs qui hébergent des applicatifs publics

soient dans ce réseau périmétrique, vous ne permettez pas

d'accès à votre réseau local depuis Internet. Vous

renforcez donc la sécurité de votre réseau local en ne

laissant pas de communication possible avec celui-ci. Il existe deux

implémentations typiques de DMZ. La première utilise un pare-feu

à trois pattes ou plus (une patte correspond à une interface

réseau).

La seconde quant à elle fait appel à deux

pare-feu. Dans l'idéal et en vue de sécuriser un maximum, il est

recommandé d'utiliser deux modèles de pare-feu différents.

En effet, si une personne malintentionnée vient à trouver une

faille sur le premier, le travail est déjà quasiment accompli

pour arriver à percer le second.

II.3.1.2 les dispositifs d'interconnexion

Comme vous avez pu le voir, dans le lien plus haut, une

connexion SSTP s'appuie sur une session "HTTP over SSL" donc l'installation et

le paramétrage du certificat "authentification du serveur" "

remote.mon-domaine-pulic.com"

sur le serveur SBS 2008 doit être correcte. Normalement, tout cela a

été installé automatiquement lors de l'assistant

"configurer votre adresse internet". C'est le même certificat qui nous

servira à nous connecter en SSTP et en HTTPS avec le server IIS

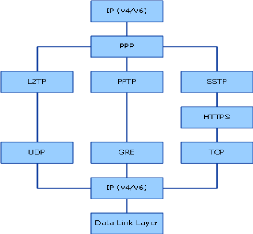

Figure 5 : illustrant le fonctionnement de VPN SSTP en passant

par le différent protocole

|