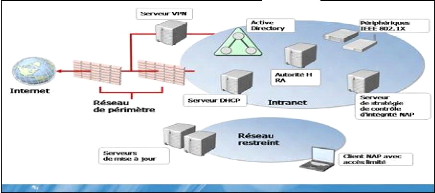

II.3.1.2 Serveur de stratégie NAP.

Windows Vista et Windows Server 2008 intègrent la

protection d'accès réseau. Celleci contribue à

protéger l'accès aux réseaux privés en

vérifiant que les ordinateurs clients sont configurés

conformément aux stratégies de contrôle

d'intégrité réseau de l'organisation avant qu'ils ne

puissent se connecter aux ressources réseau.

En outre, la protection d'accès réseau

contrôle la conformité des ordinateurs clients à la

stratégie de contrôle d'intégrité définie par

l'administrateur lorsque l'ordinateur est connecté au réseau. Les

ordinateurs non conformes peuvent être mis à jour automatiquement

à l'aide de la mise à jour automatique NAP qui assure leur mise

en conformité à la stratégie de contrôle

d'intégrité afin qu'ils puissent se connecter au

réseau.

Les administrateurs système définissent des

stratégies de contrôle d'intégrité réseau et

créent ces stratégies à l'aide de composants NAP fournis

soit par le serveur NPS, en fonction de votre déploiement NAP, soit par

des sociétés tierces.

Les stratégies de contrôle

d'intégrité peuvent inclure les logiciels requis, les mises

à jour de sécurité requises et les paramètres de

configuration requis. La protection d'accès réseau met en oeuvre

des stratégies de contrôle d'intégrité en inspectant

et en évaluant l'intégrité des ordinateurs clients, en

limitant l'accès réseau lorsque des ordinateurs clients sont

jugés défectueux et en mettant à jour les ordinateurs

clients défectueux pour obtenir un accès réseau

complet.

II.3.1.2.1 Architecture de la plateforme NAP Figure

8

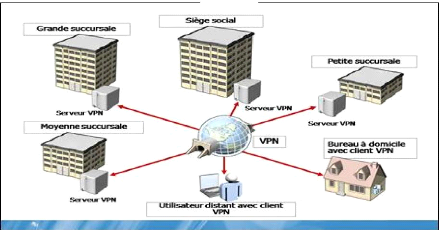

Dans un déploiement VPN typique, un client initialise

une connexion point à point virtuelle à un serveur d'accès

à distance sur Internet. Le serveur d'accès à distance

répond à l'appel, authentifie l'appelant et transfère les

données entre le client VPN et le réseau privé

de l'entreprise.

Figure 9

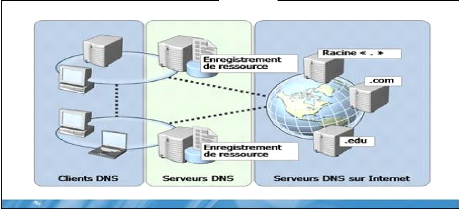

II.3.1 .3 Client DNS

Le client DNS génère et envoie des

requêtes itératives ou récursives au serveur DNS. Un client

DNS peut être tout ordinateur exécutant une recherche DNS qui

requiert une interaction avec le serveur DNS. Les serveurs DNS peuvent

également publier des demandes

de clients DNS sur d'autres serveurs DNS.

Figure 10

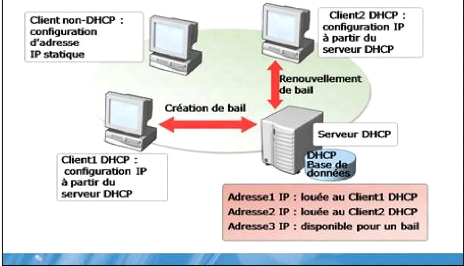

II.3.1 .4 Client DHCP

Le rôle Serveur DHCP offre la garantie que tous les

clients disposent des mêmes informations de configuration, ce qui

élimine toute possibilité d'erreur humaine pendant la

configuration. Lorsque d'importantes informations de configuration changent

dans le réseau, il est possible de les mettre à jour à

travers le rôle Serveur DHCP sans qu'il soit nécessaire

d'intervenir directement sur chaque ordinateur.

De même, DHCP est un service clé pour les

utilisateurs itinérants qui changent souvent de réseau. DHCP

permet aux administrateurs réseau de fournir des informations de

configuration réseau complexes aux utilisateurs non techniciens, sans

que ceux-ci n'aient à se préoccuper des détails de

configuration de leur réseau.

CHAPITRE III : CONFIGURATION DE VPN SSTP III.1

Présentation de l'entreprise

|