I.2.4 Méthode de connexion I.2.4.1 Le VPN

d'accès

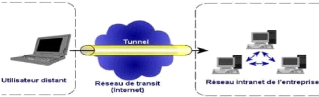

1.2.4.1.1 VPN d'accès distant

L'utilisateur nomade se connecte, au serveur VPN de

l'entreprise, qui lui donne accès, une fois authentifié, à

toutes (ou certaines) ressources de l'entreprise. Le gain en

productivité et réactivité est appréciable,

l'utilisateur peut directement interagir avec les logiciels de l'entreprise

comme s'il était dans un bureau de la maison mère.

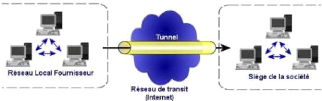

1.2.4.1.2 VPN intranet.

Connexion de deux réseaux locaux via Internet. Les

utilisateurs du réseau A peuvent accéder aux ressources du

réseau B et vice versa, comme s'ils faisaient partie d'un seul et unique

réseau.

1.2.4.1.3 VPN extranet

De conception identique à l'intranet mais a destination

des sous-traitants ou des clients de l'entreprise. Ici des restrictions

d'accès du type firewall sont utilisées en conjonction à

la technologie VPN. Le but étant de restreindre l'accès a

certaines ressources de l'entreprise.

Figure 1 : VPN connectant un utilisateur distant à un

intranet privé I.2.4.2 Le VPN site a site

Une entreprise peut utiliser le VPN pour communiquer avec ses

clients et ses partenaires. Elle ouvre alors son réseau local à

ces derniers. Dans Ce cadre, il est fondamental que l'administrateur du VPN

puisse tracer les clients sur le réseau et gérer les droits de

chacun sur celui-ci. 26

Figure 2 : VPN connectant des sites clients au site de

l'entreprise I.2.5 Topologie des V.P.N

Les VPN s'appuient principalement sur Internet comme support

de transmission, avec un protocole d'encapsulation et un protocole

d'authentification, au niveau des topologies, on retrouve des réseaux

privés virtuels en étoile, maillé ou partiellement

maillé.27

Dans cette topologie toutes les ressources sont

centralisées au même endroit et c'est à ce niveau qu'on

retrouve le serveur d`accès distant ou serveur VPN, dans ce cas de

figure

tous les employés du réseau s'identifient ou

s'authentifient au niveau du serveur et pourront ainsi accéder aux

ressources qui se situent sur l'intranet.28

Dans cette autre topologie les routeurs ou passerelles

présents aux extrémités de chaque site seront

considérés comme des serveurs d'accès distant, les

ressources ici sont décentralisées sur chacun des sites autrement

dit les employés pourront accéder aux informations

présents sur tous les réseaux.

I.2.6 INTERET D'UN VPN

Ce procédé est utilisé par de nombreuses

entreprises afin de permettre à leurs utilisateurs de se connecter au

réseau d'entreprise hors de leur lieu de travail. On peut facilement

imaginer un grand nombre d'applications possibles :

v' Les connexions VPN offrent un accès au

réseau local (d'entreprise) à distance et de façon

sécurisée pour les travailleurs nomades.

v' Les connexions VPN permettent d'administrer efficacement

et de manière sécurisé un réseau local à

partir d'une machine distante.

v' Les connexions VPN permettent aux utilisateurs qui

travaillent à domicile ou depuis d'autres sites distants

d'accéder à distance à un serveur d'entreprise par

l'intermédiaire d'une infrastructure de réseau public, telle

qu'Internet.

v' Les connexions VPN permettent également aux

entreprises de disposer de connexions routées partagées avec

d'autres entreprises sur un réseau public, tel qu'Internet, et de

continuer à disposer de communications sécurisées, pour

relier, par exemple des bureaux éloignés géographiquement.

Une connexion VPN routée via Internet fonctionne logiquement comme une

liaison de réseau étendu (WAN, Wide Area Network)

dédiée.

v' Les connexions VPN permettent de partager des fichiers et

programmes de manière sécurisés entre une machine locale

et une machine distante.

|