I.2.7 Les différents protocoles utilisés

pour l'établissement d'un VPN

Il existe quatre protocoles principaux permettant

l'établissement d'un VPN :

· le protocole PPTP (Point to Point Tunneling Protocol) mis

au point par la société Microsoft ;

· le protocole L2F (Layer Two Forwarding) mis au point par

la société CISCO ;

· le protocole L2TP (Layer Two Tunneling Protocol) propose

par l'IETF;

· le protocole IPSEC ;

CHAPITRE II : VPN SSTP II.1 Présentation du

protocole SSTP

Pour commencer, nous essayerons de déterminer à

quels besoins tente de répondre cette technologie. Une fois cela

posé, il nous sera plus facile de définir les grands principes

qui sous-tendent celle-ci. Nous continuerons par la présentation des

différents cas de figure dans lesquels peut se trouver l'utilisateur

d'un VPN SSTP. Nous enchainerons sur les principales technologies disponibles

et les procédés d'encapsulation, de chiffrement et

d'authentification utilisés. Enfin, nous mettrons en pratique ces

différents concepts en configurant un serveur VPN SSTP.

II .1.1 définition

1. Le principe du VPN SSTP (Serure Sockets Tunniling Protocol)

est basé sur la

technique du tunneling. Cela consiste à construire un

chemin virtuel après avoir identifié l'émetteur et le

destinataire. Ensuite la source chiffre les données et les achemine en

empruntant ce chemin virtuel. Les données à transmettre peuvent

appartenir à un protocole différent d'IP.

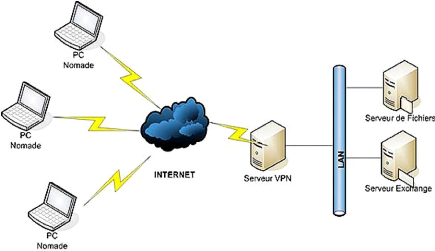

Figure 3 : VPN SSTP connectant des clients nomades au site de

l'entreprise

Dans ce cas le protocole de tunneling encapsule les

données en rajoutant un entête, permettant le routage des trames

dans le tunnel. Le tunneling est l'ensemble des processus d'encapsulation, de

transmission et de désencapsulation.

II.1.2 création d'une autorité de

certificats(CA)

Les certificats sont délivrés par une

autorité de certification. Lorsqu'un utilisateur, un ordinateur ou un

service utilise un certificat pour prouver son identité, le client dans

la transaction doit approuver l'autorité de certification

émettrice. Une liste d'autorités de certification racine

approuvées, dont VeriSign et Thawte, par exemple, est tenue à

jour par Windows et actualisée lors de la mise à jour de

Windows.

Une infrastructure à clé publique (PKI) est

basée sur une chaîne de confiance. Une autorité de

certification peut créer un certificat pour une autre autorité de

certification. La seconde autorité de certification peut alors

délivrer des certificats aux utilisateurs, ordinateurs, organismes ou

services qui seront approuvés par tout client qui approuve

l'autorité de certification racine, en amont.

Les certificats peuvent servir à des fins multiples

dans un réseau d'entreprise, notamment pour créer des canaux

sécurisés comme dans l'exemple SSL mentionné plus haut et

pour des réseaux privés virtuels (VPN) et la

sécurité sans fil, ainsi que pour l'authentification, lors d'une

ouverture de session par carte à puce.

|