I.2.11. Mise en oeuvre d'un VPN

Le VPN est un réseau privé construit a

l'intérieur d'un réseau public, comme Internet. Il permet donc de

remplacer les traditionnels réseaux de lignes louées par de

simples accès a l'Internet global avec le moindre coût. Ces VPNs

n'ont pas comme seul intérêt l'extension des WAN (Wide Area

Network) a moindre coût mais aussi l'utilisation de services ou fonctions

spécifiques assurant la qualité de service (QoS) et la

sécurité des échanges. Les fonctionnalités de

sécurité sont matures mais la réservation de bandes

passantes pour les tunnels est encore un service en développement

limité par le concept même d'Internet. La sécurité

des échanges est assurée à plusieurs niveaux de la couche

OSI et par différentes fonctions comme le cryptage des données,

l'authentification des deux extrémités communicantes et le

contrôle d'accès des utilisateurs aux ressources. Les VPNs peuvent

être créés suivant différentes formes, soit pour

connecter deux réseaux locaux distants (connexion network-to-network),

soit entre deux stations (hop-tohop) soit entre une station et un réseau

(hop-to-network). Ce dernier est généralement utilisé par

des entreprises désireuses de créer des accès distants

pour des télétravailleurs via Internet.

I.2.12. Contrôle d'accès

La nomade des utilisateurs et la demande d'accès

distant sécurisé vers les réseaux privés des

entreprises ont poussé ces dernières à adapter des

solutions de sécurité basées sur des points d'accès

situés aux frontières des réseaux privés. Ces

points d'accès sont également intéressants dans le sens

où ils constituent un point unique oü l'audit et la

sécurité peuvent être imposés. Ils peuvent donner

des résumés de trafic, des statistiques sur ce trafic, ou encore

toutes les connexions entre les deux réseaux. Dans ce domaine, nous

citons les deux techniques suivantes :

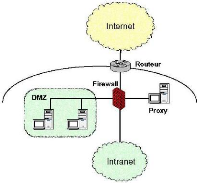

I.2.12.1. Firewalls

Un Firewall (pare-feu) est un système ou un groupe de

systèmes qui gère et représente une politique de

contrôle d'accès définie par les administrateurs

réseaux. Un Firewall se situe toujours sur le lien unique (ou en tous

cas sur un lien de passage du trafic) qui relie un réseau privé

(Intranet) au reste du monde (Internet) afin de pouvoir filtrer tout le trafic

sortant et rentrant. Généralement, les Firewalls sont

configurés pour protéger contre les accès non

authentifiés du réseau externe. Ils assurent, entre autres, une

fonction de filtrage à différents niveaux de la couche OSI et

empêchent les intrus de se loger sur des machines du réseau

interne. Pour filtrer les paquets, on peut regarder les protocoles de niveau

supérieur, ou bien regarder les données transportées ou

vérifier qu'elles ne contiennent pas de virus, ou ne contiennent pas tel

ou tel mot par exemple. Voici un schéma illustrant une architecture

classique de sécurité utilisant un Firewall :

Fig. I.2. Architecture classique de sécurité

utilisant un Firewall

Un Firewall peut être précédé d'un

routeur particulier qui assure que les paquets entrants sont exclusivement

à destination du Firewall. Un routeur peut également donner

accès à un sous réseau dénommé DMZ (zone

démilitarisée) dans laquelle réside les serveurs publics

de l'entreprise. La DMZ est une zone protégée vis-à-vis de

l'extérieure comme de l'intérieur.

Cependant, ce système de Firewall est insuffisant s'il

n'est pas accompagné d'autres protections. En effet, il ne fournit pas

les services de sécurité énoncés

précédemment (authentification de la source des données,

intégrité, confidentialité, etc.). Plusieurs types

d'attaques passives et actives ne sont pas protégeables (analyse de

trafic, IP Spoofing, IP Flooding, etc.) ou encore les failles de configuration

par des outils d'analyse automatique des vulnérabilités du

système.

|