CHAP II ANALYSE ET

CONCEPTION DU SYTEME INFORMATIQUE

2.1 DEFINITION DES BESOINS

FONCTIONNELS DU SYSTEME INFORMATIQUE

Les besoins du système informatique déterminent

ce que le système doit faire, fournissent aux développeurs une

meilleure compréhension des fonctionnalités du système

qu'ils doivent développer, définissent les contours du

système et fournissent la base de la planification du reste des

activités de développement.

2.1.1 Identification des

acteurs du système informatique

Dans cette partie nous allons identifier les acteurs du

système informatique en prenant compte de ceux du métier qui

toucheront de façon direct ce système. Les acteurs du

métier qui sont impliqué dans le système informatique

sont :

- Compagnie

- Service commercial

- VTA

A ceux-ci nous augmentons un autre acteur du système

informatique qui est l'Administrateur du système.

a. COMPAGNIE : il est l'acteur qui

élabore le manifeste. Pour accéder à l'application cet

acteur doit avant toute chose s'authentifier. Le processus d'authentification

comprend la définition d'un code d'identification, du nom de la

compagnie et d'un mot de passe.

b. SERVICE COMMERCIALE : C'est l'acteur qui

rempli le formulaire de trafic, qui encaisse et valide le paiement des

redevances. Cet acteur accède à l'application via une

authentification composée de son identifiant et son mot de passe.

c. VTA : C'est l'acteur qui valide le vol

après qu'il aie établi un rapport de control de passagers. Son

accès à l'application est conditionné par une

authentification comprenant son identifiant et son mot de passe.

d. ADMINISTRATEUR : c'est l'acteur qui attribue

les droits d'accès au système.

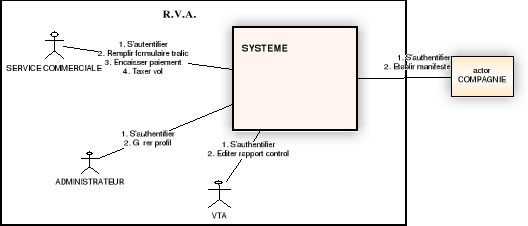

Diagramme de contexte du système

informatique

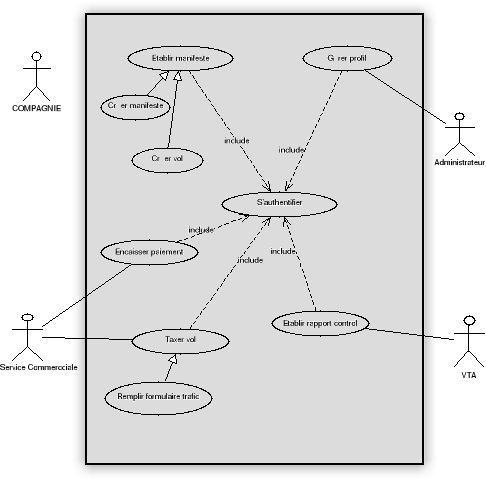

2.1.2 Détermination des

cas d'utilisation du système informatique

Pour constituer les cas d'utilisations, nous allons

considérer l'intention fonctionnelle de chaque acteur par rapport au

système dans le cadre de l'émission ou de la réception de

massage. Ainsi lorsque nous regroupons ces intentions fonctionnelles en

unité cohérentes, nous obtenons les cas d'utilisations

suivants :

Ø S'authentifier

Ø Etablir manifeste

Ø Taxer vol

Ø Gérer profil

Ø Editer rapport control

Ø Encaisser paiement

Diagramme des cas d'utilisation du système

informatique

|