III.7. Installation d'un serveur mandataire Squid

Le terme proxy se traduit littéralement par le mot

procuration mais on lui préfère celui de mandat. Un serveur proxy

se définit donc comme un serveur mandataire réalisant à

notre place des requêtes réseaux protocolaires comme par exemple

http ou encore FTP. On dégage trois grandes fonctionnalités d'un

serveur proxy :

- le partage de connexion Internet ;

- la mise en cache des éléments (images pages

HTML, sons,...) ; - le filtrage des données.

Si la première fonctionnalité peut être

réalisée autrement, la deuxième accélère les

réponses pour les navigateurs clients (on parlera

généralement de proxy-cache) et la dernière offre la

possibilité de sélectionner les sites autorisés et ceux

qui ne le sont pas...

Un proxy agit selon deux modes différents, serveur ou

transparent :

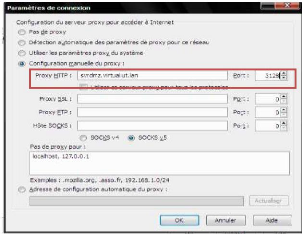

- En mode serveur, une modification se fera

dans les paramètres de connexion du navigateur des postes clients afin

d'indiquer l'adresse du serveur et le port sur lequel il doit s'y connecter.

- En mode transparent, aucune modification

n'est nécessaire sur le poste client mais il ne peut plus y avoir alors

d'authentification utilisateur

III.7.1. Installation et configuration du serveur

Squid

Nous utiliserons le serveur SVRDMZ et son service Apache pour

installer le service Squid. A partir de cette activité, le(s) client(s)

passeront obligatoirement par le serveur SVRDMZ via Squid pour leurs

requêtes Web à partir du navigateur. Nous allons installer le

paquet de Squid via la commande apt-get install squid squid-common.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

47

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Classiquement le comportement d'un serveur Squid se

contrôle par l'édition de son fichier /etc/squid/squid.conf

dans l'état actuel de Squid, paramétrons un navigateur

client qu(il utilise le proxy, par exemple FireFox sous Linux

Figure 48 : Paramétrage du proxy sous

Firefox

Cela ne marchera pas car le Squid a un comportement de

blocage suite à l'installation : le client aura sur son navigateur ce

message

Figure 49 : accès impossible par le proxy

Squid

III.7.2. Configuration du contrôle

d'accès

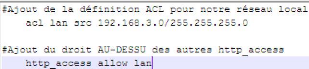

La configuration du contrôle d'accès de nos

machines clientes, est le but principal du Squid. Nous utiliserons à cet

effet les contrôles de types ACL. Le fichier de configuration montre deux

grandes parties : la définition des listes ACL, puis la

détermination des droits. Modifions le fichier de configuration pour un

contrôle de notre réseau

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

48

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 50 : ajout de la définition ACL du

réseau

La ligne sur l'ACL lan se positionne avant les

autres, on autorise le réseau local avant de tout bloquer par

http_access deny all. Il nous reste qu'à redémarrer le

service Squid, cette fois-ci l'accès est autorisé à partir

du navigateur client.

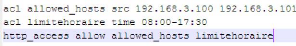

- Contrôle d'accès suivant un horaire

particulier

On peut faire beaucoup e de choses avec le mécanisme

des ACL, comme par exemple restreindre l'accès de certains clients

à une plage horaire précise.

Figure 51 : contrôle d'accès suivant une

heure déterminée

Dans cet exemple, l'accès est autorisé pour

deux machines d'IP 100, 101 entre 08 heures et 17heures30. Dans le cadre d'un

TP en salle l'enseignant peut décider de bloquer les machines

utilisées par les étudiants en classe pour une bonne attention et

compréhension du cours pour une période.

|