III.8. SECURISATION DU RESEAU VIRTUALIUT

Après toutes les différentes installations et

configurations, notre réseau tourne bien mais reste incomplet ! Par

rapport au modèle de base présente au chapitre

précédent, il manque la notion de DMZ et surtout toutes les

sécurisations nécessaires. A partir de cet agrandissement, la

gestion du DNS change en employant une technique très

particulière : celle de vues. Nous allons commencer par le DNS et

ensuite installer enfin le dernier serveur SVRFWL.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

49

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

III.8.1. Le SPLIT DNS

BIND9 apporte une nouvelle possibilité appelée les

vues (views) permettant de délivrer des informations

différenciées sur les zones DNS qu'un serveur gère, en

fonction des adresse IP des clients qui interrogent le serveur. L'idée

générale veut que l'on teste l'adresse IP d'un client et que l'on

modifie le comportement du serveur BIND en fonction de l'appartenance du client

du client à certains réseaux.

Ce type de configuration se réalisait auparavant avec

différents serveurs pour les versions internes et externes de la

réalité. L'instruction view de BIND9 simplifie cette

configuration en plaçant les deux ensembles de données (interne

et externe) dans la même version de bind

- Le principe de vues appliqué à notre

réseau

Le traitement des vues se construit sur SVRDMZ et, comme chaque

vue est traitée tout à tour, nous commencerons par la vue la plus

restrictive (vue interne).

Dans notre configuration le serveur SVMDMZ se prête au

mécanisme de vues car nous voulons :

? Interdire la récursivité du DNS

vis-à-vis des requêtes externes dans un but de

sécurité

? Filtrer éventuellement plus tard des

sous-réseaux du réseau interne vis-à-vis de ses

requêtes DNS

Installation de SVRFWL et la sécurisation du

DNS

Nous allons installer notre dernier serveur SVRFWL, il aura

la fonction de routeur ave le NAT auparavant dévolue à SVRLAN :

ce sera lui notre rempart vis-à-vis de l'extérieur. Ensuite nous

nous consacrons plus particulièrement à la sécurisation du

DNS et Cela repose sur quatre points :

- Utilisation les ACL pour les vues.

- Configurer les fichiers pour une transaction

sécurisée par RNDC. - Masquer la version BIND

- Emprisonner (chroot) le DNS dans une arborescence.

III.8.1.1. Installation du serveur SVRFWL

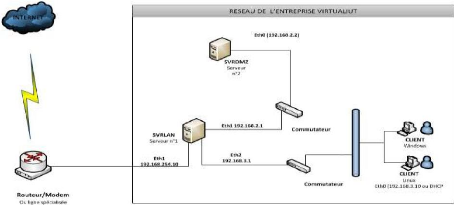

En rappel, le schéma réseau actuel de notre

entreprise virtuelle est le suivant

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 52 : réseau d'entreprise VIRTUALIUT

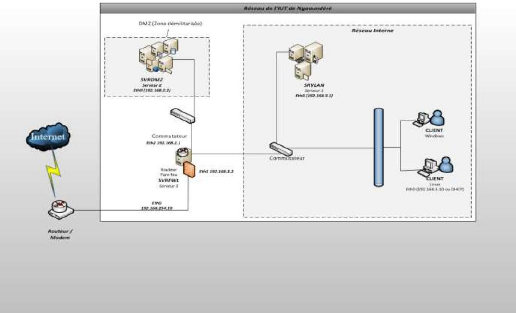

sans serveur pare-feu SVRFWL Après ajout et modification du

serveur SVRFWL, notre schéma final aboutira à ceci

Figure 53 : schéma du réseau d'entreprise

final - Modifications sur SVRLAN

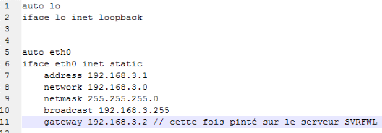

Une fois l'installation de SVRFWL terminée, supprimez

virtuellement deux cartes réseaux sur SVRLAN et branchons celle restante

sur le commutateur de SVRFWL avec CLIENT, ensuite modifions le fichier

/etc/network/interfaces de SVRLAN pour qu'il ne contienne qu'une

référence à une carte et boucle locale.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

50

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

51

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 54 : configuration de l'interface eth0 du serveur

SVRFWL

Supprimons la fonctionnalité de NAT et le routage en

enlevant les deux lignes s'y rapportant dans le fichier /etc/rc.lan

(la ligne echo et la ligne iptables). Et fin nous devons

changer la passerelle par défaut dans le fichier

/etc/dhcp3/dhcpd.conf pour les clients en mettant

192.168.3.2.

|