I.5.Analyse des besoins

La première étape de la conception consiste

à analyser la situation pour tenir compte des contraintes, des risques

et de tout autre élément pertinent et assurer un ouvrage ou un

processus répondant aux besoins du client.

L'étape de l'analyse des besoins est la deuxième

phase de cycle de vie du Processus Unifié et l'une des étapes les

plus importantes à considérer ; en effet si les besoins sont mal

spécifiés et exprimés, ou mal analysés, toute la

suite devra être refaite, d'où l'importance accordée

à cette activité.

Notre objectif dans cette étape est donc d'exprimer les

besoins attendus du futur système Informatique à

développer.

20

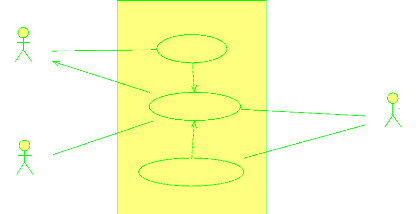

Diagramme de cas d'utilisation

Le diagramme de cas d'utilisation décrit les grandes

fonctions d'un système du point de vue des acteurs, mais n'expose pas de

façon détaillée le dialogue entre les acteurs et les cas

d'utilisation. C'est le premier diagramme du modèle UML, est celui

où s'assure la relation entre l'utilisateur et les objets que le

système met en oeuvre.

Un cas d'utilisation est une unité cohérente

représentant une fonctionnalité visible de l'extérieur. Il

réalise un service de bout en bout, avec un déclenchement, un

déroulement et une fin, pour l'acteur qui l'initie. Un cas d'utilisation

modélise donc un service rendu par le système, sans imposer le

mode de réalisation de ce service.27

Figure 5: Diagramme de Cas

d'Utilisation

Chef_antenne

<<include>>

System

Voter

Votant

<<include>>

S'authentifier

Envoyer resultat

Informaticien

Source : l'auteur

27 Laurent AUDIBERT, Op.cit., Page26

21

Description textuelle de Diagramme de cas

d'utilisation

Dans cette partie du travail, nous aurons à

décrire les différents cas d'utilisation de notre système

:

a. CU : Voter

1. Nom du Cas d'utilisation : Voter

2. Objectif : Exprimer son opinion

3. Acteurs : Votant

4. Pré condition : s'authentifier

5. Post condition : Néant

6. Scenario nominal :

· Pointer sur la photo du candidat et valider

· Enregistrer la voix

· Auto validation après une minute sans action

sur le formulaire des candidats

· Détruire l'interface de vote

7. Scenario alternatif : Néant

b. CU : S'authentifier

1. Nom du cas d'utilisation : S'authentifier

2. Objectif : sécuriser chaque votant enrôlé

pour éviter la fraude ou le piratage

3. Acteurs : Votant, Chef d'antenne

4. Pré condition : Etre enrôlé ou identifier

dans le système

5. Post condition : Voter

6. Scenario nominal :

· L'informaticien saisi les coordonnées du votant

· Vérification des coordonnées par le

système

· Activer l'interface (bulletin) de vote

· Voter et valider puis détruire l'interface

7. Scenario alternatif :

· Vérification coordonnées (avec erreur) ;

si vrai, activer l'interface sinon erreur ; saisir les coordonnées.

22

c. CU : Envoyer résultat

1. Nom du cas d'utilisation : Envoyer résultat

2. Objectif : centraliser le résultat obtenu pour la

publication.

3. Acteurs : Chef d'antenne

4. Pré condition : S'authentifier

5. Post condition : compiler le résultat reçu et

publier le résultat définitif

6. Scenario nominal :

· Le chef d'antenne saisi les coordonnées

· Vérification des coordonnées par le

système

· Afficher l'interface de résultat

· Envoyer résutat

7. Scenario alternatif :

· Vérification coordonnées (avec erreur) Si

vrai, afficher l'interface ; sinon erreur, saisir les coordonnées.

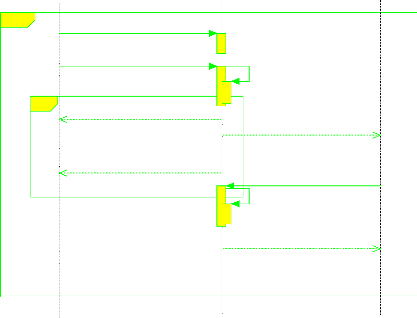

Loop

Alt

6 : Votant non-enregistrer

1 : Saisir num carte()

4 : Interface activé 5 : Veuillez selectionner votre

candidat

2 : Valider()

8 : Enregistrer()

3 : Verifier()

9 : Vote éffectué avec succès

7 : Voter et Valider()

Source : l'auteur

23

Diagramme de séquence système

Décrire le comportement du système par des

diagrammes de séquence système (DSS) où le système

est vu comme une boîte noire. Le système est donc vu de

l'extérieur par les acteurs sans préjuger de comment il sera

réalisé. La boîte noire sera ouverte (décrite)

seulement en conception.

Le fonctionnement d'un cas d'utilisation est notamment

décrit sous la forme d'une séquence de messages

échangés entre les acteurs et le système.

Pour notre future application nous allons décrire le

cas d'utilisation Voter qui sera fusionné au cas d'utilisation

S'authentifier et enfin le cas d'utilisation Publier résultat.

Figure 6: Diagramme de Séquence système

du CU: Voter et S'Authentifier

Sytème

: Votant

: Informaticien

24

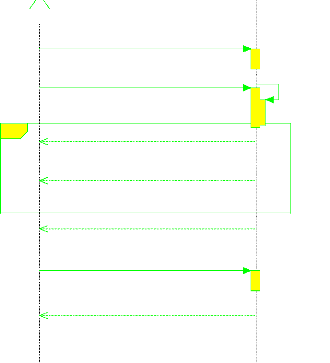

Figure 7: Diagramme de Séquence Système

du CU: Envoyer résultat

/Système

/ : Chef_Antenne

1 : Saisir le numero Matricule()

3 : Saisir le mot de passe et Valider()

2 : Verification()

Alt

4 : Connexion

5 : Erreur connexion

6 : Resultat affiché

7 : Envoyer resultat()

8 : Resultat envoyer avec succès

Source : l'auteur

25

|