CONCLUSION

Ce chapitre nous a permis de faire un tour d'horizon sur la

cyber-guerre et d'éluciderl'épineux problème

d'insécurité des réseaux sociaux et d'internet et des

rapports de forces numériquesainsi que la connaissance du mode

opératoire des assaillants cybernétiques.

Chapitre3

ANALYSE DES VULNERABILITES

ET STRATEGIES DE CYBER-DEFENSE

INTRODUCTION

La sécurité est l'épine dorsale de

toute communication inter-réseaux, c'est un adjuvant à la

crédibilité, l'intégrité et la

confidentialité des échanges. L'impasse entre services utiles et

vulnérabilités se traduit par l'activation ou la

désactivation de ces derniers qui d'un côté est un adjuvant

pour le déploiement des services productifs du réseau et de

l'autre côté, un goulot d'étranglement pour la

sécurité du réseau. La connaissance des dangers

cybernétiques nous octroi les leviers et les moyens de nous

prémunir des attaques d'où la mise au point des stratégies

de cyber-défense.

III.1 Analyse des vulnérabilités

En sécurité, les termes

vulnérabilité, menaces et attaques se conjuguent.La

vulnérabilité représente le degré de faiblesse

inhérent à tout système d'information ou

périphériques à l'instar des routeurs Cisco, serveurs et

pare-feu. Les menaces viennent d'individus déterminants et

compétents intéressés inlassablement par l'exploitation

des faiblesses de sécurité. Les vulnérabilités ou

faiblesses résident dans ces catégories :

ü Faiblesses technologiques comme la

vulnérabilité des protocoles de communication ;

ü Faiblesses de configuration ;

ü Faiblesses dans la stratégie de

sécurité.

ü Faiblesse humaine qui reste la faille la plus

exploitée tel qu'en soit le niveau de sécurité.

III.2 Stratégies de sécurité

La stratégie de sécurité est un moulage

entre le réseau productif de l'entreprise et la sécurité

de son réseau physique. Cet exercice nécessite la réunion

du conseil d'administration et du collège des ingénieurs de

l'entreprise pour définir la stratégie de sécurité

en fonction de l'orientation de l'entreprise. A l'issue, un document est

élaboré et si ce dernier est mal peaufiné, il va de

même pour la vulnérabilité des données sensibles.

Une stratégie de sécurité peut être soit de simples

règles du bon usage des ressources du réseau ou, à

l'inverse, un document répondant à un management plan [9]

illustré par le tableau 3.1.

|

Méthodes

|

Stratégies

|

|

Ø AAA

Ø NTP

Ø SSH

|

Ø Authentifier les administrateurs

Ø Synchroniser le temps entre les équipements

Ø CLI (Console Line) crypté

|

|

SNMP V3

|

Trafic de supervision crypté

|

|

Syslog protégé

|

Utilisation IPsec pour mettre syslog sur un réseau

à part

|

|

Vues

|

Limite d'un individu spécifique basée sur un

rôle

|

Tableau 3.

3:Management plan [9]

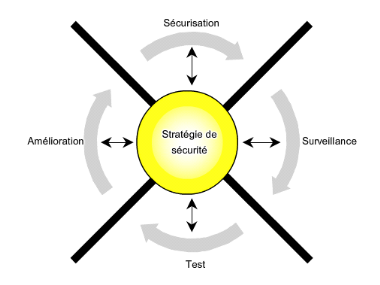

Pour garantir la conformité de la stratégie de

sécurité, la roue de sécurité (Figure 3.1) se

révèle comme une méthode efficace en tant que processus

continu de sécurisation.

Figure 3. 1:La roue de sécurité

[10] Figure 3. 1:La roue de sécurité

[10]

|